Vivimos la mayor parte de nuestras vidas hoy en día con nuestros teléfonos inteligentes a nuestro lado. Son un compañero constante en el hogar, el trabajo o de vacaciones. Cómo los teléfonos inteligentes están arruinando tu vida Cómo los teléfonos inteligentes están arruinando tu vida Tu teléfono inteligente podría arruinar tu vida, o al menos tener la capacidad de hacerlo en el futuro. Lee mas .

Son más valiosos para nosotros que solo el dinero que gastamos en ellos, ya que pueden guardar información personal y fotos amadas. Es por eso que perder tu dispositivo puede ser devastador. Ya sea que lo hayas extraviado en tu casa, o se lo hayan robado, hay aplicaciones de Android que pueden ayudarte a recuperar a tu amigo desaparecido Cómo devolver un teléfono perdido en cuatro sencillos pasos Cómo devolver un teléfono perdido en cuatro sencillos pasos Todos los años, millones caen su móvil en lo desconocido. En los EE. UU., Alrededor del 50% de los dispositivos perdidos se devuelven a sus propietarios. El resto se revende o reutiliza, mientras que el robo puede parecer ecológico y ... Leer más.

Administrador de dispositivo Android

Si su teléfono termina perdido o robado y nunca instaló una aplicación de rastreo, es posible que aún tenga una forma de encontrarlo.

La mayoría de los dispositivos Android lanzados desde 2014 vendrán preinstalados con la aplicación de seguimiento de ubicación de Google: Android Device Manager.

Si bien puede no ser tan intensivo en funciones como algunas de las otras aplicaciones disponibles en Play Store, tiene la gran ventaja de venir preinstalado. Todo lo que necesita es tener los servicios de ubicación activados y activar el Administrador de dispositivo Android como Administrador de dispositivo. Configuración de privacidad de smartphone que necesita activar hoy Configuración de privacidad de teléfono inteligente que necesita activar hoy Los teléfonos inteligentes se envían con una gran cantidad de configuraciones predeterminadas que podrían estar filtrando su información. Vamos a sumergirnos y ajustarlos. Lea más en la configuración.

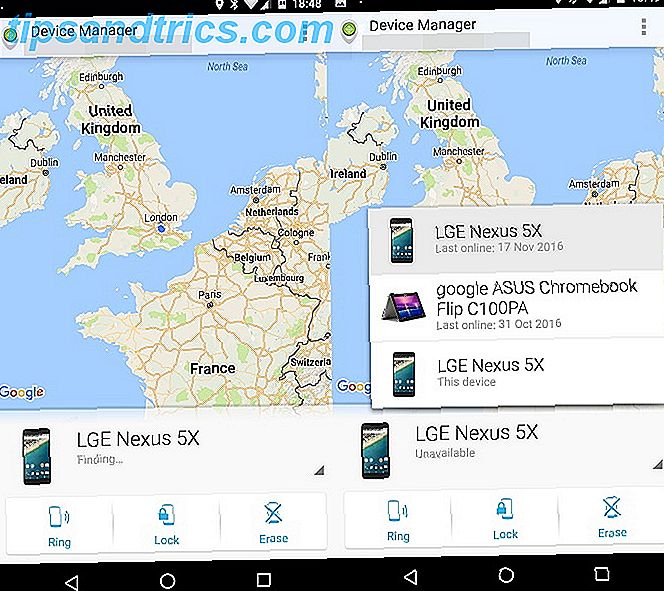

Todos los dispositivos Android que haya vinculado a su cuenta de Google se mostrarán en el menú, incluidos teléfonos inteligentes y tabletas.

ADM te ofrece cuatro acciones que puedes realizar:

- Ubicar: tan pronto como cargue ADM, el servicio intentará localizar su dispositivo usado más recientemente. Puede usar el menú para cambiar entre dispositivos registrados.

- Timbre: esta es una gran característica si ha extraviado su teléfono en su casa o en algún lugar cerca de usted. Esto forzará a su teléfono a sonar por cinco minutos a todo volumen, incluso si su teléfono está en silencio, o hasta que presione el botón de encendido.

- Bloquear: el uso de esta opción forzará la pantalla de bloqueo para que se bloquee, incluso si el dispositivo está en uso. Puede crear una nueva contraseña para desbloquear el dispositivo, lo que significa que, incluso si otra persona tiene acceso a sus contraseñas, aún no podrá omitir la pantalla de bloqueo. Incluso puede dejar un mensaje personalizado que se mostrará en la pantalla de bloqueo.

- Borrar: comúnmente conocida como la opción "nuclear". Esto borrará de forma segura todos los datos en su dispositivo. Esto solo debe hacerse como último recurso si no cree que podrá recuperar su teléfono. Como siempre, el mejor consejo es asegurarse de hacer copias de seguridad periódicas de su teléfono. No pierda sus datos: 5 soluciones de copia de seguridad para Android. No pierda sus datos: 5 soluciones de copia de seguridad para Android. Todo el mundo necesita hacer una copia de seguridad de sus datos. en caso de que algo le suceda a su dispositivo. Protéjase con estas asombrosas aplicaciones de respaldo. Lea más, así que si necesita ir por esta ruta, no será tan devastador.

Aunque la mayoría de las personas probablemente usarán la interfaz web de ADM, la aplicación de Android también permite el inicio de sesión de invitados, por lo que si está con un amigo o compañero de trabajo que tiene un dispositivo Android, puede usar su teléfono para iniciar sesión en el servicio ADM.

También tenga en cuenta que la autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debería usarla? ¿Qué es la autenticación de dos factores? ¿Por qué debería usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de probando tu identidad Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta ... Leer más es una excelente manera de proteger sus cuentas en caso de pérdida de contraseña; sin embargo, normalmente usa una forma de identificación en su teléfono, ya sea como un mensaje de texto, llamada telefónica o con una aplicación de autentificación. Si pierde su teléfono, no tendrá acceso a ninguno de estos para iniciar sesión en su cuenta de Google en otros dispositivos.

Para evitar que se bloquee, puede encontrar sus códigos de copia de seguridad de Google, que se encuentran en la configuración de seguridad de Google Two-Step. Estos son diez códigos de uso único que puede imprimir y guardar en todo momento como una alternativa en caso de que no pueda acceder a su teléfono. A continuación, puede utilizar uno de estos códigos en lugar de sus códigos normales de dos factores para iniciar sesión en su cuenta.

Descargar para Android: Administrador de dispositivo Android (gratis)

Visita: Administrador de dispositivo Android en la web

Presa

Para aquellos que desean más opciones de personalización y características que la experiencia lista para usar que ofrece ADM, prueba Prey. Es una alternativa sólida de código abierto Licencias de software de código abierto: ¿cuál debería usar? Licencias de software de código abierto: ¿cuál debería usar? ¿Sabías que no todas las licencias de código abierto son iguales? Lee mas .

El mayor argumento de venta de Prey sobre ADM es que tiene un seguimiento mucho más preciso y puede operar en una amplia variedad de dispositivos, no solo Android. Esto es particularmente útil si tiene varios dispositivos u otros miembros de su familia no están en el mismo sistema operativo que usted.

A diferencia del ADM gratuito, Prey es una aplicación freemium. La mayoría de las características son gratuitas, y puede usarlas con la frecuencia que desee. Sin embargo, también ofrecen niveles premium: Personal para hasta tres dispositivos a $ 54 / año, o Inicio para hasta diez dispositivos a $ 162 / año. También tienen planes personalizados donde puede ajustar la cantidad de dispositivos requeridos en la cuenta.

La cuenta gratuita, que permite hasta tres dispositivos, tiene cuatro acciones:

- Alarma Esto hará que el teléfono emita un tono de alarma fuerte (y bastante penetrante) por hasta 30 segundos para ayudarlo a ubicar su teléfono si lo ha extraviado cerca.

- Mensaje Esto le permite agregar un mensaje en la pantalla de bloqueo de su dispositivo. El mensaje estándar dice "Este dispositivo es propiedad robada". Póngase en contacto con [su dirección de correo electrónico] para organizar su devolución segura. "Aunque puede personalizar esto si lo desea.

- Camuflaje Si le robaron el teléfono, es posible que no desee que el ladrón sospeche que puede rastrear sus movimientos. Al habilitar Camuflaje, se oculta el icono de Prey del cajón de la aplicación.

- Lock . Al igual que con ADM, puede usar esta acción para forzar el bloqueo del dispositivo (incluso cuando está en uso), y solo se puede desbloquear con una contraseña que configure en el panel de acciones de Prey.

Si desea eliminar el dispositivo, deberá actualizar a una de las cuentas premium.

Prey también puede realizar de forma remota estas acciones, incluso si no tiene conexión a Internet activa al permitirle enviar comandos de SMS que serán vistos por la aplicación y activados. Para mayor seguridad, también puede agregar autenticación de dos factores a su cuenta Prey. Para evitar que se bloquee en caso de que falte un dispositivo, también le proporcionan un código de inicio de sesión único.

Si pierde su teléfono, tiene la opción de configurarlo como falta en el tablero de Prey. Esto activa los informes del dispositivo de Prey, y Prey comenzará a recopilar pasivamente datos del dispositivo sobre su ubicación, así como a tomar imágenes en segundo plano desde las cámaras de su dispositivo.

Las cuentas gratuitas de Prey guardarán los últimos 20 eventos de informes en un intervalo de 10 o 20 minutos, y esto se puede extender a 100 eventos, a una frecuencia de dos minutos en cuentas premium.

Prey también tiene una función de geoperfil llamada Control Zones, que le permite establecer una geocerca de ubicación. Cómo puede usar Geofencing para mejorar su privacidad y seguridad. Cómo puede usar Geofencing para mejorar su privacidad y seguridad. Geofencing usa GPS para definir fronteras geográficas, y puede demostrar ser muy útil en la gestión de su seguridad personal. Lea más para que se le notifique si algún dispositivo sale de su área predefinida. Aunque está dirigido más a los administradores de dispositivos en las empresas, está disponible en las cuentas gratuitas, por lo que está abierto para todos.

Descargar para Android: presa (gratis)

Descargar para iPhone y iPad: presa (gratis)

Visita: presa en la web

¿Cuál usarás?

Android Device Manager es una gran opción para la mayoría de los usuarios de Android porque es gratis y muy fácil de usar. Sin embargo, las funciones adicionales de Prey, la capacidad de trabajar con dispositivos en múltiples sistemas operativos y su enfoque hacia el robo de dispositivos, lo convierten en un competidor atractivo que vale la pena instalar, incluso si elige no optar por la cuenta premium.

¿Cuál elegirás usar? ¿Tiene alguna otra sugerencia? ¿Alguna vez ha guardado su dispositivo la aplicación Find My Phone? Háganos saber en los comentarios a continuación!

Escrito originalmente por Evan Wondrasek el 31 de mayo de 2010.