Si eres como yo, estás muy apegado a tu teléfono inteligente. Uso el mío casi constantemente, buscando correos electrónicos mientras estoy afuera; Juego en él, trabajo de investigación, chateo, interactúo con redes sociales y disfruto videos. También uso la cámara extensamente para fotografiar a familiares y amigos.

Si eres como yo, estás muy apegado a tu teléfono inteligente. Uso el mío casi constantemente, buscando correos electrónicos mientras estoy afuera; Juego en él, trabajo de investigación, chateo, interactúo con redes sociales y disfruto videos. También uso la cámara extensamente para fotografiar a familiares y amigos.

Estoy seguro de que no estoy solo en este amplio uso de mi computadora de mano multimedia y dispositivo de comunicación. ¿Pero tienes instalado un software de seguridad? ¿Eres consciente de los riesgos para tu teléfono inteligente?

Parece haber una especie de malestar general entre los usuarios, tanto el conocedor de la tecnología como los usuarios de todos los días, ya que, debido a que su computadora cabe en su bolsillo, no puede ser infectada por malware, troyanos, gusanos u otras amenazas. Esto es, por supuesto, ridículo, y tal vez se deriva de la antigua incomprensión de la naturaleza de la transmisión de malware.

Los beneficios que nos ofrecen los teléfonos inteligentes son inmensos; las amenazas que pueden introducir en nuestras vidas si no se protegen son considerables.

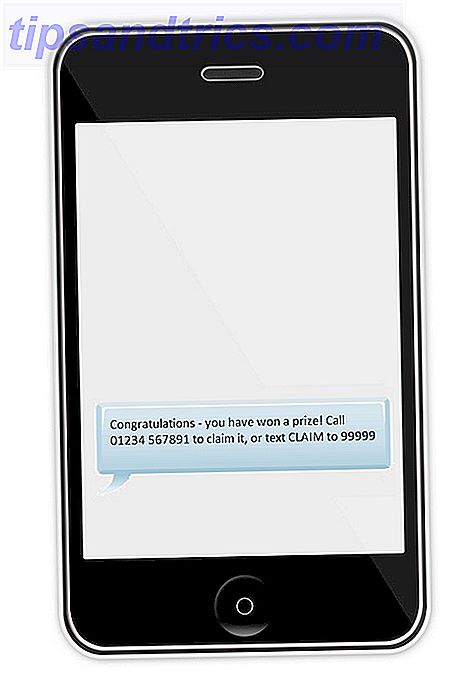

Amenazas de SMS

Por notable que parezca, el servicio de mensajes de texto SMS de la vieja escuela es una opción popular para programadores deshonestos que trabajan para hackear pandillas en todo el mundo. El spam SMS es suficientemente malo, pero ¿ha considerado que podría ser una forma de Smishing?

Este término se usa para nombrar intentos de phishing enviados por SMS, y se usa para engañar a las víctimas para que renuncien a sus datos personales, tal vez a una empresa de envío falsa. Smishing se puede lograr completamente a través de un mensaje de devolución o al ser llamado para llamar a un número donde se registra la información.

Una vez registrada, esta información se puede utilizar para crear una cuenta bancaria falsa.

La respuesta, por supuesto, es eliminar cualquier mensaje, sea lo que sea que ofrezcan.

Wi-Fi y riesgos de seguridad Bluetooth

Las zonas Wi-Fi gratuitas siempre se ven atractivas, pero pueden demostrar que están llenas de malware y proporcionadas por estafadores que buscan capturar sus datos personales, como contraseñas, datos de tarjetas de crédito y otra información identificable por el usuario. Si encuentra conexión Wi-Fi gratuita en un lugar público que no es proporcionada por un negocio acreditado, evítelo. Del mismo modo, si está utilizando su teléfono inteligente como un punto de acceso móvil, asegúrese de haber configurado una contraseña segura. Debe cambiar esto cada vez que use la función de punto de acceso.

Otra amenaza son los mensajes de texto de guerra, en los que los sistemas de automóviles conectados a teléfonos inteligentes pueden ser pirateados olfateando los códigos de autenticación enviados desde el teléfono al automóvil. El mejor resultado de esto es que se hace un seguimiento; Lo peor es que le roban su automóvil, sin llave.

A medida que dichos sistemas se vuelven más populares y generalizados en los automóviles, muchas más personas se convertirán en objetivos, tal como están las cosas, pocos autos se pueden activar de esta manera.

Cualquier contraseña que use en su teléfono, ya sea para desbloquear, acceder al correo de voz No solo correo electrónico: su correo de voz también puede ser pirateado: cómo asegurarlo No solo correo electrónico: también se puede piratear su correo de voz: cómo hacerlo Para asegurarlo Lea más o configure Bluetooth, debe cambiarse del dispositivo a algo memorable. La falla en hacer esto puede conducir a todo tipo de problemas.

Amenazas basadas en la ubicación

Gracias a las redes inalámbricas, la triangulación de teléfonos celulares y el GPS, es posible aprovechar muchas herramientas basadas en la ubicación para teléfonos inteligentes y tabletas. Estas pueden ser herramientas de navegación por satélite o redes sociales, pero también hay muchas amenazas de las que debemos estar conscientes.

Uno de estos es el geoetiquetado, una opción predeterminada en muchas aplicaciones de teléfonos inteligentes que debe desactivar si desea que su ubicación actual permanezca en secreto.

Las funciones de check-in de redes sociales también se pueden usar para rastrearlo. Cuando un delincuente conoce su paradero, podría estar planeando atacarlo o usar su ausencia desde su hogar o automóvil para causar daños criminales o robos.

El peligro de las aplicaciones de Rogue

Hay aplicaciones deshonestas en cualquier plataforma. En Android, por lo general, se pueden ver muy rápidamente gracias a las reseñas de otros (aunque en iPhone y Windows Phone es poco probable que se permita su inclusión en la lista), pero podría ser demasiado tarde si ya has instalado la aplicación. Es por eso que solo debe instalar aplicaciones de repositorios de confianza.

Esto puede ser un problema particular para los usuarios de Android, principalmente porque hay varios mercados en línea desde los cuales se puede instalar el software. No sorprende que la cantidad de amenazas para Android haya aumentado en los últimos años. Un ejemplo es Android.Spyware.GoneSixty.Gen: descubierto en 2011, este malware, si está instalado, envía información importante desde su teléfono a un servidor remoto y se desinstala en un minuto.

Nunca sabrás que alguna vez estuvo allí, cosas aterradoras.

En el tema de las aplicaciones, también debe tener en cuenta que las URL acortadas en Twitter y correo electrónico pueden ser peligrosas. Esto es tan importante en los teléfonos inteligentes como en las computadoras de escritorio, ya que los enlaces resultantes se pueden adaptar fácilmente para servir código malicioso dependiendo del dispositivo que se está conectando.

¿Así que quieres mantenerte seguro?

Si prefiere que su teléfono inteligente o tableta no se convierta en una llave para robar su automóvil, un dispositivo de escucha o seguimiento o un medio para enviar todos sus datos personales a una banda de delincuentes especializados en robo de identidad, hay ciertos pasos que usted debe seguir tomar.

- Aplique una contraseña de bloqueo de pantalla. Esto es particularmente importante si está utilizando un dispositivo Android moderno donde la función de arrastrar para iniciar se ve increíble. Lo que debes hacer es olvidarte de lo bien que se ve y cuán receptivo es, y emplear una contraseña.

- No ralentice su iPhone o rootee su Android Cómo rootear su teléfono Android con SuperOneClick Cómo racionar su teléfono Android con SuperOneClick Lea más. Las ventajas para los usuarios que requieren tipos particulares de aplicaciones son excelentes en un dispositivo rooteado, pero este proceso también brinda acceso a intrusos, ya sea a través de aplicaciones o directamente a través de Internet. Muchos de los miembros del equipo de MakeUseOf son fanáticos de desbloquear sus teléfonos, pero esto no debe hacerse sin considerar las implicaciones y tomando las medidas necesarias para protegerse.

- Evite puntos de acceso no seguros. Si está fuera usando un teléfono inteligente o una tableta (o incluso una computadora portátil), debe usar su propio punto de acceso inalámbrico portátil (provisto por su teléfono) o un punto seguro protegido con contraseña. ¡Las redes abiertas pueden ser una colmena de malware!

- Evitar aplicaciones no confiables Esto es sabio por varias razones, entre otras cosas porque la revisión por pares que se ofrece en las tiendas de aplicaciones en línea no tiene paralelo. Google Play es un buen ejemplo, y tiene tanto éxito a pesar de las tiendas de aplicaciones de Android competidoras. Top 5 sitios para ayudarlo a encontrar aplicaciones para su teléfono Android. Top 5 sitios para ayudarlo a encontrar aplicaciones para su teléfono Android Lea más en parte por este motivo. Como no hay necesidad real de instalar aplicaciones que no sean de confianza o de poca consideración, ¡evítelo! También busque aplicaciones falsas que parezcan genuinas, ya que a menudo pueden ser peligrosas.

- Empleando herramientas de respaldo y software de seguridad. No hay razón para que alguien reciba correos electrónicos y almacene datos en sus computadoras de mano (¡ya que esto es lo que los teléfonos inteligentes son en esencia!) No debería tener una herramienta de respaldo O software antimalware instalado (preferiblemente ambos).

En general: Sé consciente

Hay muchas amenazas que debe tener en cuenta, listas para atacar su teléfono a través de Wi-Fi, Bluetooth, SMS, desde tiendas de aplicaciones o mediante el seguimiento de ubicaciones.

Naturalmente, no puede estar al tanto de cada amenaza específica, pero con la ayuda de los consejos anteriores puede saber que existen amenazas y que hay pasos que puede seguir para minimizar los riesgos.

Una vez que reconozca esto, debe actuar en consecuencia y proteger su teléfono inteligente, sus datos y su seguridad personal.

Crédito de la imagen: plantilla de chat del teléfono a través de Shutterstock, seguridad de PDA a través de Shutterstock, teléfono inteligente negro con ojo a través de Shutterstock, imagen de iPhone a través de Shutterstock