Cada vez que se revela una vulnerabilidad de PC o móvil, naturalmente hay pánico sobre sus efectos. ¿Pero por qué? Si nunca has sufrido una catástrofe como consecuencia de un virus, es fácil minimizar el impacto que uno puede tener.

Pero es importante que siempre aprendamos del pasado. Estos famosos virus de PC demuestran hábilmente que cualquiera y todos pueden ser víctimas de la devastadora pérdida de datos.

1. El gusano de Morris

1988: El gusano Morris fue lanzado por su autor, Robert Tappan Morris. Fue el primer gusano que atrajo la atención de los medios. pic.twitter.com/LodGgaR5PU

- Hoy en Infosec (@todayininfosec) 2 de noviembre de 2017

Comencemos con uno de los ejemplos más importantes de malware. El gusano Morris fue el primer programa malicioso cubierto por los medios convencionales debido a sus repercusiones masivas.

El 2 de noviembre de 1988, el gusano fue liberado y en 24 horas, aproximadamente el 10 por ciento de las computadoras conectadas a Internet se vieron afectadas. El malware ralentizó miles de sistemas al crear archivos en carpetas temporales en un esfuerzo por replicarse.

Estas PC se volvieron inútiles (dentro de los 90 minutos de la infección) hasta que se eliminó el software. Esto tomó alrededor de dos días para hacer. Naturalmente, tardó aún más en eliminarlo de una red completa. La Universidad de California, Berkeley, por ejemplo, calculó que se necesitaron 20 días hábiles para deshacerse por completo del gusano de sus computadoras.

Sin embargo, no fue creado para ser malicioso. Robert Tappan Morris había creado el programa como una forma de probar el tamaño de Internet. Fue un error de codificación que se estimó que costó hasta $ 53, 000 por institución, al menos según el juez en el caso contra Morris. Una estimación sitúa el costo total del gusano entre $ 250, 000 y $ 96 millones.

Morris, ahora uno de los hackers más famosos del mundo 10 de los piratas informáticos más famosos del mundo y lo que les sucedió 10 de los piratas informáticos más famosos del mundo y lo que sucedió con ellos No todos los piratas informáticos son malos. Los buenos muchachos - "hackers de sombrero blanco" - usan el pirateo para mejorar la seguridad informática. Mientras tanto, los "hackers de sombrero negro" son los que causan todos los problemas, al igual que estos tipos. Leer más, fue el primero en ser encontrado culpable bajo la Ley de Fraude y Abuso Informático de 1986.

Fue multado con $ 10, 050 y sentenciado a tres años de libertad condicional, más 400 horas de servicio comunitario. A pesar del daño causado por este gusano, en general se considera una sentencia dura ya que fue un simple error. Ahora trabaja para el Instituto de Tecnología de Massachusetts (MIT).

2. Melissa Virus

Desde el profético George curioso y el virus del Ébola hasta nuestra adopción del término "frogurt", Los Simpson ha influido en gran parte de la sociedad. Quizás el más sorprendente es el virus Melissa, inspirado en un episodio de 1990 del programa ... y una stripper trabajando en Miami.

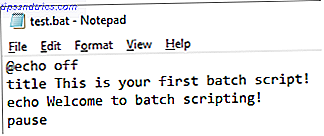

Vamos a rebobinar. Los documentos de Word infectados no eran nada nuevo.

Aunque se rumoreaba que el primer macro virus "salvaje" ¿Cuál es la diferencia entre un gusano, un troyano y un virus? [MakeUseOf Explains] ¿Cuál es la diferencia entre un gusano, un troyano y un virus? [MakeUseOf Explains] Algunas personas llaman a cualquier tipo de software malicioso un "virus informático", pero eso no es exacto. Los virus, gusanos y troyanos son diferentes tipos de software malicioso con diferentes comportamientos. En particular, se diseminaron en sí mismos ... Leer más para afectar Word podría ser contraído por correo electrónico, esto no era cierto. En cambio, el virus Concept se propagó, accidentalmente, por firmas profesionales. La propia Microsoft fue parcialmente responsable cuando envió los CD-ROM de prueba de compatibilidad de software de Windows 95 que contenían el virus.

Pero Concept actuó como un precursor del virus Melissa. Se cargó un archivo de Word en el grupo de discusión de Usenet, alt.sex en marzo de 1999. Este contenía una lista de contraseñas para 80 sitios web pornográficos, por lo que puede imaginar cuántos lo descargaron. Una vez que lo hicieron, se reenvió automáticamente a los primeros 50 contactos en la libreta de direcciones de Microsoft Outlook.

A continuación, envió otros archivos de Word, lo que significa que los datos personales podrían haber sido enviados a familiares, amigos y colegas. Esto costó aproximadamente $ 80 millones en daños a redes privadas y corporativas.

Una peculiaridad era corromper los archivos con la frase "22, más puntuación de triple palabra, más 50 puntos por usar todas mis letras". Juego terminado. Estoy fuera de aquí. "Esto viene de Bart the Genius, en el que Bart engaña en Scrabble con Kwyjibo, que significa" un mono norteamericano grande, mudo y calvo, sin mentón y mal genio ".

El virus Melissa fue nombrado después de que un stripper de su creador, David L Smith se había conocido en Florida. Smith, que cumplió 20 meses de su sentencia de 10 años, no lo hizo por ningún beneficio financiero. Aún así, posteriormente ayudó al FBI a atrapar piratas informáticos, por lo que se les pagó el alquiler, el seguro y los servicios públicos ...

3. ILOVEYOU

Tres palabras que todos quieren escuchar, pero no de esta forma.

Esto tomó un enfoque similar al virus Melissa, pero fue mucho más devastador. Fue un gusano extendido a través de un correo electrónico con el asunto "ILOVEYOU". Vino con el archivo adjunto, "LOVE-LETTER-FOR-YOU.txt.vbs". Una vez abierto, se enviaría a todos los usuarios de la libreta de direcciones de Outlook, convirtiendo a este virus en uno de los de más rápido crecimiento en el momento.

Se dice que llegó a más de 50 millones de usuarios en 10 días.

Mucho más problemático fue su capacidad para sobrescribir archivos. Si no tenía copias de seguridad (y comparativamente pocas redes personales), tendría que despedirse de sus archivos JPEG y de audio. Otros tipos de archivos sobrescritos incluyen CSS, HTA y JSE.

Es más, evacuó información privada, especialmente contraseñas, de Internet.

Después de que algunas compañías se volvieron sabias al respecto, los piratas informáticos introdujeron variantes que decían "Confirmación de pedido del día de la madre", "Broma" y "ALERTA DE VIRUS !!!", esta última supuestamente de Symantec.

En mayo de 2000, unas pocas horas después de su origen en Filipinas, varios lugares se vieron obligados a desconectarse para protegerse de un daño mayor. Estos incluyen el Pentágono y la Ford Motor Company.

Se estima que costó $ 15 mil millones para las empresas en todo Estados Unidos para eliminar el gusano.

4. MyDoom

MyDoom, el malware más caro de todos los tiempos # MyDoom #Infosec #CyberSecurity #CyberAttack #Hack #Breach #Threat #DDoS #CyberWarfare #Malware #Ransomware #Cyberwarning #Phishing # SpyWare # Tech #Technology #Expensive pic.twitter.com/rEKLOgt3B1

- Mauricio Amaro L. (@CioAmaro) 2 de abril de 2018

Aquí está: el gusano de correo electrónico que más se propaga.

Esto superó el impacto de ILOVEYOU y aún no se ha superado. Los dedos cruzados nunca lo serán. Debido a que MyDoom y sus variaciones han causado un estimado de $ 38.5 mil millones en daños en todo el mundo.

El gusano actúa según un principio similar al de ILOVEYOU: un correo electrónico con temas engañosos como "Mail Delivery System" (Sistema de entrega de correo), que incluye un archivo adjunto que, una vez abierto, se envía a las direcciones que se encuentran en los archivos locales. Mientras que los gusanos anteriores se dirigían a un número limitado de contactos, MyDoom no era quisquilloso.

Intentó pasar desapercibido al no dirigirse a direcciones de agencias gubernamentales y empresas de seguridad. MyDoom podría evitar que un dispositivo ejecute actualizaciones en el software de seguridad.

La parte más preocupante del virus fue su capacidad para abrir una vulnerabilidad de puerta trasera en los sistemas para que los piratas informáticos exploten. Algunas de estas puertas de atrás permanecen abiertas.

Causó el caos en línea: la tensión inicial comenzó ataques distribuidos de denegación de servicio (DDoS) en sitios principales, como el Grupo SCO y Microsoft. Las iteraciones posteriores afectaron a Google y a otros motores de búsqueda cuando una afluencia de solicitudes de PC corruptas intentó bloquear servidores.

Parte de su impacto proviene de su longevidad. MyDoom se vio por primera vez en enero de 2004, pero las desviaciones han resurgido a lo largo de muchos años desde entonces. Esto incluyó los ciberataques de julio de 2009 que golpearon la infraestructura en América y Corea del Sur.

Sus creadores nunca se han encontrado, lo que parece extraño teniendo en cuenta su prolificidad. El punto de origen de MyDoom fue Rusia. Una pista podría venir del mensaje dentro del gusano: "andy; Solo estoy haciendo mi trabajo, nada personal, lo siento ".

5. WannaCry

Vuelve a pensar en mayo de 2017 y recordarás mucho pánico sobre WannaCry. El ataque global de Ransomware y cómo proteger tus datos. El ataque global de Ransomware y cómo proteger tus datos. Un ataque cibernético masivo ha golpeado computadoras en todo el mundo. ¿Ha sido afectado por el ransomware auto-replicante altamente virulento? Si no, ¿cómo puede proteger sus datos sin pagar el rescate? Lee mas . Había una razón justa para eso. A pesar de que solo duró unos pocos días, el ransomware se extendió entre 200, 000 y 300, 000 computadoras en todo el mundo.

Fue particularmente cruel: usando una explotación de puerta trasera en Microsoft Windows, cifraría todos los datos en el dispositivo y mantendría sus archivos en rescate. Aparentemente costaría hasta $ 600 (usando Bitcoin What Is Bitcoin) Guía para principiantes de criptomonedas ¿Qué es Bitcoin? Guía para principiantes de criptomonedas ¿Te preguntas qué es la minería, cómo funciona Bitcoin y si deberías invertir en ella? Descubre todo lo que quieras para saber sobre Bitcoin en esta guía. Lea más) para descifrar la información, aunque incluso pagar la tarifa no le ahorrará a su PC Cómo desbloquear WannaCry Ransomware sin pagar un centavo Cómo desbloquear WannaCry Ransomware sin pagar un centavo Si usted ha estado golpeado por WannaCry, todos sus archivos están bloqueados a un alto precio. No pagues a esos ladrones: prueba esta herramienta gratuita para desbloquear tus datos. Lea más en realidad. Sin embargo, algunos usuarios pagaron, por inútil que sea el esfuerzo. Los ciberdelincuentes recibieron pagos de más de $ 130, 600.

Una vez infectada, la pantalla de la computadora se bloquea, mostrando una advertencia roja y dos cuentas atrás, una hasta que la demanda de rescate aumente y la otra hasta que los archivos se eliminen permanentemente.

Afortunadamente, Microsoft actuó rápidamente al emitir actualizaciones para combatir la amenaza.

Una de las mayores víctimas fue el Servicio Nacional de Salud (NHS) en el Reino Unido. Muchas instituciones médicas ejecutan sistemas operativos más antiguos (SO), incluido Windows XP.

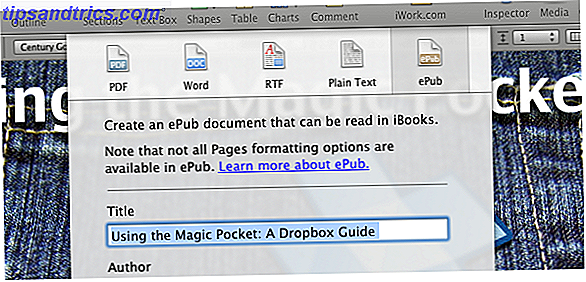

¿Qué podemos aprender de los virus informáticos?

Es verdad que siempre debemos aprender del pasado. ¿Qué podemos aprender de estas amenazas de seguridad?

Lo primero es instalar un sólido software de seguridad. Esa es tu primera línea de defensa. También debe crear una copia de seguridad de todos sus archivos y, lo que es más importante, desconectar la copia de seguridad una vez finalizada, para protegerse del ransomware.

Debes mantenerte escéptico ya que muchos gusanos se propagan por correo electrónico. Incluso con personas que conoces Aprenda cómo detectar correos electrónicos falsos 5 Ejemplos para ayudarlo a detectar un fraude o un correo electrónico falso 5 Ejemplos para ayudarlo a detectar un fraude o un correo electrónico falso El cambio de spam a ataques de phishing es notable y va en aumento. Si hay un único mantra que tener en cuenta, es este: la defensa número uno contra el phishing es la conciencia. Lea más y no descargue nada a menos que esté absolutamente seguro de qué es y quién lo envió.

Crédito de la imagen: scanrail / Depositphotos