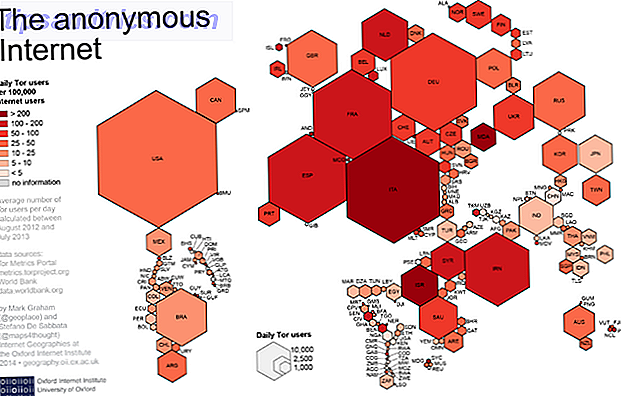

Tor es una de las herramientas más poderosas para proteger su privacidad. Navegación realmente privada: una guía de usuario no oficial para Tor. Navegación realmente privada: una guía de usuario no oficial de Tor Tor proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a los llamados "Red profunda". Tor no puede ser roto plausiblemente por ninguna organización en el planeta. Lea más en Internet. Pero, como lo demostró un experimento reciente, su poder tiene serias limitaciones. Hoy, vamos a hablar un poco sobre cómo funciona Tor, qué hace y qué no hace, y cómo mantenerse seguro mientras lo usa.

Tor en una cáscara de nuez

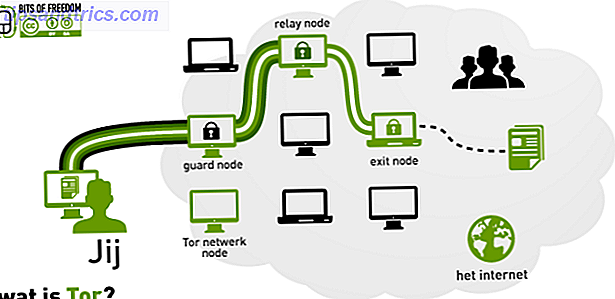

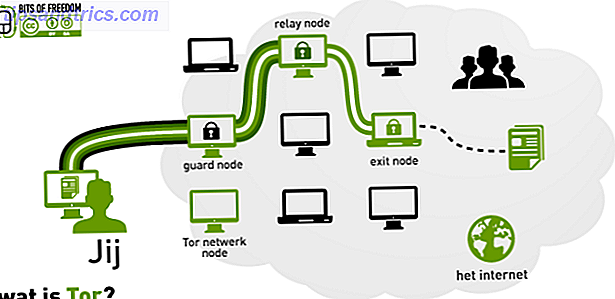

Tor funciona así: cuando envías un mensaje a través de Tor, se envía en un curso generado aleatoriamente a través de la red, utilizando una tecnología criptográfica conocida como "enrutamiento de cebolla". Navegación anónima en Internet con Tor Navegación anónima con Tor Tor es gratuita red accesible que permite que el tráfico de Internet fluya de forma segura y anónima. Leer más Es como enviar un mensaje sellado dentro de una serie de sobres. Cada nodo de la red descifra el mensaje (abre el sobre más externo) y envía el resultado aún encriptado (sobre interno sellado) a su siguiente dirección. Como resultado, ningún nodo individual puede ver más que un solo enlace en la cadena, y la ruta del mensaje se vuelve extremadamente difícil de rastrear.

Eventualmente, sin embargo, el mensaje tiene que terminar en algún lado. Si va a un "servicio oculto Tor", que es un servidor conectado directamente a la red Tor, no hay problema. Sin embargo, si solo está usando Tor como proxy para acceder a Internet, se vuelve un poco más complicado. En algún momento, su tráfico debe atravesar lo que se denomina un 'nodo de salida': un nodo Tor que pasa sus paquetes a Internet normal.

Su tráfico es vulnerable a fisgonear desde estos nodos de salida. ¿Qué tan malo es el problema? Afortunadamente, algunos investigadores intrépidos han estado investigando sobre el tema.

Atrapando Nodos Malos

El investigador de seguridad sueco Monón, "Chloe", desarrolló una técnica inteligente para engañar a los nodos corruptos para que salgan a la luz. Básicamente, funciona así: Chloe creó un sitio web, utilizando un nombre de dominio legítimo y un diseño web, para que funcione como un honeypot. Para esta prueba específica, ella creó un dominio destinado a parecerse a un comerciante de Bitcoin. Luego descargó una lista de cada nodo de salida, inició sesión en Tor y usó cada nodo de salida para iniciar sesión en el sitio, usando una cuenta única específica para el nodo de salida en cuestión.

Luego ella se recostó y esperó un mes. Cualquier nodo que intente robar credenciales de inicio de sesión vería su inicio de sesión, le robaría su nombre de usuario y contraseña e intentaría usarlo. Sus sitios web honeypot notarían los múltiples intentos de inicio de sesión y tomarían nota. Debido a que las contraseñas son únicas para cada nodo, Chloe puede precisar exactamente qué nodo tomó el cebo.

Los resultados del experimento son interesantes. De aproximadamente 1400 notas de salida, 16 intentaron robar la contraseña e iniciar sesión. Este número no es demasiado alarmante, pero hay algunos hechos que vale la pena recordar.

En primer lugar, esto solo está recogiendo solo los nodos que estaban interesados en robar rápidamente algunos Bitcoins rápidos, en otras palabras, los ambientalmente inescrupulosos. Los delincuentes más ambiciosos, en contraste, probablemente no aparecerían en un honeypot tan simple.

Segundo, el daño que puede hacerse incluso por un único nodo de salida inescrupuloso es considerable, como aprendió una investigación sueca no relacionada en 2007. El consultor de seguridad Dan Egerstad ejecutó cinco nodos de salida Tor comprometidos como un experimento, y rápidamente se encontró en posesión de credenciales de inicio de sesión para miles de servidores en todo el mundo, incluidos los que pertenecen a las embajadas de Australia, India, Irán, Japón y Rusia. Esto vino junto con una gran cantidad de información sensible.

Egerstad estimó que el 95% del tráfico que circula por sus nodos no estaba cifrado, lo que le da acceso total a sus contenidos. Después de publicar parte de esta información en línea, Egerstad fue allanado por la policía sueca y puesto bajo custodia. Afirma que uno de los oficiales le dijo que el arresto se debió a la presión internacional sobre la filtración.

¡Esto fue solo cinco nodos corruptos! Claramente, incluso una dispersión de nodos de salida Tor corruptos plantea un problema real. Y, como Chloe ha informado, el sistema semi centralizado de Tor para purgar los nodos defectuosos no ha podido tomar medidas contra los nodos malos que identificó: todavía están funcionando y, presumiblemente, siguen husmeando.

Cómo usar Tor de forma segura

Afortunadamente, las potencias extranjeras cuya información se vio comprometida de esta manera estaban cometiendo un error básico: es decir, entendieron mal qué es Tor y para qué sirve. Mucha gente tiende a suponer que Tor es una herramienta de encriptación de extremo a extremo, y no lo es. Tor está diseñado para anonimizar el origen de su navegación y mensajes, no sus contenidos. Si está utilizando Tor para navegar por la web, cualquier mensaje que envíe sea fácil para su nodo de salida para husmear. Eso proporciona un poderoso incentivo para que las personas inescrupulosas establezcan nodos de salida únicamente por espionaje, robo o chantaje.

La buena noticia es que hay algunos trucos simples que puedes usar para proteger tu privacidad mientras usas Tor.

Permanece en la red oscura

La forma más fácil de mantenerse a salvo de los malos nodos de salida es no utilizarlos: al permanecer fieles a los servicios ocultos dentro de Tor, puede mantener todas las comunicaciones encriptadas, sin tener que cruzar hacia Internet en general. Esto funciona bien cuando es posible, pero no siempre es práctico. La red oscura contiene Cómo encontrar sitios de cebollas activos y por qué es posible que desee encontrar sitios activos de cebollas y por qué usted podría querer los sitios de cebolla, llamados así porque terminan con ".onion", se alojan como servicios ocultos de Tor: un forma completamente anónima de alojar sitios web. Lea más una pequeña fracción de los sitios web disponibles en Internet, y lo que desea a menudo no está disponible sin salir de la red.

Usar HTTPS

Otra forma de hacer que Tor sea más seguro es aumentarlo con un protocolo de cifrado de extremo a extremo. El más útil es probablemente HTTPS, que le permite comunicarse con sitios web en modo encriptado. HTTPS está habilitado de forma predeterminada en Tor para los sitios que lo admiten. Verifique que el botón HTTPS esté verde antes de transmitir cualquier información potencialmente confidencial.

Usar servicios anónimos

También puede mejorar su seguridad mediante el uso de sitios web y servicios que no informan sobre sus actividades por rutina. Por ejemplo, Google correlaciona su actividad de búsqueda para tratar de descubrir quién es usted. No para ningún propósito malicioso, simplemente como parte de su modelo comercial. Como resultado, es posible que desee utilizar un servicio como Duck Duck Go, que no conserva información sobre usted a medida que lo utiliza. También puede combinar Tor con servicios como Cryptocat para tener (muy) conversaciones privadas.

Evite la información personal

Yendo un poco más allá, la forma más segura de evitar que se espíe la información personal es evitar transmitir alguno para empezar. Usar Tor para investigación está bien, pero evitar subir información en la mayor medida posible. Evite el chat, el correo electrónico y los foros siempre que sea posible.

Evitar inicios de sesión

Finalmente, como regla general, evite los sitios web que requieren que inicie sesión. El uso de Reddit a través de Tor es una propuesta potencialmente arriesgada, ya que vincula muchas conductas diferentes (exploración, publicación y comentarios) juntas, brindando a un posible atacante un abundante suministro de información que podría utilizarse para identificarlo. También debe tener cuidado de evitar los servicios como Facebook que ya conocen su identidad, y dárselos a los anunciantes como una cuestión de rutina. La Guía completa de privacidad de Facebook La completa Guía de privacidad de Facebook La privacidad en Facebook es una bestia compleja. Muchos ajustes importantes están ocultos fuera de la vista. Aquí hay una vista completa de cada configuración de privacidad de Facebook que necesita saber. Lee mas . Tor no es mágico y no puede protegerlo si elige brindar información de identificación a una contraparte sin interés en proteger su privacidad.

Como ayudar

Esto está muy bien para aquellos que están lo suficientemente informados como para usar estos trucos, pero (lamentablemente) muchos de los que más necesitan Tor (por ejemplo, ciudadanos de regímenes opresivos) son los menos propensos a estar bien informados sobre cómo para usarlo apropiadamente Afortunadamente, Chloe, el investigador que creó la picadura original, ha creado un resumen del proyecto (llamado "BADONIONS"), junto con algunos de los recursos utilizados. Si tiene experiencia, puede configurar sus propios honeypots y ayudar a identificar nodos defectuosos y mantener a Tor a salvo.

¿Tienes preguntas? Usa los comentarios para comenzar tu discusión.

Créditos de las imágenes: cebolla roja a través de Shutterstock, Wat es Tor, cámara de vigilancia, Tor, privacidad