Puedes cerrar todas las puertas y ventanas de tu casa, pero si usas una llave maestra, las probabilidades son bastante buenas, y es probable que alguien acabe por robarte. Lo mismo es cierto de sus contraseñas. Si sus contraseñas no son únicas e irrompibles, también podría abrir la puerta e invitar a los ladrones a almorzar.

Hace unos años, Damien describió algunas formas de crear contraseñas seguras. Cómo crear contraseñas seguras que pueda recordar fácilmente Cómo crear contraseñas seguras que pueda recordar Lea más fácilmente, como asegurarse de usar caracteres especiales y que la contraseña tiene al menos 8 caracteres de largo. Aún así, crear una contraseña compleja es solo la mitad del trabajo, la otra mitad es recordarla.

Y, ¿alguna contraseña es realmente irrompible? No realmente, pero en una entrevista reciente con Bruce Schneider. Experto en seguridad. Bruce Schneier. Sobre las contraseñas, privacidad y confianza. Bruce Schneier sobre contraseñas, privacidad y confianza. Obtenga más información sobre seguridad y privacidad en nuestra entrevista con el experto en seguridad Bruce Schneier. Lea más, Bruce hizo referencia a una de sus publicaciones en el blog sobre cómo elegir una contraseña segura. Su consejo fue tomar una sentencia y convertirla en una contraseña. Sus palabras exactas fueron: "Elige tu propia oración, algo personal".

Esto suena como un concepto simple, pero incluso pensar en una oración que recordarás puede ser tan difícil como encontrar una contraseña. Hace aproximadamente un año, Yaara ofreció algunos consejos que podrían ayudarlo a recordar sus contraseñas 7 formas de recuperar contraseñas que son seguras y memorables 7 maneras de recuperar contraseñas que son tanto seguras como memorables Tener una contraseña diferente para cada servicio es una necesidad en el mundo en línea de hoy, pero hay una terrible debilidad en las contraseñas generadas al azar: es imposible recordarlas todas. Pero ¿cómo puedes recordar ... Leer más. Los siguientes son algunos consejos más que pueden ayudarlo a desarrollar contraseñas que son especialmente complejas, casi irrompibles, pero también memorables.

1. Rimas infantiles

Un método preferido para encontrar contraseñas complejas que superen todas las políticas de seguridad de TI Las últimas amenazas a la seguridad de Internet que debe tener en cuenta Las últimas amenazas a la seguridad de Internet que debe conocer Las amenazas de seguridad provienen cada vez más de nuevas direcciones y eso no parece que va a cambiar en 2013. Hay nuevos riesgos que debe tener en cuenta, exploits de aplicaciones populares, ataques de phishing cada vez más sofisticados, malware, ... Leer más por ahí, incluso los que requieren 15 contraseñas de caracteres, es la técnica de rima infantil .

La forma en que esto funciona es que elijas una de tus canciones de cuna favoritas, escribes con mayúscula la primera letra de cada oración, reemplazas ciertas letras con números y sigues con un signo de admiración o algún otro símbolo al final. Por ejemplo, tome la canción infantil Little Boy Blue, que dice así:

"Niño pequeño azul, ven a tocar tu cuerno. La oveja está en el prado. La vaca está en el maíz ".

Ahora transforma eso reemplazando cualquier "s" con "5" y cualquier "L" con un 1 o un 7. Aquí está la nueva contraseña.

"7bbcbyhT5itmTcinc!"

Es una contraseña de 18 caracteres que incluye números, letras, mayúsculas, minúsculas y al menos un carácter especial.

2. Línea favorita de una canción o película

Una técnica similar a la anterior usa citas famosas de películas 10 sitios web para citas de películas famosas 10 sitios web para citas de películas famosas Lea más para encontrar la contraseña en lugar de rimas infantiles. En realidad, las personas pueden usar rimas de cuna muy populares, que los hackers podrían adivinar. Usar una línea de película favorita, especialmente una que sea particularmente oscura, hará que este enfoque sea mucho más seguro. También puede considerar reemplazar personajes con números que no son tan fáciles de adivinar.

Por ejemplo, mucha gente pensaría reemplazar una "s" con un "5", pero si eliges un número diferente, será más difícil de adivinar. Reemplace cada "s" con un 6 o 7 en su lugar - fácil de recordar porque comienzan con la letra "s". También puede reemplazar cada t con un 3 usando la misma lógica.

Usando este nuevo enfoque, puedes comenzar con la famosa película como Al Pacino en la película Scent of a Woman:

"¡Si fuera el mismo hombre que hace treinta años, llevaría un lanzallamas a este lugar!"

Esta cita se convierte en:

"IIw36m3Iw3yaI3af33p!"

Este concepto es la criptografía básica 101, pero al menos proporcionará un compromiso entre crear una contraseña que sea muy difícil de piratear, pero también una que un cerebro humano normal pueda recordar.

3. Usa Industry Lingo

Una alternativa de esto es utilizar jerga de la industria muy especializada para llegar a la frase. Se podrían adivinar rimas infantiles o incluso citas de películas con un algoritmo informático que abarque todas las posibilidades que pueda manejar una computadora. Sin embargo, la jerga específica de la industria es mucho más difícil de adivinar.

Por ejemplo, si eres enfermera, tu frase podría ser:

"La coartación aórtica condujo a una respuesta agonal, BLS y finalmente a un infarto intracerebral".

(No tengo idea si eso tiene algún sentido, pero entiendes el punto).

Reemplazando "a" con 0 resultados en la siguiente contraseña:

"¡T0clt00rb0fii!"

Esto tiene solo 14 caracteres en lugar de 18, pero es mucho más difícil de adivinar.

4. Fechas personales

Una técnica alternativa para usar oraciones es usar principalmente números. Por supuesto, los números aleatorios tampoco son exactamente simples de recordar. Sin embargo, una técnica que aprendí de mi padre (la usó para elegir números de boletos de lotería) fue para ir con fechas familiares importantes.

Ahora, lo primero que mucha gente piensa es usar cumpleaños. Desafortunadamente, en la actualidad es demasiado fácil para el hacker inteligente descubrirlo en línea. Necesitas algo un poco más avanzado que eso. Un buen enfoque es usar fechas de eventos que solo recordaría como importantes para usted, pero que nadie más conocería realmente. El día que primero tomaste una montaña rusa. El día que te besaste por primera vez. El día que tus padres te dieron tu primera bicicleta.

Tome las tres fechas que seguramente recordará y alinee todas en una fila. Reemplace las barras con una minúscula L, un espacio entre fechas con un "_", y finalice con un carácter especial como "!" O "#". Tal contraseña se vería así:

"10l08l86_03l14l94_09l06l98 #"

Esta contraseña tiene 27 caracteres, por lo que solo se puede usar en sistemas que pueden manejar contraseñas muy largas. Sin embargo, si está permitido, te permitirá tener una de las contraseñas más seguras posibles.

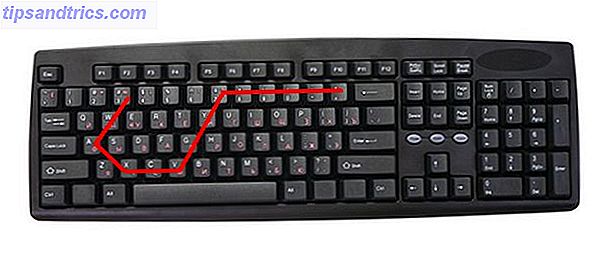

5. Usa un patrón de teclado

Aquí hay un enfoque de contraseña divertido que utiliza la misma técnica que el patrón de inicio de sesión del teléfono inteligente ¿Qué es más seguro, una contraseña o un bloqueo de patrón? ¿Qué es más seguro, una contraseña o un bloqueo de patrón? Nuestros teléfonos inteligentes llevan mucha información personal. Todos sus mensajes de texto, correos electrónicos, notas, aplicaciones, datos de aplicaciones, música, imágenes y mucho más están allí. Si bien es una gran conveniencia para ... Leer más. En este caso, lo que vas a usar es tu teclado. Dibuje algún tipo de patrón reconocible en su teclado, y luego use las letras y números como la contraseña. Por ejemplo, supongamos que crea un patrón en su teclado como se muestra a continuación.

Si comienza este patrón en el número 3, debería ser bastante fácil dibujar el patrón cada vez. Si ayuda, incluso puede dibujar imágenes o letras reconocibles en la parte superior del teclado. En el caso anterior, la contraseña termina de la siguiente manera:

"3waxcvgy7890- ="

Usando este enfoque, puede alterar la complejidad del patrón para alargar la contraseña. Un pirata informático potencialmente podría ejecutar un algoritmo que intentaría todas las contraseñas posibles en un teclado conectando cada tecla entre sí, por lo que hacer el patrón lo más complicado posible, como ir y venir o hacer líneas diagonales complejas, debería hacer que tipo de piratería mucho más difícil.

6. Establecer una clave de hardware rudimentaria

La técnica final que vale la pena probar para obtener una contraseña ultra segura es el enfoque de la clave de hardware. En la mayoría de las corporaciones, a los empleados se les proporciona un "token" o clave de hardware, que tiene un número digital que cambia a intervalos regulares. Ese número se usa como una parte del proceso de inicio de sesión.

De la misma manera, puede imprimir y llevar una tarjeta donde haya anotado parte de su par de contraseñas. La otra parte del par sería la parte de la contraseña que necesita recordar.

Por ejemplo, su contraseña podría ser "2BeOrNot2BeThatIsThe?" Entonces, escribiría "ThatIsThe?" En una hoja de papel, y esto le recordará cuál es su contraseña completa.

El valor aquí es que incluso si alguien encuentra la parte escrita de su contraseña, todavía no tendrá la parte que existe en su cabeza. Al mismo tiempo, le brinda una poderosa herramienta para extraer esa parte de la contraseña de su cabeza cuando tiene un mal día de memoria.

En definitiva, la contraseña que elija debe ser la que mejor se adapte a su situación. Puedes utilizar cualquiera de las técnicas anteriores o crear una propia, pero la idea es desarrollar una contraseña que sea tan inusual, con tanta variedad de tipos de caracteres, que piratear esa contraseña se convierta en una tarea casi imposible.

Créditos de las imágenes: cuna para bebés a través de Ziviani en Shutterstock, s_bukley / Shutterstock.com, Enfermera que hace una llamada a través de Monkey Business en Shutterstock, Montar en bicicleta a través de Brian Jackson en Shutterstock