Oh querido. No esto de nuevo 68 millones de cuentas de Tumblr han salpicado en la web oscura, y se están vendiendo por el módico precio de 0, 452 bitcoins. En el momento de escribir, eso es alrededor de $ 240.

A primera vista, puede establecer un paralelo entre esta filtración de datos y la filtración de LinkedIn de hace dos semanas Lo que necesita saber sobre las enormes cuentas de LinkedIn Lo que debe saber sobre las cuentas masivas de LinkedIn Fuga Un hacker está vendiendo 117 millones pirateados Credenciales de LinkedIn en la web oscura por alrededor de $ 2, 200 en Bitcoin. Kevin Shabazi, CEO y fundador de LogMeOnce, nos ayuda a entender qué está en riesgo. Lee mas . En primer lugar, ambos conjuntos de datos son muy antiguos; el incumplimiento de LinkedIn data de 2012, y el de Tumblr es de 2013. Ambos conjuntos de datos son enormes, y ambos fueron listados en la web oscura por la misma persona: Peace_Of_Mind .

Pero ahí es donde terminan las similitudes, porque aunque LinkedIn no protegió sus contraseñas correctamente, las de Tumblr estaban protegidas con un cifrado SHA-1 (relativamente) fuerte. Esto significa que hay pocas posibilidades de que un atacante entre en sus cuentas de Tumblr, o reciclando las combinaciones de inicio de sesión en otros servicios, como Facebook, PayPal o Twitter.

Hay un inconveniente sin embargo. Un atacante que compra el volcado ahora tiene una lista de 68 millones de cuentas de correo electrónico activas y verificadas . Esto significa que cualquier usuario atrapado en él corre un mayor riesgo de ataques de phishing y correo electrónico .

Entonces, ¿qué aspecto tiene el phishing en 2016 y qué medidas puede tomar para protegerse?

Phishing no está pasado

Si no hubieras encontrado el informe de la placa madre de Vice, podrías perdonar que pienses que el phishing es una reliquia polvorienta de la década de 1990 y principios de 2000, remontándonos a la infancia novedosa de Internet, y nadie realmente sabía cómo funcionaban las cosas. Seguramente, argumenta, nadie se enamora más de los correos electrónicos de phishing.

A las estadísticas les importaría estar en desacuerdo. En primer lugar, los correos electrónicos de phishing todavía se envían en cantidades increíblemente grandes. Según la SecureList propiedad de Kaspersky, los correos electrónicos de phishing y spam representaron el 54.2% de todos los correos electrónicos enviados en el tercer trimestre de 2015. Esta fue una leve caída con respecto al trimestre anterior, pero sigue siendo una cantidad notable de mensajes.

Q3 2015, el porcentaje de #spam en el tráfico de correo electrónico representó 54.2% #KLreporte #infosec https://t.co/nKGjX6CH3N pic.twitter.com/Sxs0wM7my7

- Kaspersky Lab (@kaspersky) 12 de noviembre de 2015

La mayor fuente de correos electrónicos de phishing es Estados Unidos, seguida de cerca por Vietnam, China y Rusia. Curiosamente, el país con la mayor cantidad de usuarios afectados por phishing es Brasil, seguido de Japón, China y Vietnam. Ni Estados Unidos ni ningún otro país occidental desarrollado, en realidad, se encuentra entre los diez primeros.

Sin embargo, aunque la tasa de correos electrónicos maliciosos y de spam ha disminuido ligeramente, la cantidad de correos electrónicos de phishing se ha disparado. Según Symantec, la proporción de correos electrónicos de phishing aumentó en enero de 2015 de uno en 1.517 correos electrónicos, a uno en 1.004.

Anti-Spam es cada vez más inteligente, pero también lo son los correos electrónicos de phishing

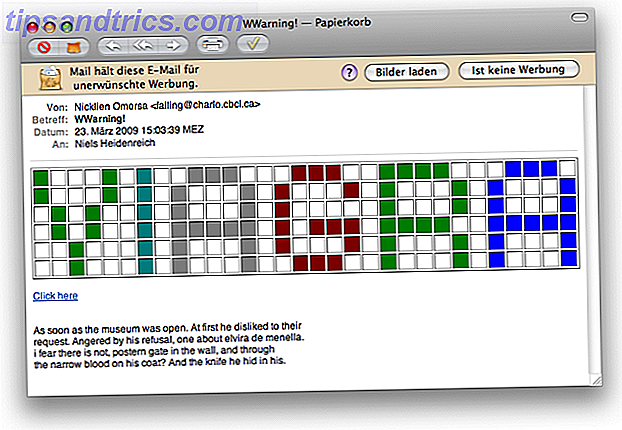

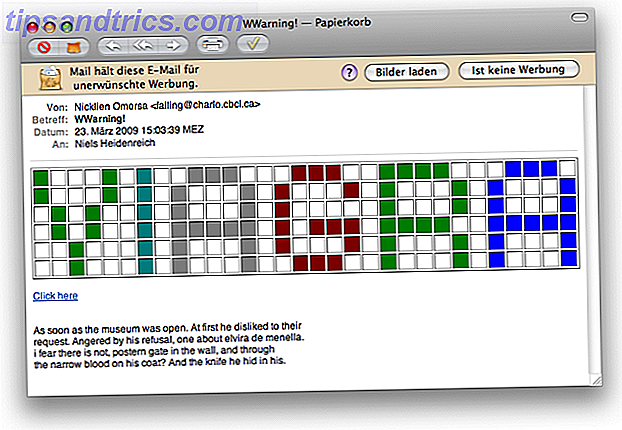

En la década de 1990 y 2000, el software anti-spam no era sofisticado y apenas se ajustaba a su propósito. Muchos programas hicieron poco además de buscar palabras clave, como 'viagra', y descartar cualquier correo electrónico que los contenía. Los spammers y phishers se movieron a su alrededor al omitir intencionalmente las palabras que estaban en la lista de palabras clave. Entonces, 'viagra' se convirtió en 'v1agra', que luego se convirtió en 'v1agr4', y luego 'v1a8r4'. Entiendes la idea.

Algunos se volvieron aún más creativos y comenzaron a esconder las palabras entre las imágenes y las tablas de colores especiales.

El resultado final fue que los usuarios se vieron literalmente inundados de spam y ataques de phishing. Pero eso cambió hacia el final de la década de 2000, cuando el antispam finalmente se volvió inteligente. Las computadoras más rápidas significaban que los servicios de correo electrónico en línea, como Gmail y Outlook, podían hacer cálculos complicados en tiempo real, que determinaban si un correo electrónico se enviaría a la bandeja de entrada del usuario o a la carpeta de correo no deseado.

En lugar de simplemente buscar palabras clave, los filtros de correo no deseado comenzaron a analizar aspectos como el origen del mensaje de correo electrónico y el comportamiento de otros usuarios a correos electrónicos de naturaleza similar.

Los spammers no se han rendido. De hecho, según Securelist, se están volviendo aún más inteligentes, y cada vez es más difícil detectar un correo electrónico de phishing. Cómo detectar un correo electrónico de phishing Cómo detectar un correo electrónico de phishing. ¡Capturar un correo electrónico de phishing es difícil! Los estafadores se hacen pasar por PayPal o Amazon, tratando de robar su contraseña y la información de su tarjeta de crédito, su engaño es casi perfecto. Le mostramos cómo detectar el fraude. Lee mas .

Una de las cosas que Securelist señaló en su informe es que los remitentes de correo no deseado a menudo adoptan un enfoque estacional para el correo no deseado y el phishing. Durante el verano, notó que el número de correos electrónicos de phishing con un tema de viajes se disparó.

"En julio, los estafadores intentaron engañar a los usuarios enviando notificaciones falsas en nombre de los hoteles. El mensaje agradeció a los destinatarios por permanecer en su hotel y les pidió que vean la factura adjunta. El archivo adjunto en realidad contenía Trojan-Downloader.Win32.Upatre.dhwi, que a su vez descargó y ejecutó Trojan-Banker.Win32.Dyre (visto como 98. ***. **. 39 / cv17.rar) al hacer clic en los enlaces. escrito en el cuerpo del programa de descarga ".

Una táctica utilizada para eludir los programas antispam es poner todo en un archivo PDF, que luego el usuario abriría. Esto es efectivo porque es notablemente difícil "leer" un archivo PDF programáticamente.

phishing PDF

hXXp: //dgreenwell.chytrak.cz/Label.html pic.twitter.com/eJl2RmImcJ- JaromirHorejsi (@JaromirHorejsi) 18 de enero de 2016

Cuando los filtros antispam siguieron este truco, los emisores de correo no deseado comenzaron a usar objetos MediaBox en archivos PDF adjuntos, elementos en documentos PDF que se abren con un clic del mouse. Se pueden usar para redirigir al usuario a sitios web de phishing.

Un trampolín de phishing: inserción de redireccionamientos en documentos PDF http://t.co/E7lPSiB4q5 pic.twitter.com/BU97TpD1TK

- Mohtashim Nomani (@ mohtashim712) 18 de septiembre de 2015

Este juego del gato y el ratón no muestra signos de finalización, con un claro ganador. De hecho, la guerra podría estar intensificándose.

Servicios legítimos personalizan sus correos electrónicos, pero también lo hacen los atacantes

Para proteger a sus usuarios de los correos electrónicos de phishing, los servicios en línea, especialmente los servicios de banca en línea, han llevado a la personalización de sus correos electrónicos con un pequeño 'token' exclusivo para el usuario. Uno de los bancos que uso incluye los últimos tres dígitos de mi número de cuenta en toda la correspondencia electrónica. Otra pone los primeros tres caracteres de mi código postal en la parte superior de todos los correos electrónicos.

Esto es algo que siempre debes buscar.

Curiosamente, los atacantes también han comenzado a personalizar sus correos electrónicos para ser más efectivos. Una cosa que he notado es que algunos correos electrónicos de phishing han comenzado a tomar la primera parte de una dirección de correo electrónico (todo antes de la '@'), y ponerlo en el saludo. Mi correo electrónico de trabajo es '[email protected]', por lo que estos correos electrónicos comenzarán con 'Queridos mhughes'.

Mensajes de texto: la próxima frontera del phishing

Cada vez más, los servicios en línea que utilizamos se vinculan a nuestros dispositivos móviles. Algunos servicios solicitan su número de teléfono para configurar la autenticación de dos factores ¿Qué es la autenticación de dos factores? ¿Por qué debería usarla? ¿Qué es la autenticación de dos factores? ¿Por qué debería usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de probar su identidad. Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta, ... Leer más. Otros lo solicitan para compartir información con usted.

Los sitios no protegen los números de móvil de la misma forma que lo hacen las contraseñas. La razón es cuando tiene una contraseña. Cada sitio web seguro hace esto con su contraseña. Todo sitio web seguro lo hace con su contraseña. ¿Alguna vez se ha preguntado cómo los sitios web mantienen su contraseña a salvo de las violaciones de datos? Leer más, se vuelve imposible de leer. Para que los sitios envíen mensajes o llamen a un número, deben mantenerlo sin protección.

Este hecho, junto con servicios de mensajes de texto extremadamente baratos (completamente legítimos) como Twilio, Nexmo y Plivo (de los que la gente desconfía menos), significa que los atacantes se están inclinando cada vez más por los SMS como vector de ataque.

Este tipo de ataque tiene un nombre: smishing, mientras que el phishing de voz se llama vishing Nuevas técnicas de phishing para conocer: Vishing y Smishing Nuevas técnicas de phishing para tener en cuenta: Vishing y Smishing Vishing y smishing son nuevas variantes de phishing peligrosas. ¿Qué deberías estar buscando? ¿Cómo sabrá un intento de vishing o smishing cuando llegue? ¿Y es probable que seas un objetivo? Lee mas .

Obtener sospechoso

Si no sabes si estás en el basurero de Tumblr, puedes averiguar dirigiéndote a Troy Hunt's Have I Been Pwned.

Si es así, es una buena idea restablecer sus contraseñas y configurar la autenticación de dos factores en todas sus cuentas. Pero, lo que es más importante, debes elevar tu medidor de sospechas a once . No tengo ninguna duda de que los usuarios afectados verán un aumento en los correos electrónicos no deseados y de phishing en las próximas semanas. Se verán convincentes. Para mantenerse seguros, los usuarios de Tumblr deben comenzar a tratar cualquier correo entrante con una buena dosis de escepticismo.

¿Has quedado atrapado en la fuga? ¿Recibió algún correo electrónico sospechoso? Déjame saber abajo en los comentarios.

Créditos de las fotos: Mapa de bits HTML (Niels Heidenreich)