Es un dilema al que todos nos hemos enfrentado en algún momento. Su jefe le ha enviado un correo electrónico.

Por un lado, sabes que tienes que mirarlo. Pero, por otro lado, sabes cómo es tu jefe. Su navegador está cubierto por 25 barras de herramientas diferentes. 4 Barras de herramientas molestas del navegador y cómo deshacerse de ellas. 4 Barras de herramientas molestas del navegador y cómo deshacerse de ellas. Las barras de herramientas del navegador simplemente no parecen desaparecer. Veamos algunas molestias comunes y detallamos cómo eliminarlas. Lea más, y su jefe no tiene idea de cómo llegaron allí. Casi todas las semanas, el departamento de TI debe poner en cuarentena, desinfectar y limpiar las computadoras de su computadora.

¿Realmente puedes confiar en ese archivo? Probablemente no. Puede abrirlo en su computadora y arriesgarse a tener una infección desagradable. O bien, podría simplemente ejecutarlo en una máquina virtual.

¿Qué es una máquina virtual?

Si desea pensar en una computadora como una colección de componentes físicos de hardware, una máquina virtual ¿Qué es una máquina virtual? ¿Qué es una máquina virtual? Las máquinas virtuales le permiten ejecutar otros sistemas operativos dentro de su sistema operativo actual, pero ¿por qué eso es importante? ¿Cuáles son los pros y los contras? Leer más es una colección de componentes simulados. En lugar de tener un disco duro físico, una RAM física y una CPU física, cada uno de estos se simula en un hardware de computadora ya existente.

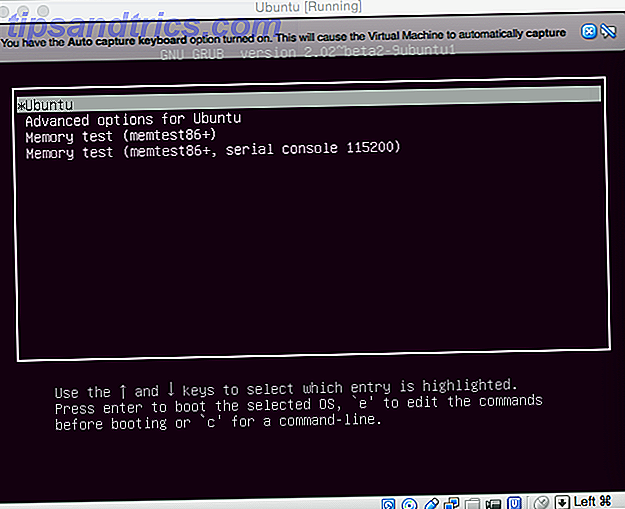

Dado que los componentes de una computadora son simulados, entonces es posible instalar un sistema operativo de computadora en ese hardware simulado, como Windows, Linux o FreeBSD Linux vs. BSD: ¿Cuál debería usar? Linux vs. BSD: ¿Cuál debería usar? Ambos están basados en Unix, pero ahí es donde terminan las similitudes. Aquí encontrará todo lo que necesita saber sobre las diferencias entre Linux y BSD. Lee mas .

Las personas usan máquinas virtuales para una amplia variedad de cosas, como servidores en ejecución (incluidos servidores web), juegos antiguos. Cómo ejecutar viejos juegos y software en Windows 8 Cómo ejecutar viejos juegos y software en Windows 8 Uno de los puntos fuertes de Microsoft: - y debilidades - es su enfoque en la compatibilidad hacia atrás. La mayoría de las aplicaciones de Windows funcionarán bien en Windows 8. Esto es especialmente cierto si trabajaron en Windows 7, ... Read More que se esfuerzan por funcionar correctamente en los sistemas operativos modernos y para el desarrollo web.

Pero, lo que es más importante, es importante recordar que lo que sucede en esa máquina virtual no cae en cascada hacia la computadora host. Podría, por ejemplo, instalar el virus CryptoLocker intencionalmente. CryptoLocker es el software malicioso más desagradable. Lo que puede hacer CryptoLocker es el software malicioso más desagradable. Lo que puede hacer CryptoLocker es un tipo de software malicioso que inutiliza su computadora al cifrarla todos tus archivos Luego exige un pago monetario antes de que se devuelva el acceso a su computadora. Lea más en una máquina virtual, y la máquina host no se verá afectada. Esto es especialmente útil cuando le han enviado un archivo sospechoso, y debe determinar si es seguro abrirlo.

Obteniendo una VM

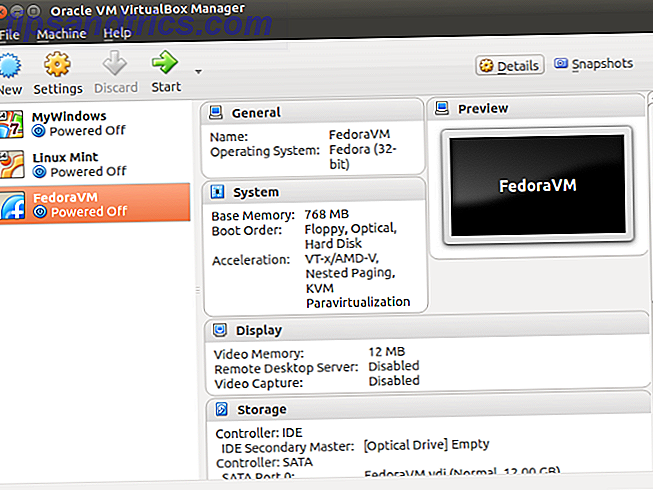

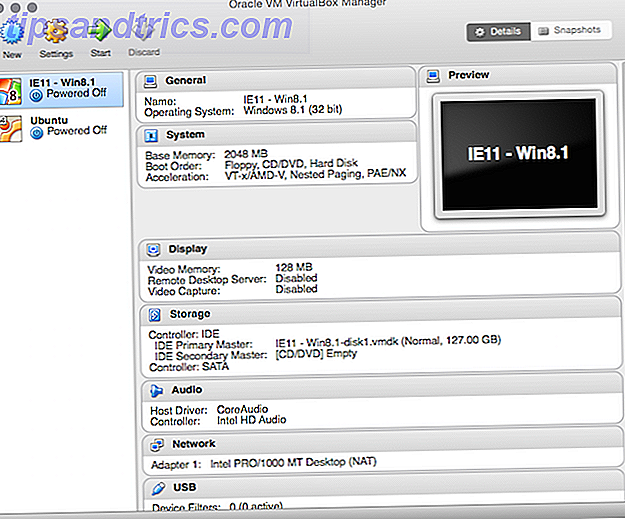

No hay escasez de plataformas VM disponibles. Algunos de estos son productos pagados patentados, como Parallels para Mac. Pero también hay una serie de paquetes gratuitos de código abierto que hacen el trabajo igual de bien. Uno de los más destacados es VirtualBox de Oracle. Cómo usar VirtualBox: Guía del usuario Cómo utilizar VirtualBox: Guía del usuario Con VirtualBox puede instalar y probar fácilmente múltiples sistemas operativos. Le mostraremos cómo configurar Windows 10 y Ubuntu Linux como una máquina virtual. Lea más, que está disponible para Windows, Linux y Mac.

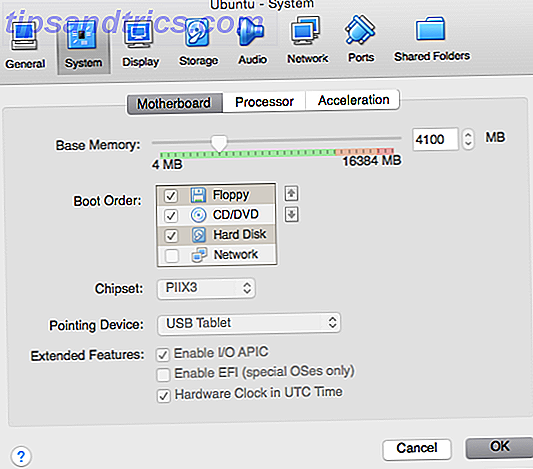

Una vez que haya elegido su software de VM, deberá elegir el sistema operativo que se ejecutará en su máquina. Obtener una copia de Linux es simplemente una cuestión de descargar un ISO, pero ¿qué pasa con Windows?

Windows no suele ser gratuito, incluso para las personas que solo buscan construir un banco de pruebas de VM. Pero hay una solución, con modern.ie.

Máquinas virtuales gratuitas?

Modern.ie permite a cualquier persona descargar una versión limitada en el tiempo de Microsoft XP a Windows 10, de forma gratuita, sin necesidad de registrarse. Al regalar versiones gratuitas, aunque paralizadas, de Windows, Microsoft espera que recapturen el interés de los desarrolladores web, muchos de los cuales abandonaron el barco a Mac y Linux.

Pero no es necesario ser un desarrollador web para descargar una VM de modern.ie. Esto le permite probar software sospechoso, pero sin el riesgo de dañar irreparablemente su instalación de Windows.

Simplemente seleccione la plataforma que desea probar y el software de virtualización que está utilizando, y descargará un archivo ZIP (considerable) que contiene una Máquina Virtual. Ábralo con su plataforma de virtualización elegida y listo.

Aprende algo nuevo

Una de las ventajas clave de tener una caja segura y sin consecuencias para jugar es que le permite tomar riesgos que de otro modo no tomaría. Para muchos, esto presenta una oportunidad para aprender habilidades que se prestan favorablemente a una carrera en el floreciente campo de la piratería ética. ¿Puede usted hacer una vida fuera de la piratería ética? ¿Puedes vivir del hacking ético? Ser etiquetado como "hacker" generalmente viene con muchas connotaciones negativas. Si te llamas pirata informático, la gente a menudo te percibirá como alguien que causa travesuras solo para reír. Pero hay una diferencia ... Leer más.

Podría probar, por ejemplo, una variedad de herramientas de seguridad de red. Cómo probar la seguridad de su red doméstica con herramientas gratuitas de piratería Cómo probar la seguridad de su red doméstica con herramientas gratuitas de piratería Ningún sistema puede ser completamente "pirateado", pero las pruebas de seguridad del navegador y las salvaguardas de red pueden hacer que su configuración sea más robusta. Use estas herramientas gratuitas para identificar "puntos débiles" en su red doméstica. Lea más, sin incumplir ninguna ley sobre delitos informáticos. La Ley de uso indebido de computadoras: la ley que penaliza el pirateo en el Reino Unido. La ley que penaliza el pirateo en el Reino Unido. En el Reino Unido, la Ley de uso indebido de computadoras de 1990 trata sobre delitos de piratería informática. Esta legislación polémica se ha actualizado recientemente para otorgarle a la organización de inteligencia del Reino Unido, GCHQ, el derecho legal de hackear cualquier computadora. Incluso el tuyo. Lee mas . O, para el caso, podría aprender sobre el análisis de malware, investigar y compartir sus hallazgos, y obtener un trabajo en este campo en auge.

El blogger y analista de seguridad Javvad Malik cree que esta forma de aprendizaje es mucho más efectiva que obtener certificaciones y calificaciones:

"La seguridad de TI es mucho más una forma de arte que una disciplina científica. Vemos a muchos grandes profesionales de la seguridad entrar en la industria a través de rutas no convencionales. A menudo me preguntan las personas que quieren entrar en la industria qué certificación necesitan o qué curso deben seguir, y mi respuesta es que no existe una forma "correcta" de acceder a la seguridad. No es como la ley o la contabilidad: puedes salir y practicar tu oficio, compartir tus hallazgos y convertirte en un colaborador de la comunidad de seguridad de la información. Eso probablemente abrirá muchas más puertas en su carrera que un canal formal ".

Pero, ¿las máquinas virtuales son realmente seguras?

Las máquinas virtuales son seguras porque aíslan la computadora simulada de la física. Esto es algo que, en su mayor parte, es absolutamente cierto. Aunque ha habido algunas excepciones.

Excepciones como la falla de Venom recientemente parcheada, que afectó a las plataformas de virtualización XEN, QEMU y KVM, y permitió que un atacante saliera de un sistema operativo protegido y obtuviera el control de la plataforma subyacente.

El riesgo de este error, conocido como error de escalada de privilegios de hipervisor, no puede subestimarse. Por ejemplo, si un atacante se registra para un VPS en un proveedor vulnerable y utiliza un exploit de Venom, les permitiría acceder a todas las demás máquinas virtuales en el sistema, lo que les permite robar claves de cifrado, contraseñas y billeteras de bitcoin.

Symentec, una empresa de seguridad muy respetada, también ha expresado su preocupación por el estado de la seguridad de la virtualización, señalando en su informe técnico "Amenazas a entornos virtuales" que los fabricantes de malware tienen en cuenta la tecnología de virtualización para evadir la detección y el análisis posterior.

"El malware más nuevo usa con frecuencia técnicas de detección para determinar si la amenaza se ejecuta en un entorno virtualizado. Hemos descubierto que alrededor del 18 por ciento de todas las muestras de malware detectan VMware y dejan de ejecutarse en él ".

Aquellos que usan máquinas virtuales para cosas prácticas del mundo real también deben tener en cuenta que sus sistemas no son invulnerables a la plétora de riesgos de seguridad que enfrentan las computadoras físicas.

"El argumento inverso muestra que cuatro de cada cinco muestras de malware se ejecutarán en máquinas virtuales, lo que significa que estos sistemas también necesitan protección regular contra malware".

Sin embargo, los riesgos de seguridad para las máquinas virtuales se mitigan fácilmente. Se alienta a los usuarios de sistemas operativos virtualizados a fortalecer su sistema operativo, instalar un software de detección de malware avanzado y un software de detección de intrusos, y para garantizar que su sistema esté bloqueado y reciba actualizaciones periódicas.

Poner en contexto

Vale la pena agregar que es excepcional que una pieza de malware escape de una máquina virtual. Cuando se encuentra un exploit para una pieza de software de virtualización, se remedia rápidamente. En resumen, es mucho más seguro probar software y archivos sospechosos en una VM que en cualquier otro lugar.

¿Tiene alguna estrategia para tratar con archivos sospechosos? ¿Has encontrado un nuevo uso relacionado con la seguridad para las máquinas virtuales? Quiero saber sobre ellos. Envíame un comentario a continuación, y chatearemos.

![Descargue videos web con la línea de comando usando Movgrab [Linux]](https://www.tipsandtrics.com/img/linux/428/download-web-videos-with-command-line-using-movgrab.png)