Los dispositivos de seguridad biométricos eran ideales desde hacía mucho tiempo en las películas de ciencia ficción que parecían lo suficientemente plausibles como para que realmente sucedieran, pero un tanto exagerados para la aplicación en el mundo real.

Si bien las fuerzas del orden público y las instalaciones de alta seguridad han utilizado la identificación biométrica durante décadas, ahora vivimos en un mundo que está haciendo un verdadero impulso hacia la biometría para la identificación y la tecnología basada en el acceso en bienes de consumo.

Este impulso se está extendiendo a los mercados de consumo en forma de escáneres de huellas dactilares para automóviles, computadoras portátiles y dispositivos móviles, tecnología de reconocimiento facial en software de computadora y reconocimiento de iris utilizado en cajeros automáticos en algunos rincones del mundo.

Biometría, parece, es la nueva contraseña ¿Por qué los nombres de usuario y las contraseñas son una cosa del pasado y cómo lidiar con esto? ¿Por qué los nombres de usuario y contraseñas son una cosa del pasado? ¿Cómo lidiar con esto? Con cada otra base de datos pirateada y crédito Escándalo de la tarjeta que se produce, se hace más evidente que no podemos confiar en las contraseñas por mucho más tiempo. Pero si no las contraseñas, ¿qué más hay? Lee mas ; pero la adopción se ve obstaculizada por deficiencias en la tecnología, así como por la dinámica de los precios y otros factores.

En un documento innovador de 1999 titulado, "Identificación personal biométrica en la sociedad en red", tres investigadores (A. Jain, R. Bolle y S. Pankanti) se propusieron encontrar los factores que determinarían la viabilidad futura de los dispositivos de seguridad biométricos. En sus hallazgos, detallaron siete factores clave para ayudar a tomar esta determinación.

- Universalidad

- Unicidad

- Permanencia

- Medibilidad

- Actuación

- Aceptabilidad

- Burla

Estos siete rasgos, junto con las consideraciones de fijación de precios, son los que ponen en marcha la expansión del fabricante y, en última instancia, del consumidor, de la biometría como una solución de seguridad del mundo real que excede los límites de la contraseña común.

Varios métodos biométricos y su historia

Los datos biométricos generalmente se clasifican en una de dos clasificaciones: fisiológica o conductual. Las tecnologías fisiológicas dependen de cosas con las que naces y que todos (o la mayoría) de los humanos poseen, como: su voz, patrones distintos en las manos o los ojos, así como un aroma específico o marcadores genéticos que hacen que los humanos se distingan de otros especie e identificable dentro de su propia especie.

Aquí hay algunos ejemplos de algunas de estas tecnologías.

Reconocimiento facial

Reconocimiento facial Vestimenta increíble que protege su privacidad y seguridad cuando está fuera Vestimenta increíble que protege su privacidad y seguridad cuando está fuera La privacidad y privacidad digital personal se vuelven más complejas todo el tiempo, pero ahora hay una nueva manera de protegerse. Si está preocupado por la vigilancia generalizada y los hackers de RFID, estas prendas pueden ayudar. La tecnología Read More utiliza imágenes o videos para comparar las características faciales de la fuente elegida con las entradas catalogadas en una base de datos. La tecnología funciona creando una cuadrícula virtual y delineando la distancia entre las características definitorias en la cara, así como información detallada sobre la forma de la cara: como el contorno de las fosas nasales, los ojos e incluso el análisis de la textura de la piel.

La tecnología fue iniciada inicialmente por Woody Bledsoe, Helen Chan Wolf y Charles Bisson en 1964 como parte de su estudio colectivo sobre inteligencia de reconocimiento de patrones (PRI). Después de que Bledsoe abandonara el estudio de PRI, la investigación continuó en Stanford Research Institute por Peter Hart. En experimentos realizados utilizando el trabajo colectivo de los pioneros iniciales, así como el suyo propio, el primer gran avance ocurrió en 1968 cuando una computadora superó sistemáticamente a los humanos al identificar rostros humanos a partir de una base de datos de 2.000 fotografías.

En 1997, Christoph von der Malsburg y un equipo de estudiantes de posgrado de la Universidad de Bochum en Alemania desarrollaron un sistema conocido como ZN-Face que era (en ese momento) el más robusto de su tipo debido a su capacidad para hacer faciales coincide con imágenes imperfectas. La tecnología fue financiada por el Laboratorio de Investigación del Ejército de los Estados Unidos y es utilizada por clientes que van desde los principales aeropuertos internacionales hasta bancos y oficinas gubernamentales.

Las tecnologías actuales de reconocimiento facial se basan en las características de referencia cruzada de varias tecnologías y algoritmos de reconocimiento facial diferentes, y se dice que son tan potentes que no solo pueden superar significativamente a los humanos, sino que también pueden identificar correctamente las caras individuales de gemelos idénticos.

Las variaciones de esta tecnología se están utilizando actualmente en aplicaciones de grado de consumo, como la Xbox One. Con el inicio de sesión de Kinect, los usuarios pueden iniciar sesión en su perfil de Xbox una vez que Kinect escanea su perfil de rostro y cuerpo para hacer una identificación positiva. El escáner facial es impresionante e incluso funciona en salas llenas de otras en las que tiene que elegir su perfil de un grupo.

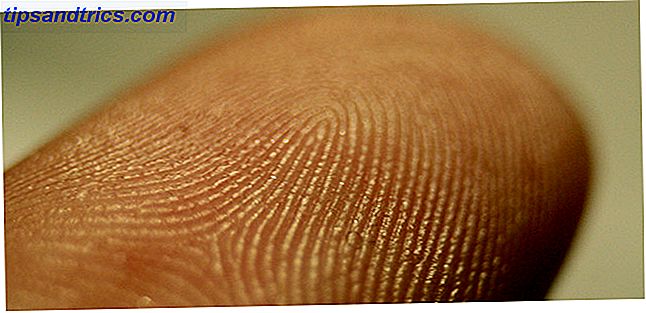

Palma y huellas dactilares

La tecnología de la palma y la huella digital son bastante similares. La palma humana, al igual que el dedo, contiene marcas únicas de identificación en forma de círculos, arcos y líneas onduladas. Estas marcas se han estudiado durante más de un siglo, y durante ese tiempo se han recogido millones de huellas dactilares a las que dos nunca han sido idénticas. Dicho esto, las instancias de error humano en la recolección de huellas dactilares y la metodología de procesamiento han llevado a falsas instancias de identificación falsa en el pasado, pero la tecnología detrás de ella ciertamente no tiene la culpa.

La tecnología misma se basa en la recolección de la huella digital, a menudo con un escáner o mediante métodos de recolección latente (generalmente mediante el uso de polvo oscuro o claro), para hacer una referencia cruzada con un conjunto de impresiones coleccionadas o ejemplares (también conocido como "conocido impresiones ") recogidas de un tema. En días pasados, esto se haría manualmente a través de una inspección cuidadosa, pero la tecnología ahora permite la grabación electrónica, la clasificación y el escaneo tanto de impresiones ejemplares como recogidas.

Marcello Malphighi fue el primero reconocido por el descubrimiento de patrones únicos de huellas dactilares en 1665, pero su papel en la identificación no fue descubierto hasta 1880 por el Dr. Henry Faulds. Faulds, un cirujano escocés, publicó un documento sobre la utilidad de las huellas digitales para la identificación. Este documento fue acreditado además como el primero en delinear la metodología específica para la recolección y el procesamiento de las impresiones.

El primer uso conocido de la tecnología fue por un oficial de policía argentino llamado Juan Vucetich en 1892 que no solo comenzó a recolectar y catalogar huellas dactilares en su Argentina natal, sino que también utilizó la tecnología para demostrar de manera concluyente a Francisca Rojas culpable del asesinato de su vecino después de su muerte. Se descubrió que la huella dactilar era idéntica a una huella digital parcial sangrienta que quedó en la escena del crimen.

Desde entonces, los avances en la metodología de recopilación y catalogación han convertido a las huellas dactilares en la tecnología biométrica más utilizada por las fuerzas del orden público y los grupos gubernamentales de todo el mundo. La toma de huellas dactilares es asequible, ofrece resultados predecibles y la tecnología mejorada, como la catalogación digital y las referencias cruzadas automáticas, han hecho que las huellas digitales sean el identificador biométrico número uno en todo el mundo.

Apple y Samsung fueron noticia cuando utilizaron tecnologías de huellas dactilares en sus teléfonos, pero la tecnología de huellas dactilares en dispositivos de consumo (informática en particular) ha existido desde hace bastante tiempo (más sobre eso más adelante).

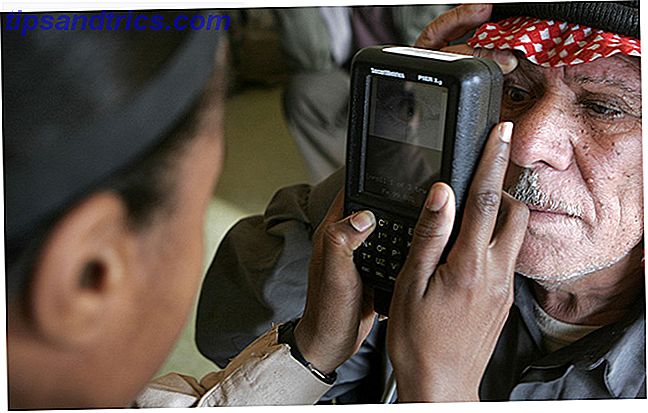

Reconocimiento Iris

El escaneo de retina fue la primera tecnología biométrica ocular utilizada, pero la tecnología ha sido reemplazada por el escaneo del iris, el más avanzado y confiable de las dos tecnologías. Tecnología de reconocimiento Iris ¿Los escáneres Retina / Iris son el siguiente nivel de seguridad móvil? ¿Los escáneres Retina / Iris son el siguiente nivel de seguridad móvil? Los rumores giran en torno a que el Samsung Galaxy Note 4 podría tener incorporada una retina o un escáner de iris. Suena como una película de ciencia ficción, pero estos tipos de mecanismos de bloqueo personalizados no siempre son perfectos. Read More es un sistema de identificación automatizado que utiliza el reconocimiento matemático de patrones para mapear los patrones complejos del ojo de un individuo. Cuando se ve de cerca, el iris muestra una red de patrones aleatorios que se parecen a una serie de fibras tejidas y son únicos para cada individuo. Los escáneres intentan hacer coincidir estos patrones con una base de datos usando imágenes o representaciones de video del ojo del individuo.

Aunque la tecnología moderna que rodea el escaneo y reconocimiento del iris es bastante nueva, la ciencia detrás de la tecnología (iridología) se remonta al antiguo Egipto y Grecia, e incluso apareció en los escritos de Hipócrates. El pionero moderno de la tecnología es John Daugman, que desarrolló y patentó los primeros algoritmos para la identificación asistida por computadora de patrones de iris en 1994. Aunque los algoritmos y la tecnología (como los escáneres y los medios para catalogar y recuperar muestras) han mejorado desde este el tiempo, los algoritmos de Daugman siguen siendo la base de todo el despliegue público de la tecnología de reconocimiento del iris.

Además de los métodos de identificación fisiológica mencionados anteriormente, los especialistas en biometría han descubierto recientemente marcadores de comportamiento que ayudan a distinguir a un ser humano de otro. Estos métodos se conocen como biometría conductual o conductual. Si bien las tecnologías detrás de estos identificadores biométricos todavía están en desarrollo, la creencia común es que no son tan confiables como los métodos fisiológicos. Como tal, la ciencia detrás de la biometría del comportamiento todavía se está estudiando, y los avances podrían conducir a una clase adicional de tecnologías independientes de identificación biométrica, o al menos una capa adicional en la cual la referencia cruzada para una mayor precisión estadística.

El reconocimiento de Iris ha sido, hasta hace poco, una tecnología relativamente costosa que, en cierto modo, se salió de las aplicaciones de los consumidores. Eso podría estar cambiando pronto, a medida que tecnologías como EyeLock, un dispositivo utilizado para bloquear la computadora de su casa con su propio escáner de iris, comiencen a llegar al mercado.

Ejemplos de tecnologías conductuales son:

- Ritmo de mecanografía: también conocido como dinámica de pulsaciones, el estudio del ritmo de mecanografía en lo que respecta a la identificación biométrica gira en torno a distintas firmas en patrones de escritura como palabras por minuto, dificultad o variaciones de velocidad en ciertas teclas (como números), el tiempo de retención de una tecla específica en el teclado antes de soltar, o mapeo de secuencias de letras o números que resultan difíciles para ciertos mecanógrafos.

- Marcha: la marcha es el estudio de la locomoción en los humanos en lo que se refiere al movimiento. Usando el análisis de la marcha, los investigadores pueden mapear características tales como gestos, postura, lesiones físicas o patrones de movimiento, tales como: velocidad al caminar, longitud de zancada, posición de pie y pierna, o movimiento de los brazos o la parte superior del cuerpo mientras el sujeto está en movimiento.

- Voz: el reconocimiento de voz analiza la entrada de audio para patrones específicos de voz o sonido. Cada voz, o ruido común, tiene un patrón de longitud de onda reconocible que puede ayudar en la identificación de un individuo específico.

Principales adopciones de tecnología biométrica

A medida que la tecnología y la ciencia detrás de la biometría mejoran, comenzamos a ver la adopción temprana de la tecnología en nuestra vida cotidiana. Aquí hay algunos ejemplos notables:

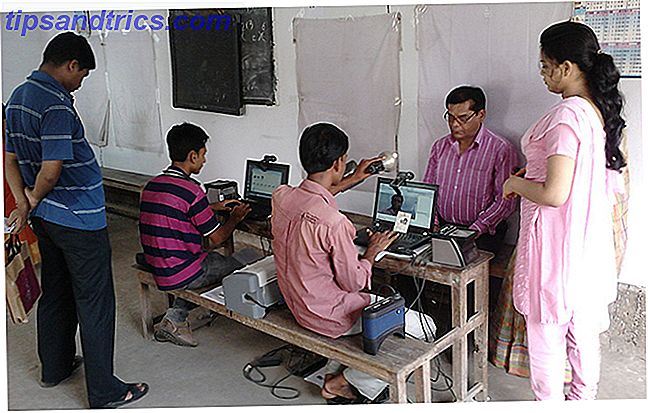

Programa de identificación nacional de la India

India no es el único país que se suma al uso de identificadores biométricos en identificación personal, pero su proyecto, conocido como Aadhaar, es sin duda el más ambicioso. Ya es la base de datos biométrica más grande del mundo, el objetivo es la catalogación segura de datos biométricos (huella digital, escaneo del iris, foto) así como datos demográficos (nombre, dirección, número de teléfono móvil, sexo, edad) para cada uno de sus 1.25. mil millones de residentes. Actualmente 550 millones se han inscrito, y la India ha asignado 480 millones de números de Aadhar a partir de 2013, y su objetivo es que todos sean catalogados en los próximos años.

Informática

Mucho se dijo sobre la decisión de Apple de incluir un escáner de huellas digitales en el iPhone 5s Touch ID: Solución de problemas del escáner de huellas dactilares iPhone 5S Touch ID Woes: Solución de problemas del escáner de huellas dactilares iPhone 5S No cabe duda de que el iPhone 5S de Apple presenta una de las mejores implementaciones de huellas dactilares escaneando, pero no ha sido sencillo para todos. Lea más y la adición de Samsung de un escáner de huellas digitales en el Galaxy S5 ¿Cuáles son las mejores características del nuevo Galaxy S5? ¿Cuáles son las mejores características de Galaxy S5? ¿Cuáles son algunas de estas increíbles funciones, y aún mejor, cómo puede obtenerlas en su teléfono actual? Lea más, pero de ninguna manera son los primeros en incluir escáneres biométricos en dispositivos de consumo. Varias compañías de computación, como Sony, Dell, Fujitsu, HP, Toshiba, Acer y otras, han incluido escáneres de huellas dactilares en laptops en un momento u otro. Además, Xbox One, de Microsoft, incluye datos biométricos para identificar a los usuarios por voz y reconocimiento facial para poder iniciar sesión en la consola.

Automotor

Con el aumento de las tecnologías baratas de escaneo de huellas dactilares, los fabricantes de automóviles se apresuraron a participar. Mercedes se contaba entre los usuarios más destacados de la tecnología y la incluyó en su modelo S-Class como una forma de iniciar el automóvil a través del reconocimiento de huellas dactilares de los propietarios.

Volkswagen (VW) es otro importante fabricante de automóviles que está desarrollando tecnología biométrica para sus vehículos en forma de tecnología de reconocimiento facial, así como un sensor inteligente que considera la altura, el peso, el género y otros elementos de identificación para permitir el uso a bordo. sistema de asistencia. Si bien la tecnología aún no está de viaje, VW afirma que está desarrollando el sistema para permitir una experiencia de conducción más personal, como la computadora de abordo que ajusta automáticamente los asientos, espejos y reposacabezas de cada conductor, además de imponer restricciones en operadores nuevos, y evitar que personas no autorizadas operen el vehículo.

El estado actual de la tecnología biométrica

Hoy en día, la tecnología biométrica se explica más fácilmente como un ejemplo moderno de apropiación de tierras. Las empresas de todo el mundo intentan explorar formas en las que la biometría puede hacer que su tecnología sea más fácil de usar, así como darles esa ventaja futurista sobre los competidores que adoptan tardíamente.

Si bien el futuro es prometedor, todavía existen algunas preocupaciones en torno al uso generalizado de la biometría en la identificación. Las más notables de estas preocupaciones están directamente relacionadas con la privacidad. Su interés en la privacidad asegurará que la NSA se dirija a usted. Su interés en la privacidad garantizará que la NSA se dirija a usted. Sí, es correcto. Si le importa la privacidad, puede ser agregado a una lista. Lea más y cómo se comparten estos datos. Por ejemplo, un informe recientemente no clasificado del Grupo de trabajo de la Junta de Defensa Científica sobre Biometría Defensiva sugiere que el uso del gobierno de dispositivos de identificación biométrica podría estar más extendido de lo que el ciudadano promedio se da cuenta.

Según el informe (sobre el tema de la identificación biométrica, específicamente):

Con frecuencia, es aconsejable proteger, a veces incluso disfrazar, el alcance real y total de las capacidades nacionales en áreas relacionadas directamente con la realización de actividades relacionadas con la seguridad.

Además, el intercambio de estos datos genera preocupaciones adicionales, ya que no existe un protocolo de trabajo sobre qué información es apropiada compartir y con quién. La forma más común de compartir esta información se produce entre las fuerzas del orden público y las organizaciones gubernamentales, pero existe la posibilidad de abuso cuando se comparten datos confidenciales sin una regulación real sobre cómo debe hacerse, o quién debería compartirla. Esto puede conducir a problemas de privacidad Cómo protegerse del espionaje no ético o ilegal Cómo protegerse del espionaje no ético o ilegal Independientemente de la motivación o justificación para espiar (como la infidelidad conyugal), el espionaje es ilegal y una gran invasión de privacidad en la mayoría países de todo el mundo. Lea más en el futuro ya que los datos de identificación se hacen públicos o se comparten entre los de la empresa privada.

En general, la tecnología y la ciencia que rodean a la biometría es fascinante, y sin duda es una plataforma que vale la pena explorar, pero a medida que progrese debe haber controles establecidos sobre cómo se utilizan estos datos, cómo se recopilan (y quién) y qué es exactamente, en todo caso, permanecer fuera de los límites.

Con la nueva tecnología viene un ajuste razonable de las expectativas en términos de privacidad, pero debemos preguntarnos en algún momento si los avances en la tecnología nos están haciendo la vida más fácil o si solo existen para eliminar las barreras a la privacidad. Las 5 mejores maneras en que se lo espía Todos los días y no lo sé. Las 5 mejores formas en las que se lo espía todos los días. Y lo desconoce. Lo más probable es que no se dé cuenta de la forma en que lo monitorean casi a diario mientras realiza su trabajo. Aprenda cómo tomar precauciones para protegerse contra estas amenazas de vigilancia. Lee mas . Y si es el último, ¿es algo con lo que podemos vivir a cambio de conveniencia?

Créditos de las fotos: Vision-Box eGates y Fingerprint Detail en Male Finger a través de Wikimedia Commons, Eye Close Up de Robert D. Bruce a través de Flickr, Aadhaar Biometric Data Collection a través de Wikimedia Commons, Camera de Video-Surveillance de Frederic Bisson a través de Flickr