En abril de 2018, Cloudflare lanzó una nueva herramienta de seguridad. Llamado 1.1.1.1, es una dirección DNS del consumidor que cualquiera puede usar de forma gratuita. Puede ayudar a aumentar la seguridad de DNS, mejorar la privacidad de los usuarios e incluso acelerar su conexión de red.

pero como funciona? ¿Como lo usas? ¿Y qué riesgos de privacidad de DNS puede ayudar a mejorar? Miremos más de cerca.

El problema con DNS y privacidad

El Sistema de nombres de dominio (DNS) a menudo se denomina " directorio telefónico de Internet". Es la tecnología responsable de vincular los dominios que todos usamos todos los días (por ejemplo, makeuseof.com ) con la dirección IP del servidor web de ese sitio.

Por supuesto, podría ingresar la dirección IP de un sitio y aún así terminaría en su página de inicio, pero las URL basadas en texto son mucho más fáciles de recordar, y por eso las usamos.

Desafortunadamente, la tecnología DNS viene con muchos problemas de privacidad. Los problemas pueden minar su seguridad en línea, incluso si toma todas las precauciones habituales en otros lugares de su sistema. Estos son algunos de los peores problemas de privacidad asociados con DNS.

1. Tu ISP está mirando

Debido a la forma en que funciona el DNS, actúa como un registro de los sitios web que visita. No importa si el sitio que está visitando utiliza HTTPS: su proveedor de servicios de Internet, operador de telefonía móvil y proveedores de Wi-Fi públicos sabrán exactamente qué dominios ha visitado.

Es preocupante que, desde mediados de 2017, los ISP en los Estados Unidos puedan vender los datos de navegación de sus clientes para obtener ganancias financieras. De hecho, la práctica es común en todo el mundo.

En definitiva, su historial de navegación ayuda a las grandes corporaciones a ganar dinero. Es por eso que siempre debe usar un proveedor de DNS de terceros 4 Razones por las cuales el uso de servidores DNS de terceros es más seguro 4 Razones por las que el uso de servidores DNS de terceros es más seguro ¿Por qué es una buena idea cambiar su DNS? ¿Qué beneficios de seguridad trae? ¿Realmente puede hacer que sus actividades en línea sean más seguras? Lee mas .

2. El gobierno está mirando

Al igual que los ISP, las autoridades también pueden usar su registro DNS para ver qué sitios ha estado visitando.

Si vives en un país que adopta un enfoque poco tolerante con los opositores políticos, los activistas LGBTQ, las religiones alternativas, etc., visitar sitios de esa naturaleza podría causarte problemas.

Tristemente, su historial de búsqueda de DNS podría revelar sus creencias privadas a las entidades que potencialmente lo perjudicarán como resultado.

3. Snooping y manipulación

También está en riesgo por la falta de encriptación de "última milla" de DNS. Vamos a explicar

El DNS tiene dos lados: autoritativo (en el lado del contenido) y un resolutor recursivo (en el lado de su ISP). En términos generales, puede pensar en los resolutores de DNS que hacen las preguntas (es decir, "¿dónde puedo encontrar este sitio?"), Y servidores de nombres DNS autoritativos que proporcionan las respuestas.

Los datos que se mueven entre el servidor de resolución y el autoritario están (teóricamente) protegidos por DNSSEC. Sin embargo, la "última milla", la parte entre su máquina (llamada el resólver stub) y el resolutor recursivo, no es segura.

Lamentablemente, la última milla ofrece muchas oportunidades para fisgones y manipuladores.

4. Ataques Man-in-the-Middle

Cuando navega por la web, su computadora usará con frecuencia datos DNS almacenados en caché en algún lugar de la red. Hacerlo puede ayudar a reducir los tiempos de carga de la página.

Sin embargo, los cachés en sí pueden ser víctimas de "envenenamiento de caché". Es una forma de ataque de hombre en el medio. ¿Qué es un ataque de hombre en el medio? Jerga de Seguridad Explicada ¿Qué es un ataque Man-in-the-Middle? Explicación de jerga de seguridad Si ha oído hablar de ataques de "hombre en el medio" pero no está seguro de lo que eso significa, este es el artículo para usted. Lee mas .

En términos simples, los hackers pueden aprovechar vulnerabilidades y configuraciones deficientes para agregar datos fraudulentos a la memoria caché. Luego, la próxima vez que intente visitar el sitio "envenenado", lo enviarán a un servidor controlado por el delincuente.

Las partes responsables pueden incluso replicar su sitio objetivo; es posible que nunca sepa que lo han redirigido y que ingrese accidentalmente nombres de usuario, contraseñas y otra información confidencial.

Este proceso es la cantidad de ataques de phishing que tienen lugar.

¿Cómo ayuda 1.1.1.1?

El nuevo servicio 1.1.1.1 de Cloudflare puede remediar muchos de los problemas de privacidad relacionados con la tecnología DNS.

La compañía pasó mucho tiempo hablando con los desarrolladores de los navegadores antes de que el servicio se hiciera público y desarrolló su herramienta de acuerdo con sus recomendaciones.

1. Sin seguimiento, sin almacenamiento de datos

En primer lugar, Cloudflare se ha comprometido a nunca rastrear a sus usuarios de DNS ni a vender anuncios basados en sus hábitos de visualización. Para fortalecer la confianza del consumidor en su declaración, la compañía se ha comprometido a nunca guardar las consultas de direcciones IP en el disco y prometió eliminar todos los registros DNS dentro de las 24 horas.

En la práctica, significa que su historial de DNS se mantendrá fuera de las manos de los ISP y los gobiernos. Ni siquiera habrá un registro con Cloudflare para que puedan solicitar acceso.

2. Tecnología de vanguardia

Cuando escribe una URL y pulsa Enter, casi todos los resolvedores de DNS enviarán el nombre de dominio completo (el "www", el "makeuseof" y el "com") a los servidores raíz, los servidores .com y cualquier servicio intermediario. .

Toda esa información es innecesaria. Los servidores raíz solo necesitan dirigir el resolver a .com. Se pueden iniciar consultas de búsqueda adicionales en ese punto.

Para combatir el problema, Cloudflare ha implantado una amplia gama de mecanismos de protección de privacidad DNS acordados y propuestos para conectar el resólver de resueldos y el resolver recursivo. El resultado es que 1.1.1.1 solo enviará la cantidad de información necesaria.

3. Anti-Snooping

Odio cuando el DNS es falso ocupado también conocido como husmeando

- Único en su clase ? (@BlameDaAriesNme) 26 de septiembre de 2017

El servicio 1.1.1.1 ofrece una función que ayuda a combatir el espionaje en la última milla: DNS sobre TLS.

DNS sobre TLS cifrará la última milla. Funciona al permitir que el resólver stub establezca una conexión TCP con Cloudflare en el puerto 853. El stub luego inicia un handshake TCP y Cloudflare proporciona su certificado TLS.

Tan pronto como se establezca la conexión, todas las comunicaciones entre el resolver stub y el resolver recursivo se cifrarán. El resultado es que el espionaje y la manipulación se vuelven imposibles.

4. Combatir los ataques del hombre en el medio

Según las cifras de Cloudflare, menos del 10 por ciento de los dominios usan DNSSEC para asegurar la conexión entre un resolutor recursivo y un servidor autorizado.

DNS sobre HTTPS es una tecnología emergente que tiene como objetivo ayudar a proteger los dominios HTTPS que no usan DNSSEC.

Sin cifrado, los piratas informáticos pueden escuchar sus paquetes de datos y saber qué sitio está visitando. La falta de cifrado también lo deja vulnerable a ataques de hombre en el medio como los que detallamos anteriormente.

¿Cómo puede comenzar a usar 1.1.1.1?

Usar el nuevo servicio 1.1.1.1 es fácil. Explicaremos el proceso para las máquinas Windows y Mac.

Cómo cambiar DNS en Windows

Para cambiar su proveedor de DNS en Windows, siga los pasos a continuación:

- Abra el Panel de control

- Vaya al Centro de redes y recursos compartidos> Cambiar configuración del adaptador

- Haga clic derecho en su conexión y seleccione Propiedades

- Desplácese hacia abajo, resalte Protocolo de Internet versión 4 (TCP / IPv4) y haga clic en Propiedades

- Haga clic en Utilizar las siguientes direcciones de servidor DNS

- Ingrese 1.1.1.1 en la primera fila y 1.0.0.1 en la segunda fila

- Presione Aceptar

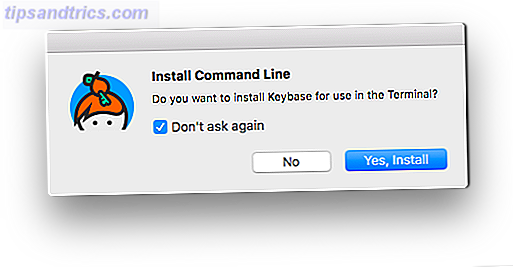

Cómo cambiar el DNS en Mac

Si tiene una Mac, siga estas instrucciones para cambiar su DNS:

- Vaya a Apple> Preferencias del sistema> Red

- Haga clic en su conexión en el panel en el lado izquierdo de la ventana

- Haga clic en Avanzado

- Resalta DNS y presiona +

- Ingrese 1.1.1.1 y 1.0.0.1 en el espacio provisto

- Click OK

Y recuerda usar siempre una VPN

Más importante que un buen DNS, siempre debe usar una VPN fuerte en la batalla por la privacidad en línea.

Todos los proveedores VPN de buena reputación también proporcionarán sus propias direcciones DNS. Sin embargo, a veces deberá actualizar manualmente su DNS utilizando los métodos que detallamos anteriormente. De lo contrario, se producirá una fuga de DNS.

Pero solo porque su proveedor VPN proporciona sus propias direcciones DNS, puede usar las direcciones de Cloudflare. De hecho, es recomendado; es muy poco probable que el DNS de su VPN sea tan sofisticado o robusto como el nuevo servicio 1.1.1.1.

Si busca un proveedor de VPN sólido y de buena reputación, le recomendamos ExpressVPN, CyberGhost o acceso privado a Internet.