Iniciar sesión con Facebook. Inicia sesión con Google. Los sitios web regularmente aprovechan nuestro deseo de iniciar sesión con facilidad para garantizar que visitamos, y para asegurarnos de que agarren una porción del pastel de datos personales. ¿Pero a qué precio? Un investigador de seguridad descubrió recientemente una vulnerabilidad en la función Iniciar sesión con Facebook que se encuentra en muchos miles de sitios. Del mismo modo, un error en la interfaz de nombre de dominio de la aplicación Google expuso a cientos de miles de personas datos privados para el público.

Estos son problemas serios que enfrentan dos de los principales nombres tecnológicos del hogar. Si bien estos problemas se tratarán con la inquietud adecuada y se corregirán las vulnerabilidades, ¿se da suficiente conciencia al público? Miremos cada caso y lo que significa para su seguridad web.

Caso 1: Iniciar sesión con Facebook

La vulnerabilidad Iniciar sesión con Facebook expone sus cuentas, pero no su contraseña actual de Facebook, y las aplicaciones de terceros que ha instalado, como Bit.ly, Mashable, Vimeo, About.me y otras.

El error crítico, descubierto por Egor Homakov, investigador de seguridad de Sakurity, permite a los piratas informáticos abusar de un descuido en el código de Facebook. El error se debe a la falta de protección contra falsificación de solicitudes entre sitios (CSFR) para tres procesos diferentes: Inicio de sesión de Facebook, Cierre de sesión de Facebook y Conexión de cuenta de terceros. La vulnerabilidad esencialmente permite que una parte no deseada realice acciones dentro de una cuenta autenticada. Puedes ver por qué esto sería un problema importante.

Sin embargo, Facebook ha decidido hacer muy poco para abordar el problema, ya que comprometería su propia compatibilidad con una gran cantidad de sitios. El tercer problema puede ser resuelto por cualquier propietario de un sitio web afectado, pero los dos primeros se encuentran exclusivamente en la puerta de Facebook.

Para ejemplificar aún más la falta de acción hecha por Facebook, Homakov ha llevado el tema más allá al lanzar una herramienta de hackers llamada RECONNECT. Esto explota el error, permitiendo a los piratas informáticos crear e insertar URL personalizadas para secuestrar cuentas en sitios de terceros. Homakov podría considerarse irresponsable por lanzar la herramienta ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] ¿Cuál es la diferencia entre un buen hacker y un mal hacker? [Opinión] De vez en cuando, escuchamos algo en las noticias sobre piratas informáticos que derriban sitios, explotan una multitud de programas o amenazan con abrirse paso en áreas de alta seguridad a las que no deberían pertenecer. Pero, si ... Lea más, pero la culpa recae directamente en la negativa de Facebook a corregir la vulnerabilidad que salió a la luz hace más de un año .

Mientras tanto, mantente alerta. No haga clic en los enlaces que no son de confianza de las páginas de aspecto fraudulento, ni acepte solicitudes de amistad de personas que no conoce. Facebook también ha lanzado una declaración que dice:

"Este es un comportamiento bien entendido. Los desarrolladores de sitios que utilizan Login pueden evitar este problema siguiendo nuestras mejores prácticas y utilizando el parámetro 'state' que proporcionamos para el inicio de sesión de OAuth. "

Alentador.

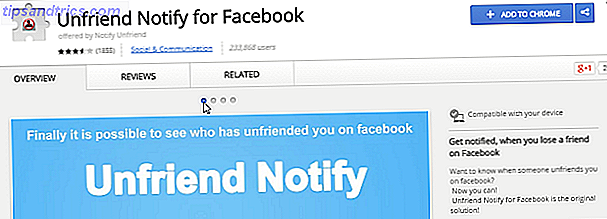

Caso 1a: ¿Quién no me ha ayudado?

Otros usuarios de Facebook son víctimas de otro "servicio" que se aprovecha del robo de credenciales de inicio de sesión de OAuth de terceros. El inicio de sesión de OAuth está diseñado para evitar que los usuarios ingresen su contraseña a cualquier aplicación o servicio de terceros, manteniendo el muro de seguridad.

Servicios como UnfriendAlert se aprovechan de las personas que intentan descubrir quién ha renunciado a su amistad en línea, solicitando a las personas que ingresen sus credenciales de inicio de sesión y luego envíenlas directamente al sitio malicioso yougotunfriended.com . UnfriendAlert está clasificado como un Programa potencialmente no deseado (PUP), que instala adware y malware intencionalmente.

Desafortunadamente, Facebook no puede detener por completo servicios como este, por lo que los usuarios del servicio tienen la responsabilidad de permanecer vigilantes y no caer en la trampa de cosas que parecen buenas para ser ciertas.

Caso 2: error de Google Apps

Nuestra segunda vulnerabilidad proviene de un error en el manejo de Google Apps de los registros de nombres de dominio. Si alguna vez ha registrado un sitio web, sabrá que la provisión de su nombre, dirección, dirección de correo electrónico y otra información privada importante es esencial para el proceso. Luego del registro, cualquier persona con tiempo suficiente puede ejecutar un Whois para encontrar esta información pública, a menos que realice una solicitud durante el registro para mantener sus datos personales en privado. Esta característica generalmente tiene un costo y es totalmente opcional.

Las personas que registran sitios a través de eNom y solicitan un Whois privado descubrieron que sus datos se filtraron lentamente durante un período de 18 meses. El defecto del software, descubierto el 19 de febrero y conectado cinco días después, filtraba datos privados cada vez que se renovaba el registro, lo que exponía potencialmente a particulares a cualquier cantidad de problemas de protección de datos.

Acceder al lanzamiento de la versión masiva de 282, 000 no es fácil. No lo encontrará en la web. Pero ahora es una mancha indeleble en el historial de Google, y es igualmente indeleble de la gran cantidad de Internet. Y si incluso el 5%, el 10% o el 15% de las personas comienzan a recibir correos electrónicos de spear phishing altamente dirigidos y maliciosos, esto convierte a los globos en un gran dolor de datos para Google y eNom.

Caso 3: Me engañó

Esta es una vulnerabilidad de red múltiple. Cada versión de Windows se ve afectada por esta vulnerabilidad: lo que puede hacer al respecto. Cada versión de Windows se ve afectada por esta vulnerabilidad: lo que puede hacer al respecto. ¿Qué dirías si te dijéramos que tu versión de Windows se ve afectada por una vulnerabilidad que data de 1997? Lamentablemente, esto es cierto. Microsoft simplemente nunca lo parchó. ¡Tu turno! Lea más para permitir que un hacker vuelva a explotar los sistemas de inicio de sesión de terceros aprovechados por tantos sitios populares. El pirata informático realiza una solicitud a un servicio vulnerable identificado utilizando la dirección de correo electrónico de la víctima, que ya conoce el servicio vulnerable. El pirata informático puede falsificar los datos del usuario con la cuenta falsa, obteniendo acceso a la cuenta social completa con la confirmación confirmada del correo electrónico.

Para que este truco funcione, el sitio de terceros debe admitir al menos otro inicio de sesión de red social utilizando otro proveedor de identidad, o la capacidad de usar credenciales del sitio personal local. Es similar al hack de Facebook, pero se ha visto en una amplia gama de sitios web, incluidos Amazon, LinkedIn y MYDIGIPASS, entre otros, y podría usarse potencialmente para iniciar sesión en servicios sensibles con intenciones maliciosas.

No es un defecto, es una característica

Algunos de los sitios implicados en este modo de ataque en realidad no han permitido que una vulnerabilidad crítica vuele bajo el radar: están integrados directamente en el sistema. ¿Su configuración de enrutador predeterminada lo hace vulnerable a piratas informáticos y estafadores? ¿Su configuración de enrutador predeterminada lo hace vulnerable a piratas informáticos y estafadores? Los enrutadores rara vez llegan a un estado seguro, pero incluso si se ha tomado el tiempo de configurar su enrutador inalámbrico (o cableado) correctamente, aún puede resultar ser el eslabón débil. Lee mas . Un ejemplo es Twitter. Vanilla Twitter es bueno, si tienes una cuenta. Una vez que administre varias cuentas, para diferentes industrias, se acerque a un rango de audiencias, necesita una aplicación como Hootsuite o TweetDeck 6 Formas gratuitas de programar Tweets 6 Formas gratuitas de programar Tweets Usar Twitter es realmente acerca del aquí y ahora. Encuentra un artículo interesante, una buena imagen, un video impresionante, o tal vez solo quiere compartir algo que acaba de darse cuenta o pensar. O bien ... Leer más.

Estas aplicaciones se comunican con Twitter utilizando un procedimiento de inicio de sesión muy similar, ya que también necesitan acceso directo a su red social, y se les pide a los usuarios que proporcionen los mismos permisos. Crea un escenario difícil para muchos proveedores de redes sociales ya que las aplicaciones de terceros aportan tanto a la esfera social, pero crean claramente inconvenientes de seguridad para el usuario y el proveedor.

Redondeo

Hemos identificado vulnerabilidades de inicio de sesión social de tres bits que ahora debería poder identificar y, con suerte, evitar. Los hackers de inicio de sesión social no se van a secar durante la noche. La recompensa potencial para los piratas informáticos 4 Grupos principales de piratas informáticos y lo que quieren 4 Grupos principales de piratas informáticos y lo que quieren Es fácil pensar en grupos de piratas informáticos como una especie de revolucionarios románticos en la trastienda. ¿Pero quiénes son realmente? ¿Qué representan y qué ataques han llevado a cabo en el pasado? Leer más es demasiado grande, y cuando las empresas de tecnologías masivas, como Facebook, se niegan a actuar en el mejor interés de sus usuarios, básicamente les abre la puerta y les deja pasar el tapete de privacidad de datos.

¿Su cuenta social ha sido comprometida por un tercero? ¿Que pasó? ¿Cómo te recuperaste?

Crédito de la imagen: código binario Via Shutterstock, Structure via Pixabay