El cifrado es una práctica de seguridad esencial. Si bien su sistema de archivos puede tener el cifrado habilitado, ¿qué ocurre con las máquinas compartidas o la información extremadamente confidencial?

No temas, puedes guardar tu colección de música secreta de Justin Bieber en tu armario con Tomb.

¿Qué es una tumba?

En el sentido de Linux de la palabra, una tumba es como una carpeta bloqueada que se puede almacenar de manera segura dentro de un sistema de archivos. Otra gran característica es que las llaves que desbloquean la tumba se pueden guardar por separado. Por ejemplo, puede tener su tumba en una computadora compartida y sus llaves en una unidad USB.

Una de las mejores cosas de Tomb es que se basa en la tecnología estándar de Linux. La tecnología subyacente utilizada por Tomb ha estado en kernels de Linux desde la versión 2.6, lo que significa que está utilizando tecnología desarrollada por algunos de los mejores desarrolladores de Linux.

Tomb afirma que su ambición es proporcionar seguridad de nivel militar por medio de:

- Un diseño minimalista que consiste en un código pequeño y legible.

- Facilitación de buenas prácticas, como separación física de almacenamiento y claves.

- Adopción de algunas implementaciones estándar y bien probadas.

Las tumbas son como archivos únicos cuyos contenidos son inaccesibles a falta de la clave con la que estaban bloqueados y su contraseña. Una vez abiertas, las tumbas son como las carpetas normales. Las tumbas incluso se pueden cerrar de golpe incluso cuando están en uso.

Como se mencionó, debe tener la tumba, su clave y la contraseña para acceder a ella. Los archivos se pueden ofuscar utilizando oscuridad para esconder tumbas e incrustar claves en archivos JPEG.

¿Interesado? He aquí cómo hacerlo.

Instalación de tumba

Instalar Tomb y sus dependencias es tan fácil como es posible. Simplemente descargue la última versión, descomprima el archivo y luego use el comando make.

Las dependencias que necesitas son:

- zsh

- sudo

- gnupg

- cryptsetup

- pinentry-curses

Es posible que ya tengas estos instalados. De lo contrario, una vez que hayas descargado todas las dependencias usando apt o el administrador de paquetes que use tu sistema, escribe:

wget https://files.dyne.org/tomb/Tomb-2.5.tar.gz tar xvfz Tomb-2.5.tar.gz sudo make install Y eso es todo lo que hay que hacer. ¡Estás listo para comenzar a crear y usar Tomb!

Creando una tumba

Tomb es una de esas aplicaciones que tiene sus comandos en torno a su nombre. Por ejemplo, tiene comandos como excavar, enterrar y exhumar . Para obtener una lista completa de los comandos de Tomb, consulte su página man escribiendo:

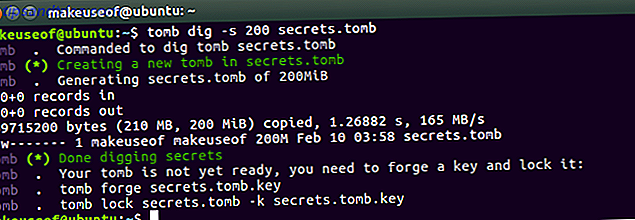

man tomb Para crear tu primera tumba, ¡necesitas cavarla! Cuando esté listo, escriba:

tomb dig -s 200 secrets.tomb

Este comando crea una tumba de 200 MB para almacenar su desafortunada colección de autofotos. Siéntase libre de crear el tamaño que más le convenga. Una tumba siempre se puede redimensionar utilizando el comando de cambio de tamaño . Ten en cuenta que siempre puedes cultivar una tumba, pero no reducirla.

Cerrando la Tumba

Ahora que tenemos una parte de nuestro archivo seguro, necesitamos crear una clave y bloquear la tumba. Para crear esto, escribe:

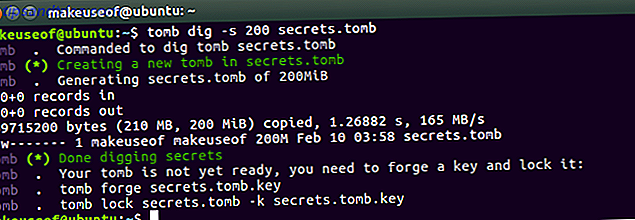

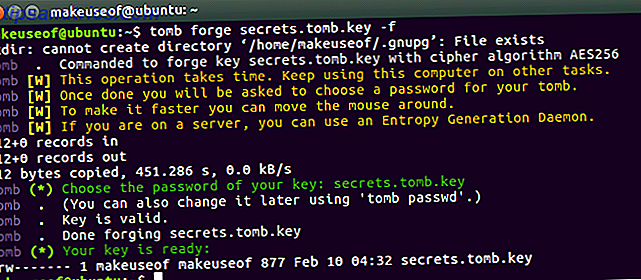

tomb forge secrets.tomb.key

Puede haber notado que este comando no se ejecutó y Tomb emitió una advertencia. La advertencia muestra que tiene un archivo de intercambio en ejecución. Este es un riesgo porque el contenido de su memoria RAM se puede escribir en su archivo de intercambio durante este proceso, y si alguien analiza su archivo de intercambio, ¡podría elegir su clave o contraseña!

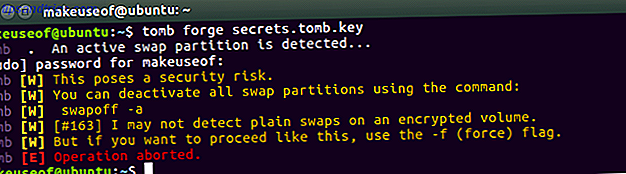

Tomb en este punto recomienda apagar el archivo de intercambio cuando se trabaja con tu tumba y volver a encenderlo una vez que hayas terminado. Tomb amablemente te proporciona el comando para hacerlo! Para ver cualquier tipo de particiones de intercambio configuradas, escriba:

sudo swapon -s Puede activar y desactivar su intercambio utilizando los siguientes comandos:

sudo swapoff -a sudo swapon -a

Si no le molesta su archivo de intercambio, puede forzar la creación de la clave escribiendo:

tomb forge secrets.tomb.key -f

Dependiendo de la velocidad de tu PC, la generación de claves puede tardar un tiempo. Puede acelerar esto mediante algunos movimientos aleatorios del mouse. Se le pedirá que ingrese y confirme una contraseña. Cómo crear una contraseña segura que no olvidará Cómo crear una contraseña segura que no olvidará ¿Sabe cómo crear y recordar una buena contraseña? Aquí hay algunos consejos y trucos para mantener contraseñas fuertes y separadas para todas sus cuentas en línea. Lee más por tu clave. Ahora, para bloquear tu tumba con la clave que acabas de crear, escribe:

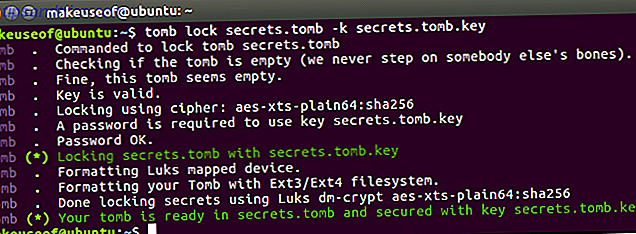

tomb lock secrets.tomb -k secrets.tomb.key

Usando una tumba

Para abrir y usar tu tipo de tumba:

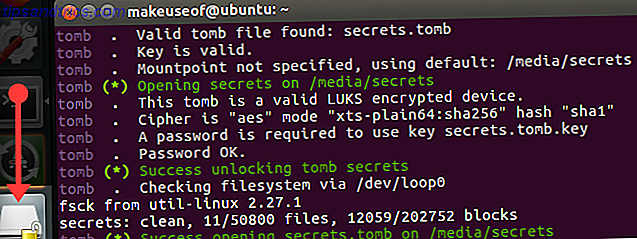

tomb open -k secrets.tomb.key secrets.tomb

En este punto, se le pedirá que ingrese su contraseña para la clave. Una vez hecho esto, la tumba se desbloqueará y se montará como una unidad externa.

Tumbas también se puede utilizar para almacenar archivos de configuración para algunas de sus aplicaciones. Primero podría desbloquear su tumba e iniciar una aplicación que requiera dichos archivos de configuración. Si alguien intenta iniciar esa aplicación sin desbloquear la tumba, la aplicación parecerá que no está configurada.

Una vez que haya terminado de organizar sus videos de ensayo X Factor dentro de su tumba, puede cerrarlo de una de dos maneras. Ya sea usando el comando cerrar o el comando slam .

tomb close [ | all] tomb slam all Si tiene más de una tumba abierta, puede especificar el nombre de la tumba que se cerrará o usar todo para cerrar todas las tumbas abiertas actualmente. El comando Cerrar fallará si la tumba está en uso por un proceso en ejecución.

Si tiene prisa y necesita cerrar sus tumbas independientemente de los procesos en ejecución, puede usar el comando slam . Esto puede ocasionar la pérdida de datos no guardados en los archivos que están en uso, por lo que debe usarse con precaución.

Más seguridad a través de la oscuridad

Una de las cosas a tener en cuenta al usar Tomb es que no hay ningún proceso de limpieza. Eso significa que una vez que haya terminado con su tumba, debe asegurarse de que la clave se elimine si existe en la misma máquina.

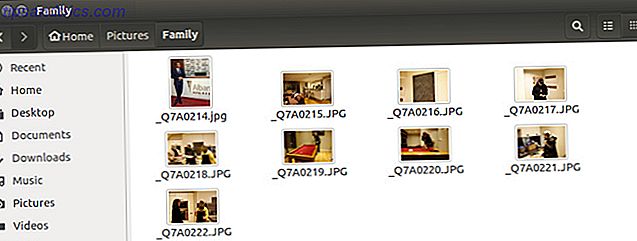

Mantener una tumba y una llave en la misma máquina crea un elemento de riesgo. Hay formas de ser un poco astuto y esconder las llaves a plena vista. Tome esta carpeta por ejemplo:

Contiene algunas imágenes familiares, todas con nombres secuenciales. A primera vista, nada parece estar fuera de lugar. Cualquiera que mire estas fotos no sería más inteligente. Ahora, mira esta imagen en particular:

Esta imagen tiene mucho más que se ve a simple vista. Dentro de esta imagen se encuentra una clave utilizada para desbloquear una tumba oculta mediante esteganografía. Impresionante verdad? Si te sientes como James Bond y te gustaría hacer este tipo:

sudo apt install steghide Para ocultar una clave dentro de un tipo JPEG:

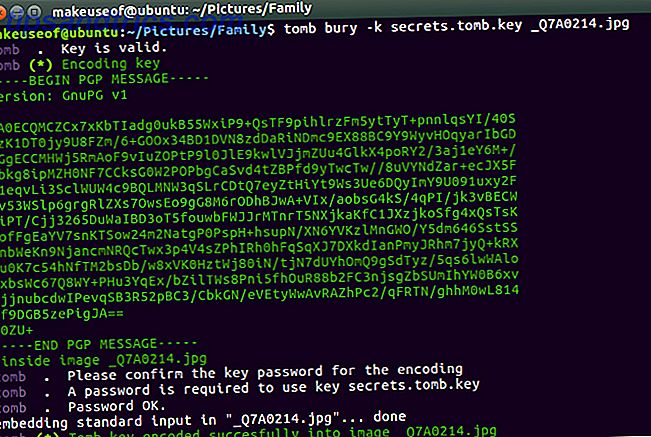

tomb bury -k secrets.tomb.key Picture-name.jpg"

Después de ingresar la contraseña para su archivo de clave, ahora puede eliminar el archivo de clave por completo. Esto significa que no quedará ningún archivo clave a plena vista. En cambio, estará oculto dentro de un JPEG. Para volver a ejecutar la clave, ejecuta:

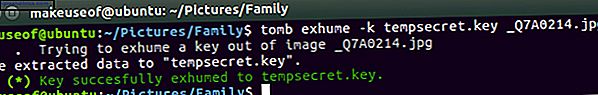

tomb exhume -k tempsecret.key Picture-name.jpg"

Una vez que su llave ha sido exhumada o extraída, úsela para abrir su respectiva tumba. Después de haber bloqueado la tumba, no dude en eliminar la clave, ya que siempre se puede exhumar de JPEG.

Finalmente, asegúrese de que sus tumbas estén ocultas entre otros archivos en lugar de simplemente mantenerlos en la raíz de su disco. Déles nombres que les permitan mezclarse con el ruido.

¡Manténgalo secreto, manténgalo seguro!

Tomb trae consigo algunas excelentes características. En el directorio de extras, hay algunas otras herramientas útiles, como una interfaz GUI e iconos de bandeja.

Tomb agrega una capa adicional de seguridad para esos archivos extremadamente confidenciales que pueda tener. ¡La convención de tematización también agrega un poco de diversión a la experiencia! Tus esqueletos ahora pueden descansar en paz.

Crédito de la imagen: Photoloide / Depositphotos