Con 500 asistentes y algunos nombres importantes de los campos de privacidad de datos y derechos humanos, el Día de Acción de No espiarnos fue una tarde fascinante de discusión, debate y consejos prácticos sobre cómo mantener nuestros datos personales privados de los gobiernos intrusos. Aprendí mucho y condensé las partes más importantes de lo que aprendí en cinco puntos principales.

También incluí cinco cosas que puede hacer ahora mismo para marcar la diferencia, tanto para usted como para otros usuarios de Internet.

1. La privacidad en línea no se trata solo de proteger nuestros datos

Si bien mantener nuestros datos personales privados en línea es importante, la campaña No espiarnos y otros similares enfatizan el panorama general. Los oradores no incluyeron solo expertos en seguridad; hubo varios defensores de los derechos humanos y figuras importantes de la prensa, y la discusión abarcó desde el privilegio gubernamental y la supervisión judicial hasta la naturaleza de la democracia, la cooperación internacional, la autodeterminación y las relaciones sociales.

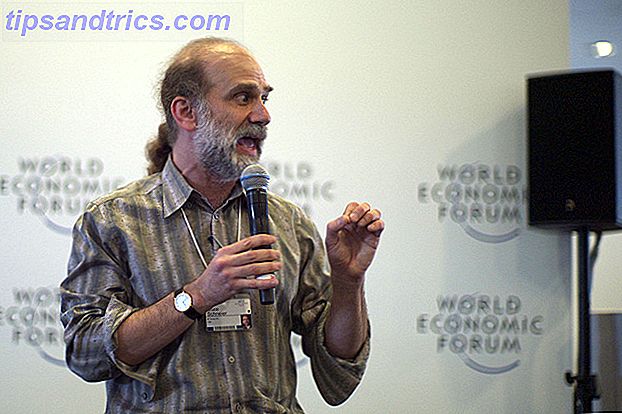

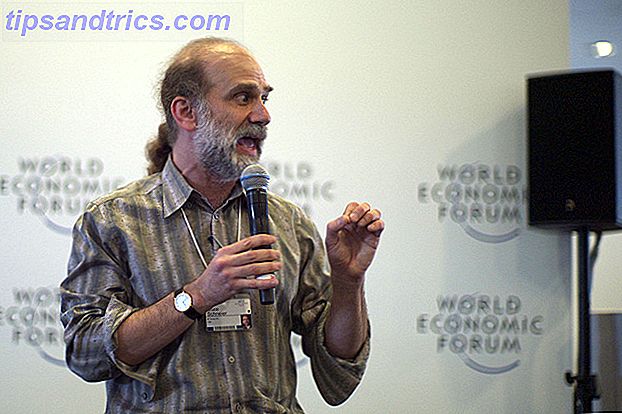

Bruce Schneier (@schneierblog), un experto en seguridad y criptografía que hemos entrevistado antes. Bruce Schneier, experto en seguridad de contraseñas, privacidad y confianza Bruce Schneier en contraseñas, privacidad y confianza. Obtenga más información sobre seguridad y privacidad en nuestra entrevista con expertos en seguridad Bruce Schneier. Lea más, analice nuestro derecho a tener control sobre nuestra cara pública y las personas que la ven (por ejemplo, puede actuar de forma diferente con su familia y sus amigos). Pero vigilarlo constantemente viola ese derecho, porque ya no tiene control sobre qué información se comparte o quién tiene acceso a ella.

Como señaló Carly Nyst (@carlynyst), la privacidad es la capacidad de elegir quién tiene tu información y qué hacen con ella. La vigilancia masiva no depende de que ninguna de estas cosas sea posible.

También hubo una gran cantidad de discusiones sobre la transparencia gubernamental en los programas de vigilancia, y varios expertos enfatizaron la necesidad de una supervisión judicial de la comunidad de inteligencia digital. Por el momento, la mayor parte de la supervisión es política, y los comités de supervisión a menudo incluyen antiguos funcionarios de inteligencia.

Por supuesto, el gobierno no es el único grupo que tiene la culpa; Cory Doctorow (@doctorow) señaló que las empresas están haciendo un gran espionaje en nombre del gobierno al entregar grandes cantidades de datos (el reciente informe de divulgación de la ley de Vodafone proporciona evidencia de esto).

Jimmy Wales (@jimmy_wales) habló sobre cómo él y sus amigos tuvieron discusiones por correo electrónico cuando eran adolescentes para explorar su política y puntos de vista, que a veces se alineaban con los radicales. ¿Podrían haber sido identificados como extremistas y dirigidos a una mayor vigilancia? ¿Qué más podría hacer un gobierno paranoico si pensaran que discusiones como estas son una amenaza? Si la gente teme el castigo por compartir sus opiniones debido a la supervisión del gobierno, según el argumento, se ha violado el derecho a la libertad de expresión.

"La privacidad es la capacidad de elegir quién tiene su información y qué hacen con ella".

-Carly Nyst

Como puede ver, hay una gran variedad de problemas relacionados con la privacidad en línea, y esto es solo una pequeña muestra.

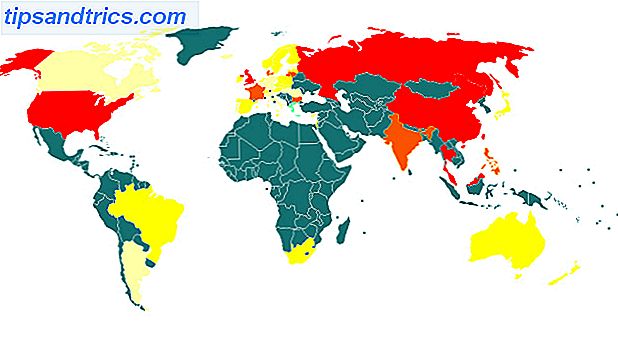

2. La privacidad es un problema internacional

Si bien este evento se centró en la privacidad y la seguridad de la información en el Reino Unido (y, en menor medida, en los EE. UU.), Rápidamente se hizo evidente que debe abordarse a nivel internacional. Caspar Bowden (@CasparBowden), un experto en privacidad y ex asesor principal de privacidad en Microsoft, señaló repetidamente que el gobierno estadounidense usa diferentes estándares al vigilar a ciudadanos estadounidenses y extranjeros o inmigrantes, y afirmó que esto era una violación de los derechos humanos Convención correcta.

Y con la cooperación de la NSA con GCHQ, está claro que los países están dispuestos a compartir información y, de hecho, a recopilar grandes cantidades de datos en nombre de otros países, lo que convoluciona aún más el problema de supervisión. Carly Nyst señaló que los acuerdos entre los gobiernos sobre tácticas de recopilación de inteligencia a menudo están completamente ocultos, haciendo que cualquier tipo de supervisión sea difícil, si no imposible.

Es fácil concentrarse en lo que sucede donde quiera que estés, pero es importante adoptar una perspectiva internacional y hacer que tu voz se escuche en muchos lugares del mundo.

3. La economía es nuestra mejor apuesta para marcar la diferencia

Uno de los temas más comunes del día fue lo que podemos hacer para tomar una posición en contra de la vigilancia masiva, y en general se hicieron dos puntos: primero, que la acción más importante que podemos tomar como ciudadanos preocupados es política. En segundo lugar, en palabras de Bruce Schneier, "la NSA está sujeta a las leyes de la economía".

Temprano en el día, Cory Doctorow declaró que cuesta menos de un centavo agregar a alguien a las listas de monitoreo de NSA o GCHQ: por el momento, es más factible económicamente que estas agencias recopilen datos sobre todos porque es muy fácil. Y aunque las declaraciones políticas son extremadamente importantes, también podemos luchar en el frente económico haciendo que sea más difícil, y por lo tanto más costoso, poner a millones de personas a la vista.

Incluso si cuesta unos pocos centavos agregar a alguien a una lista de vigilancia, eso marcará una gran diferencia a largo plazo. Y cuando sea lo suficientemente costoso, será más eficiente desde el punto de vista económico que los gobiernos solo vigilen a las personas sospechosas de haber cometido un delito.

"La NSA está sujeta a las leyes de la economía".

-Bruce Schneier

Entonces, ¿cómo lo hacemos más caro? En resumen, cifrado (siga leyendo para descubrir qué herramientas de cifrado se recomendaron en la sesión práctica de la tarde). Al encriptar nuestro tráfico y comunicación en línea, hacemos que sea mucho más difícil para las agencias de inteligencia monitorear lo que estamos haciendo. Por supuesto, ningún protocolo de encriptación es perfecto; finalmente, el cifrado se puede romper. Pero pasar por ese esfuerzo cuesta mucho más que simplemente agregar una dirección IP a una lista. Y cuando se vuelva más eficiente desde el punto de vista económico monitorear solo a las personas que están bajo sospecha de actividades nefastas, la vigilancia masiva se detendrá.

4. DRM y leyes de derechos de autor son grandes problemas

Una de las principales áreas de abogacía de Doctorow se centra en la gestión de derechos digitales (DRM) y las leyes de propiedad intelectual. DRM permite a las empresas administrar cómo los usuarios acceden a su software; por ejemplo, el DRM en un libro Kindle Cómo romper el DRM en eBooks Kindle para que pueda disfrutarlos en cualquier lugar Cómo romper el DRM en eBooks Kindle para que pueda disfrutar de ellos en cualquier lugar Cuando le paga a Amazon un poco de dinero por un eBook Kindle, es probable que creo que es tuyo ahora Quiero decir, pagaste un poco de dinero, obtuviste algo de contenido, y ahora lo tienes, como cualquier otro ... Leer más te impide abrirlo en el Kindle de otra persona. El DRM en Netflix le impide transmitir video a menos que tenga los códigos de acceso adecuados en su computadora. Y Firefox ahora incluye DRM de Adobe, lo que significa que Adobe ha ganado cierto control sobre cómo usa su navegador.

Entonces, ¿por qué DRM es tan importante? Porque hace que la investigación y las pruebas de seguridad sean mucho más difíciles y, a menudo, ilegales. Incluso cuando se encuentran fallas de seguridad, las personas pueden estar nerviosas por informarlas, lo que significa que los riesgos de seguridad conocidos podrían pasar desapercibidos. Además de esto, DRM funciona al darle cierto control de su computadora al titular de los derechos; y si alguien puede hacerse pasar por el titular de los derechos, ahora tiene algo de ese control.

"Ya no debería ser aceptable que nuestros dispositivos nos traicionen".

-Dr. Richard Tynan (@richietynan)

La lucha contra la DRM es una excelente manera de demostrar que esta traición no es aceptable y de demostrar que los consumidores están dispuestos a tomar medidas para recuperar el control de sus dispositivos.

Mientras preparaba este artículo, la gran obra de Chris Hoffman ¿Es el DRM una amenaza para la seguridad informática? ¿Es DRM una amenaza para la seguridad informática? ¿Es DRM una amenaza para la seguridad informática? Leer más fue publicado. Ve a ver si hay una gran explicación de DRM y el problema que causa.

5. "Nada para esconder, nada para temer" sigue siendo un argumento común

"Si no tiene nada que ocultar, no tiene nada que temer" es una línea muy común cuando se discuten cuestiones de privacidad, tanto de las personas que los apoyan como de los que no los entienden completamente. Puede sonar como un argumento razonable. Pero después de reflexionar, simplemente no es verdad.

Adam D. Moore lo resume muy bien en tres puntos en Derechos de privacidad: Fundamentos morales y legales : primero, si tenemos derecho a la privacidad, entonces "nada que esconder, nada que temer" es irrelevante. Cuando perdemos el control sobre quién tiene acceso a nuestra información y qué hacen con ella, nuestros derechos están siendo violados, y eso nunca es algo bueno.

En segundo lugar, incluso si las personas no realizan actividades ilegales, pueden participar en actividades o mantener creencias que no son aceptadas por la cultura dominante en la que viven, ya sea que posean una religión diferente a la mayoría, mantener una actitud radical. creencias políticas, o practicar cualquier tipo de estilo de vida alternativo, y desea ocultarlos. Si el interés de alguien en el marxismo, la poligamia o el Islam se filtró al público, podría enfrentar la difamación del personaje. Esto es especialmente preocupante cuando no se sabe quién llegará al poder la próxima vez que lea sobre el sijismo en la biblioteca no es un crimen hoy, pero ¿y si es mañana? ¿Y está registrado que lo ha hecho?

Y, finalmente, si no tener nada que ocultar significa no tener nada que temer, ¿por qué los políticos y las agencias de inteligencia son tan reacios a la transparencia total de sus agencias? Bruce Schneier enmarcó este argumento como un desequilibrio de poder: la privacidad aumenta el poder, mientras que la transparencia lo reduce. Al violar el derecho de los ciudadanos a la privacidad y negarse a ser transparentes, las agencias gubernamentales están aumentando el desequilibrio de poder entre los ciudadanos y su gobierno.

Como se discutió anteriormente, la privacidad es una cuestión mucho más complicada que simplemente mantener en secreto las actividades de uno: se relaciona con los derechos humanos a gran escala. Y el argumento de "nada que ocultar, nada que temer" es inadecuado para abordar los complejos problemas que están en juego en la batalla de la vigilancia masiva.

¿Qué puedes hacer?

Además de una gran cantidad de discusiones políticas, los asistentes al evento Do not Spy On Us recibieron algunos consejos realmente útiles, tanto sobre cómo protegerse de la fisgoneo como sobre cómo marcar una diferencia en la lucha contra la vigilancia masiva desinhibida. .

1. Muestra tu apoyo .

Esto es absolutamente crucial. Regístrese con las organizaciones que figuran a continuación, obtenga su nombre en las peticiones y denuncie. Siga a los defensores de la privacidad en Twitter (he intentado enlazar con tantos como sea posible a lo largo de este artículo), publique sus artículos en Facebook y cuénteles a sus amigos y familiares sobre los asuntos importantes que están en juego. La acción concertada de los habitantes de Internet detuvo a SOPA y PIPA (¿recuerdan el apagón de Wikipedia?).

También podemos detener PRISM y TEMPORA. Hay mucha gente trabajando para defender nuestro derecho a la privacidad, pero necesitan tanta ayuda como puedan.

- Libertad

- Grupo de derechos abiertos

- Big Brother Watch

- Privacidad internacional

- Artículo 19

- No espías con nosotros

- Electronic Frontier Foundation

"Esto solo se detendrá políticamente". Este es un problema político ".

-Bruce Schneier

Hay muchos otros por ahí. ¡Deja tus sugerencias en los comentarios! Y no olvide aprovechar todas las oportunidades que pueda para mostrar a sus representantes parlamentarios o parlamentarios que le importa su privacidad y que las violaciones masivas y las violaciones de nuestros derechos, tanto de los gobiernos como de las empresas privadas, son inaceptables.

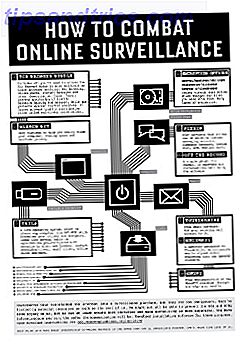

2. Usa herramientas de cifrado.

Hay una gran cantidad de conocimiento en MakeUseOf acerca de cómo usar el cifrado para mejorar su seguridad. Si está buscando comenzar con el cifrado, le recomiendo ver cómo el Proyecto Tor puede ayudarlo a proteger su privacidad en línea Cómo el Proyecto Tor puede ayudarle a proteger su propia privacidad en línea Cómo el Proyecto Tor puede ayudarlo a proteger su privacidad en línea Privacidad ha sido un problema constante con prácticamente todos los sitios importantes que visita hoy, especialmente aquellos que manejan información personal de forma regular. Sin embargo, aunque la mayoría de los esfuerzos de seguridad actualmente están dirigidos a ... Lea más, cifre su Gmail, Hotmail y otro correo web: cómo cifrar su Gmail, Hotmail y otro correo web: cómo cifrar su Gmail, Hotmail y otro correo web : Así es como las revelaciones de NSA de Edward Snowden causaron conmoción y asombro en los hogares estadounidenses, ya que las personas y las familias comenzaron a darse cuenta de que sus comunicaciones no eran tan privadas como pensaban originalmente. Para calmar parcialmente ... Leer más, y 5 formas de cifrar de manera segura sus archivos en la nube 5 maneras de cifrar de manera segura sus archivos en la nube 5 maneras de cifrar de manera segura sus archivos en la nube Sus archivos se pueden encriptar en tránsito y en los servidores del proveedor de la nube, pero la compañía de almacenamiento en la nube puede descifrarlos, y cualquiera que tenga acceso a su cuenta puede ver los archivos. Cliente-lado ... Leer más. Y si aún no está convencido de que necesita usar encriptación, no se pierda No solo para paranoicos: 4 razones para cifrar su vida digital no solo para paranoicos: 4 razones para cifrar su vida digital no solo para paranoicos: 4 razones Encrypt Your Digital Life Encryption no es solo para teóricos de la conspiración paranoica, ni solo para geeks tecnológicos. El cifrado es algo que todos los usuarios de computadoras pueden aprovechar. Los sitios web tecnológicos escriben sobre cómo puedes encriptar tu vida digital, pero ... Leer más.

Y hay muchas más. Simplemente ejecute una búsqueda desde la barra de menú y encontrará lo que está buscando. También puede consultar este gran folleto del Día de Acción, cortesía de The Occupated Times (haga clic para descargar el PDF):

3. Lanza una cryptoparty.

Como mencioné antes, mientras más personas usen encriptación, más seguros seremos. Una vez que alcanzamos una masa crítica, la vigilancia tendrá que ser más específica para ser rentable. Y una de las mejores maneras de compartir la importancia de la encriptación, así como facilitar que las personas comiencen a usar las herramientas adecuadas, es lanzar una cryptoparty.

Hay un grupo oficial que organiza grandes fiestas en todo el mundo, pero no necesitas ir tan lejos. ¡Solo lanza tu propia cryptoparty! Invita a tus amigos, diles que traigan sus dispositivos y ayúdalos a instalar herramientas de cifrado. ¡Eso es todo al respecto! Para hacerlo más divertido, no hagas que la criptografía sea el centro de atención de la fiesta, solo hazlo de fondo (o durante el descanso de un partido de la Copa del Mundo, tal vez). Instale cosas como HTTPS Everywhere, herramientas de mensajería instantánea compatibles con OTR, herramientas de correo electrónico PGP y aplicaciones de mensajería segura.

Si las personas están interesadas en cosas más pesadas, como encriptar sus discos duros o almacenamiento en la nube, ayúdelos con eso también. Pero no presiones a nadie para nada: el objetivo de una criptopartía es divertirse y mejorar la privacidad y la seguridad. En ese orden.

4. Manténgase actualizado.

Leer noticias sobre privacidad regularmente, seguir a las personas con las que me he vinculado en Twitter ayudará mucho, pero asegúrese de suscribirse a blogs como Coryhock Cory Doctorow, The Privacy Blog y Privacy International's blog también. De nuevo, ¡comparte tus favoritos en los comentarios!

También es una buena idea estar al tanto de las noticias tecnológicas generales, porque a menudo es el mejor lugar para descubrir nuevas vulnerabilidades (como cuando nuestro propio Tech News Digest informó sobre la misteriosa desaparición de TrueCrypt Edward Snowden Talks, TrueCrypt Mystery, Ballmer compra LA Clippers [Tech News Digest] Conversaciones de Edward Snowden, TrueCrypt Mystery, Ballmer compra LA Clippers [Tech News Digest] Edward Snowden habla con NBC, preocupando cuentos de TrueCrypt, CryEngine llega a Steam, Google Video Quality Report clasifica a los ISP, Vimeo obtiene Alto mantenimiento, Ballmer compra Clippers y 25 años de LOL. Lea más).

5. Apoye las herramientas de código abierto.

Si bien existen herramientas de código cerrado que lo ayudarán a proteger su privacidad, el punto 4 anterior hace que sea más fácil ver por qué el software de código abierto es más seguro. Si un programa está protegido por DRM y protegido por derechos de autor, existen partes de él que son invisibles para usted, lo que significa que nadie puede estar buscando errores o incluso agujeros de seguridad intencionales. Cuando pueda, utilice alternativas de código abierto para el software popular 14 Alternativas de código abierto y gratuito para software pago 14 Alternativas de código abierto y gratuito para software de pago ¡No desperdicie dinero en software para uso personal! No solo existen alternativas gratuitas, es muy probable que ofrezcan todas las características que necesita y que sean más fáciles y seguras de usar. Lee mas . Muestra a las empresas que la transparencia es valorada por los consumidores.

Y no solo use el software: contribuya a proyectos de código abierto ¿Por qué debería contribuir a proyectos de código abierto? [Opinión] ¿Por qué debería contribuir a proyectos de código abierto? [Opinión] El concepto de software de código abierto no es nuevo, y con proyectos enormes y exitosos como Ubuntu, Android y otros sistemas operativos y aplicaciones relacionados con Linux, creo que podemos decir con seguridad que es un modelo comprobado para ... ¡Leer más, también!

Contraataca, encripta, comparte

La privacidad en línea y la vigilancia masiva son cuestiones muy complicadas, por lo que hay organizaciones enteras dedicadas a educar al público sobre cómo luchar. Puede que a veces se sienta desesperado o que no valga la pena hacerlo, pero la lucha contra la violación masiva de nuestros derechos vale la pena el tiempo y el esfuerzo. Cifrar su navegación o su correo electrónico no requiere mucho, pero si incluso el 30% de las personas lo hiciera, haríamos una gran declaración que sería imposible de ignorar.

Comparta este artículo y haga que más personas piensen en sus derechos y privacidad en línea. Y llene la sección de comentarios con enlaces para que otros puedan obtener más información, firmen peticiones, participen y marquen la diferencia.

Va a requerir mucha cooperación para hacer esto, ¡así que comencemos aquí!

Créditos de las imágenes: Alec Perkins en The Day We Fight Back, Mohamed Nanabhay en Flickr, Electronic Frontier Foundation en Flickr, Wüstling en Wikimedia Commons, TaxCredits.net en Flickr, YayAdrian en Flickr, Paterm en Wikimedia Commons, Electronic Frontier Foundation en Flickr, Per -Olof Forsberg a través de Flickr, CryptoParty a través de Wikimedia Commons, Andrew a través de Flickr.