Si usted es una de esas personas que siempre han creído que la criptografía de código abierto es la manera más segura de comunicarse en línea, se sorprenderá un poco.

Esta semana, Neel Mehta, miembro del equipo de seguridad de Google, informó al equipo de desarrollo de OpenSSL que existe una vulnerabilidad con la función de "latido" de OpenSSL. Google descubrió el error cuando trabajaba con la empresa de seguridad Codenomicon para intentar piratear sus propios servidores. Tras la notificación de Google, el 7 de abril, el equipo de OpenSSL lanzó su propio asesoramiento de seguridad junto con un parche de emergencia para el error.

El error ya recibió el apodo de "Heartbleed" por los analistas de seguridad. Bruce Schneier. Bruce Schneier, experto en seguridad de contraseñas, privacidad y confianza. Más información sobre seguridad y privacidad en nuestra entrevista con el experto en seguridad Bruce Schneier. Lea más, porque utiliza la función de "latido" de OpenSSL para engañar a un sistema que ejecuta OpenSSL y revelar información confidencial que puede almacenarse en la memoria del sistema. Si bien gran parte de la información almacenada en la memoria puede no tener mucho valor para los piratas informáticos, la gema estaría capturando las mismas claves que el sistema usa para encriptar las comunicaciones. 5 maneras de cifrar de manera segura sus archivos en la nube 5 formas de cifrar de manera segura sus archivos en el Cloud Sus archivos se pueden encriptar en tránsito y en los servidores del proveedor de la nube, pero la compañía de almacenamiento en la nube puede descifrarlos, y cualquiera que tenga acceso a su cuenta puede ver los archivos. Cliente-lado ... Leer más.

Una vez que se obtienen las claves, los hackers pueden descifrar las comunicaciones y capturar información confidencial como contraseñas, números de tarjetas de crédito y más. El único requisito para obtener esas claves confidenciales es consumir los datos cifrados del servidor el tiempo suficiente para capturar las claves. El ataque es indetectable e imposible de rastrear.

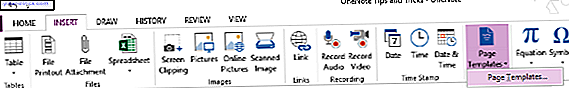

El error OpenSSL Heartbeat

Las ramificaciones de este defecto de seguridad son enormes. OpenSSL se estableció por primera vez en diciembre de 2011, y rápidamente se convirtió en una biblioteca criptográfica utilizada por compañías y organizaciones en todo Internet para cifrar información y comunicaciones confidenciales. Es el cifrado utilizado por el servidor web Apache, en el que se basan casi la mitad de todos los sitios web de Internet.

Según el equipo de OpenSSL, el agujero de seguridad proviene de una falla del software.

"Una comprobación de límites faltantes en el manejo de la extensión de latido TLS puede usarse para revelar hasta 64k de memoria a un cliente o servidor conectado. Solo las versiones 1.0.1 y 1.0.2-beta de OpenSSL se ven afectadas, incluidas las versiones 1.0.1f y 1.0.2-beta1 ".

Sin dejar rastro en los registros del servidor, los hackers podrían explotar esta debilidad para obtener datos encriptados de algunos de los servidores más delicados de Internet, como servidores web bancarios, servidores de compañías de tarjetas de crédito, sitios web de pago de facturas y más.

Sin embargo, la posibilidad de que los piratas informáticos obtengan las claves secretas sigue en duda, porque Adam Langley, un experto en seguridad de Google, publicó en su cuenta de Twitter que sus propias pruebas no arrojaron nada tan delicado como las claves secretas de cifrado.

En su Asesoramiento de seguridad el 7 de abril, el equipo de OpenSSL recomendó una actualización inmediata y una solución alternativa para los administradores del servidor que no pueden actualizar.

"Los usuarios afectados deben actualizar a OpenSSL 1.0.1g. Los usuarios que no pueden actualizar inmediatamente pueden, como alternativa, recompilar OpenSSL con -DOPENSSL_NO_HEARTBEATS. 1.0.2 se arreglará en 1.0.2-beta2 ".

Debido a la proliferación de OpenSSL en Internet durante los últimos dos años, la probabilidad de que el anuncio de Google genere ataques inminentes es bastante alta. Sin embargo, el impacto de esos ataques puede ser mitigado por tantos administradores de servidores y administradores de seguridad actualizando sus sistemas de empresa a OpenSSL 1.0.1g lo antes posible.

Fuente: OpenSSL