Google es imparable. En menos de tres semanas, Google reveló un total de cuatro vulnerabilidades de día cero que afectan a Windows, dos de ellas días antes de que Microsoft estuviera listo para lanzar un parche. A Microsoft no le divirtió y, a juzgar por la reacción de Google, es probable que sigan más casos similares.

¿Es la forma en que Google enseña a sus competidores ser más eficientes? ¿Y qué hay de los usuarios? ¿Es la estricta adhesión de Google a los plazos arbitrarios en nuestro mejor interés?

¿Por qué Google informa vulnerabilidades de Windows?

Project Zero, un equipo de analistas de seguridad de Google, ha estado investigando vulnerabilidades de día cero ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] Leer más desde 2014. El proyecto se fundó después de que un grupo de investigación de tiempo parcial identificara varios errores de software, incluida la vulnerabilidad crítica de Heartbleed Heartbleed: ¿qué puede hacer para mantenerse seguro? Heartbleed: ¿qué puedes hacer para mantenerte seguro? Lee mas .

En su anuncio de Project Zero, Google hizo hincapié en que su principal prioridad era asegurar sus propios productos. Dado que Google no opera en el vacío, su investigación se extiende a cualquier software que sus clientes estén usando.

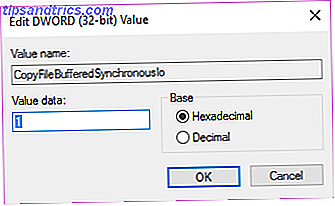

Hasta ahora, el equipo ha identificado más de 200 errores en varios productos, incluidos Adobe Reader, Flash, OS X, Linux y Windows. Cada vulnerabilidad se informa al proveedor del software solamente y recibe un período de gracia de 90 días, después de lo cual se hace público a través del foro de Google Security Research.

Este error está sujeto a una fecha límite de revelación de 90 días. Si transcurren 90 días sin un parche ampliamente disponible, el informe de error se volverá automáticamente visible para el público.

Eso es lo que le sucedió a Microsoft. Cuatro veces. La primera vulnerabilidad de Windows (problema n. ° 118) se identificó el 30 de septiembre de 2014 y posteriormente se publicó el 29 de diciembre de 2014. El 11 de enero, días antes de que Microsoft estuviera listo para enviar una solución a través de Patch Tuesday Windows Update: Todo lo que necesita saber la actualización de Windows: todo lo que necesita saber ¿Está habilitada Windows Update en su PC? Windows Update lo protege de las vulnerabilidades de seguridad al mantener actualizados a Windows, Internet Explorer y Microsoft Office con los últimos parches de seguridad y correcciones de errores. Leer más, la segunda vulnerabilidad (número 123) se hizo pública y se inició un debate sobre si Google no podría haber esperado. Solo unos días después, aparecieron en la base de datos pública dos vulnerabilidades más (número 128 y número 138), lo que intensificó aún más la situación.

¿Qué pasó detrás de las escenas?

El primer problema (n. ° 118) fue una vulnerabilidad crítica de escalamiento de privilegios, que se demostró que afecta a Windows 8.1. Según The Hacker News, " podría permitir que un hacker modifique contenidos o incluso que se haga cargo de las computadoras de las víctimas por completo, dejando a millones de usuarios vulnerables ". Google no reveló ninguna comunicación con Microsoft con respecto a este problema.

Para el segundo número (# 123), Microsoft solicitó una extensión, y cuando Google lo negó, hicieron esfuerzos para lanzar el parche un mes antes. Estos fueron los comentarios de James Forshaw:

Microsoft confirmó que están en el objetivo de proporcionar soluciones para estos problemas en febrero de 2015. Preguntaron si esto causaría un problema con la fecha límite de 90 días. Se informó a Microsoft que el plazo de 90 días se ha fijado para todos los proveedores y las clases de errores, por lo que no se puede extender. Además, se les informó que el plazo de 90 días para este tema vence el 11 de enero de 2015.

Microsoft lanzó parches para ambos problemas con Update Tuesday en enero.

Con el tercer problema (n. ° 128), Microsoft tuvo que retrasar un parche debido a problemas de compatibilidad.

Microsoft nos informó que se planeó una solución para los parches de enero, pero debe retirarse debido a problemas de compatibilidad. Por lo tanto, la corrección ahora se espera en los parches de febrero.

Aunque Microsoft informó a Google que estaban trabajando en el problema, pero enfrentando dificultades, Google siguió adelante y publicó la vulnerabilidad. Sin negociación, sin piedad.

Para el último número (# 138), Microsoft decidió no solucionarlo. James Forshaw añadió el siguiente comentario:

Microsoft ha llegado a la conclusión de que el problema no coincide con la barra de un boletín de seguridad. Afirman que requeriría demasiado control por parte del atacante y no consideran la configuración de la política de grupo como una característica de seguridad.

¿Es aceptable el comportamiento de Google?

Microsoft no lo cree así. En una respuesta completa, Chris Betz, director sénior del Centro de Investigación de Seguridad de Microsoft, hace un llamamiento a una divulgación de vulnerabilidades mejor coordinada. Destaca que Microsoft cree en la divulgación coordinada de vulnerabilidades (CVD), una práctica en la que los investigadores y las empresas colaboran en las vulnerabilidades para minimizar el riesgo para los clientes.

En cuanto a los eventos recientes, Betz confirma que Microsoft le pidió específicamente a Google que trabaje con ellos y retenga los detalles hasta que se corrijan las soluciones durante Patch Tuesday. Google ignoró la solicitud.

Aunque el seguimiento se mantiene en el calendario anunciado por Google para la divulgación, la decisión se siente menos como principios y más como un "gotcha", con clientes que pueden sufrir como resultado.

Según Betz, las vulnerabilidades divulgadas públicamente experimentan ataques orquestados de ciberdelincuentes, un acto que apenas se ve cuando los problemas se revelan de forma privada a través de CVD y se remiendan antes de que la información se haga pública. Además, dice Betz, no todas las vulnerabilidades se igualan, lo que significa que la línea de tiempo dentro de la cual se resuelve un problema depende de su complejidad.

Su llamado a la colaboración es fuerte y claro, y sus argumentos son sólidos. El reflejo de que ningún software es perfecto porque está hecho por humanos simples que operan con sistemas complejos, es entrañable. Betz da en el clavo cuando dice:

Lo correcto para Google no siempre es correcto para los clientes. Instamos a Google a hacer que la protección de los clientes sea nuestro principal objetivo colectivo.

El otro punto de vista es que Google tiene una política establecida y no quiere ceder el paso a las excepciones. Este no es el tipo de inflexibilidad que esperaría de una compañía ultramoderna como Google. Además, publicar no solo la vulnerabilidad, sino también el código de explotación es irresponsable, dado que millones de usuarios podrían ser atacados por un ataque concertado.

Si esto sucede nuevamente, ¿qué puede hacer para proteger su sistema?

Ningún software estará a salvo de exploits de día cero. Puede aumentar su propia seguridad adoptando una seguridad de seguridad de sentido común. Esto es lo que recomienda Microsoft:

Alentamos a los clientes a mantener su software antivirus El mejor software de Windows El mejor software de Windows Windows está nadando en un mar de aplicaciones gratuitas. ¿En cuáles puede confiar y cuáles son los mejores? Si no está seguro o necesita resolver una tarea específica, consulte esta lista. Lea más actualizado, instale todas las Actualizaciones de seguridad disponibles 3 Razones por las que debe ejecutar los últimos parches y actualizaciones de seguridad de Windows 3 Razones por las que debe ejecutar los últimos parches y actualizaciones de seguridad de Windows El código que compone el sistema operativo Windows contiene seguridad agujeros de bucle, errores, incompatibilidades o elementos de software obsoletos. En resumen, Windows no es perfecto, todos lo sabemos. Los parches de seguridad y las actualizaciones corrigen las vulnerabilidades ... Lea más y habilite el firewall El mejor software de Windows El mejor software de Windows Windows está nadando en un mar de aplicaciones gratuitas. ¿En cuáles puede confiar y cuáles son los mejores? Si no está seguro o necesita resolver una tarea específica, consulte esta lista. Lea más en su computadora.

Nuestro veredicto: Google debería haber cooperado con Microsoft

Google se apegó a su fecha límite arbitraria, en lugar de ser flexible y actuar en el mejor interés de sus usuarios. Podrían haber ampliado el período de gracia para revelar las vulnerabilidades, especialmente después de que Microsoft comunicó que los parches estaban (casi) listos. Si el objetivo noble de Google es hacer que Internet sea más seguro, deben estar listos para cooperar con otras compañías.

Mientras tanto, Microsoft podría haber lanzado más recursos para desarrollar parches. 90 días es considerado como un marco de tiempo suficiente por algunos. Debido a la presión de Google, de hecho empujaron un parche un mes antes de lo estimado inicialmente. Casi parece que originalmente no priorizaron el tema de forma suficientemente original.

En general, si el proveedor de software indica que están trabajando en el problema, los investigadores como el equipo Project Zero de Google deben cooperar y extender los períodos de gracia. Mantener una vulnerabilidad de parches que se va a reparar pronto Usuarios de Windows Cuidado: Tienes un problema de seguridad grave Usuarios de Windows Cuidado: Tienes un problema serio de seguridad Leer Más El secreto parece ser más seguro que atraer la atención de los piratas informáticos. ¿No debería la seguridad del cliente ser la principal prioridad de una empresa?

¿Qué piensas? ¿Cuál hubiera sido una mejor solución o Google hizo lo correcto después de todo?

Créditos de las imágenes: Wizard Via Shutterstock, Hackeado por wk1003mike a través de Shutterstock, Red Rope por Mega Pixel a través de Shutterstock