La privacidad de Internet ha estado bajo ataque sostenido en los últimos años. Gracias a los esfuerzos heroicos de denunciantes como Edward Snowden y organizaciones como Wikileaks, todos somos más sabios y ahora podemos tomar precauciones para proteger nuestro derecho a la privacidad.

La lista de organizaciones y empresas que tienen acceso a sus datos o desean espiarlo sigue creciendo. Al despotricar sobre la NSA y otras agencias nacionales similares, Google continúa impregnando nuestras vidas y recolectando gran cantidad de datos personales con sus numerosos productos. Facebook también estuvo en las noticias últimamente por todas las razones equivocadas con sus espeluznantes experimentos psicológicos. ¿Cómo te sientes acerca de estar en el experimento de Psych de Facebook? [Consejos semanales de Facebook] ¿Cómo te sientes acerca de estar en el experimento de Psych de Facebook? [Consejos semanales de Facebook] Probablemente hayas escuchado sobre el último escándalo del mundo de Facebook: Facebook ha estado experimentando con usuarios y jugando con sus emociones. Sí, en serio. Lee mas .

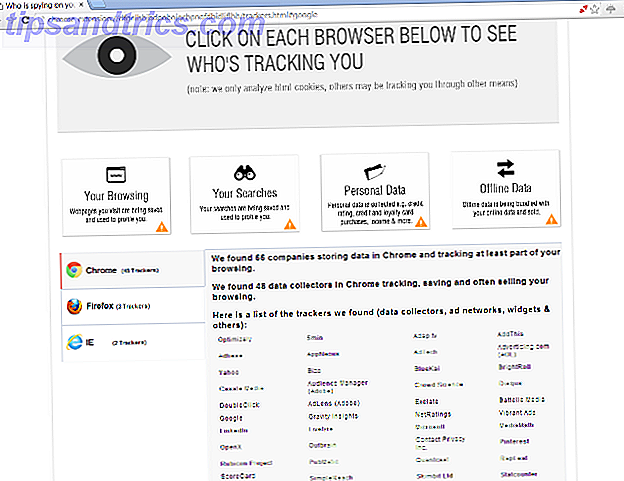

El navegador que usa es un factor clave para proteger su privacidad. Fuera de la caja, Google Chrome y Firefox ejecutan JavaScript y aceptan cookies, y mientras Internet Explorer bloquea las cookies de terceros, también ejecuta JavaScript. Por lo tanto, los navegadores más populares no hacen un buen trabajo para proteger su privacidad. Siempre puede usar la función de búsqueda privada que ahora viene con todos los navegadores principales, pero los anunciantes y las agencias gubernamentales aún podrían seguirlo.

Buscamos y creamos los siguientes tres navegadores diseñados para que su navegación sea lo más privada y segura posible.

El navegador Tor

En documentos filtrados por Wikileaks, la NSA ha descrito a Tor como " el rey del anonimato de Internet de alta latencia y de alta seguridad " sin " aspirantes al trono en espera ". Viniendo de la organización de espionaje preeminente del mundo, ¡eso es algo serio! Lógicamente, esta debería ser su primera parada cuando compre un navegador para proteger su privacidad.

Tor fue originalmente un proyecto del Laboratorio de Investigación Naval de los Estados Unidos que probablemente explica por qué está construido como una fortaleza. De hecho, Onion Routing, la tecnología predominante que usa Tor, fue patentada por la Marina de los EE. UU. En 1998. Hoy, Tor está dirigida por Tor Project, una organización sin fines de lucro dedicada a la investigación y la educación.

Tor protege la privacidad personal y la capacidad de realizar comunicaciones confidenciales. JavaScript y las cookies están desactivadas en Tor de forma predeterminada. El navegador dirige el tráfico de Internet a través de una red de voluntariado internacional gratuita que consta de más de 5.000 relés. Cada transmisión de mensaje está "envuelta" en varias capas de encriptación y cada capa es "desenvuelta" (descifrada) como una cebolla por un relevo en el circuito. Un nodo de recepción solo puede ver el último nodo intermedio y el receptor en el circuito. El nodo final descifra la capa más interna de encriptación y envía el mensaje a su destino final.

Tor está construido usando; una versión modificada de las extensiones Mozilla Firefox, NoScript y HTTPS Firefox, TorButton, TorLauncher y TorProxy. Se puede ejecutar desde medios extraíbles y está disponible para Mac OS X, Windows y Linux. Para obtener más información sobre el navegador Tor, lea nuestra Guía de usuario no oficial de Tor Really Private Browsing: Guía de usuario no oficial de Tor Really Private Browsing: Guía de usuario no oficial de Tor Tor que proporciona navegación y mensajes verdaderamente anónimos e imposibles de rastrear, así como acceso a la llamada "Web profunda". Tor no puede ser roto plausiblemente por ninguna organización en el planeta. Lee mas .

Épico

Si está acostumbrado a la interfaz de usuario de Google Chrome y no le preocupa el anonimato, Epic es el navegador para usted. Epic viene con la misma interfaz de usuario de Google Chrome que muchos de nosotros nos hemos enamorado.

En la página de descarga hay una lista de 11 filtraciones de privacidad que bloquea Epic. Fuera de la caja, bloquea los sitios que lo siguen y los anuncios. También ofrece un modo de exploración de privacidad predeterminado completo que no almacena cookies, caché, historial, autocompletado y cualquier otro dato personal que otros navegadores almacenen por defecto. Epic también elimina datos de sesión una vez que lo cierra. Las búsquedas en Internet se enrutan a través del proxy para evitar que se registre el historial de las búsquedas con su dirección IP.

Otra ventaja con el navegador Epic es que ofrece configuración de proxy con un clic a través de un ícono de enchufe en la barra de direcciones. Esto lo cambia a una dirección IP de EE. UU. Y, por lo tanto, le permite acceder al contenido que solo está disponible para el público de EE. UU., Como los videos de Hulu. También puede configurar una conexión de datos cifrados cuando está en una red Wi-Fi.

Epic también tiene una pequeña característica que le permite verificar qué servicio lo está rastreando en otros navegadores abiertos en su computadora. La función está disponible en una nueva ventana de pestañas.

Aunque Epic no es tan completo como Tor, considéralo una versión altamente mejorada del modo de incógnito de Chrome.

El navegador pirata

El navegador Pirate es una creación de los chicos detrás de The Pirate Bay (TPB), el directorio de torrents más visitado del mundo. Al igual que Tor, también se basa en una versión modificada de Firefox e incluye un cliente Vidalia Tor modificado y el complemento FoxyProxy Firefox.

El navegador fue construido originalmente para eludir la censura de Internet. Cómo evitar la censura de Internet Cómo evitar la censura de Internet Este artículo examina algunos de los métodos más comunes utilizados para filtrar el contenido, así como las tendencias emergentes. Lea más en los países donde TPB está bloqueado, pero también ofrece funciones de privacidad que no encontrará en otros navegadores, como la configuración adicional en la ventana Opciones, que le da la opción de indicar a los sitios si desea que se le realice un seguimiento, o simplemente ellos nada en absoluto. En Firefox, la única opción disponible es " Informar a los sitios web de los que no quiero ser rastreado ".

Una gran advertencia

Por el momento, Tor es el rey de la privacidad de Internet. Si realmente le apasiona su privacidad y desea una solución "completa", entonces Tor es el camino a seguir. Sin embargo, si su única preocupación es que los sitios web lo sigan y vendan sus datos, entonces podría elegir un navegador como Epic. Si simplemente desea eludir sitios web bloqueados y tiene algunas opciones de privacidad adicionales, además de las ofrecidas por su navegador normal y extensiones de privacidad, entonces el navegador pirata es lo suficientemente bueno.

Ahora, lamento llover en su desfile, pero ningún navegador puede ofrecer una privacidad de Internet del 100%. Incluso Tor no puede protegerte de ciertos tipos de vulnerabilidades. El mejor ejemplo de esto es el reciente derribo del FBI del sitio pornográfico infantil más grande que opera dentro de la red profunda de la red Tor. Esto se logró inyectando malware en los navegadores de los usuarios y voila, el FBI pudo obtener las direcciones IP de los miembros del sitio. La lección aquí es que cuando se trata de un gobierno que tiene un tiempo y recursos ilimitados y un gran compromiso, no tiene ninguna posibilidad, especialmente si su interés en la privacidad está motivado por la intención delictiva.

¿Cuál es su opinión sobre la privacidad en Internet? ¿Alguna vez ha usado alguno de estos navegadores y cómo funcionó para usted? Por favor háznoslo saber en los comentarios más abajo.

Crédito de la imagen: Electronic Frontier Foundation, Wikimedia Commons