El término DDoS silba cuando el ciberactivismo se agita en masa. Este tipo de ataques son noticia internacional por múltiples razones. Los problemas que impulsan esos ataques DDoS a menudo son controvertidos o altamente políticos. Dado que un gran número de usuarios regulares se ven afectados por los ataques, es un problema que juega con las personas.

El término DDoS silba cuando el ciberactivismo se agita en masa. Este tipo de ataques son noticia internacional por múltiples razones. Los problemas que impulsan esos ataques DDoS a menudo son controvertidos o altamente políticos. Dado que un gran número de usuarios regulares se ven afectados por los ataques, es un problema que juega con las personas.

Quizás lo más importante es que muchas personas no saben qué constituye un ataque DDoS. A pesar de su creciente frecuencia, mirando los titulares del periódico, los ataques DDoS pueden ser desde el vandalismo digital hasta el terrorismo cibernético en toda regla.

Entonces, ¿qué implica un ataque DDoS o de Negación Distribuida de Servicio? ¿Cómo funciona y cómo afecta el objetivo deseado y sus usuarios? Estas son preguntas importantes, y esto es en lo que nos vamos a enfocar en esta instancia de MakeUseOf Explains .

Negación de servicio

Antes de abordar el problema de los ataques DDoS o de Denegación distribuida de servicios, veamos el grupo más amplio de problemas de denegación de servicio (DoS).

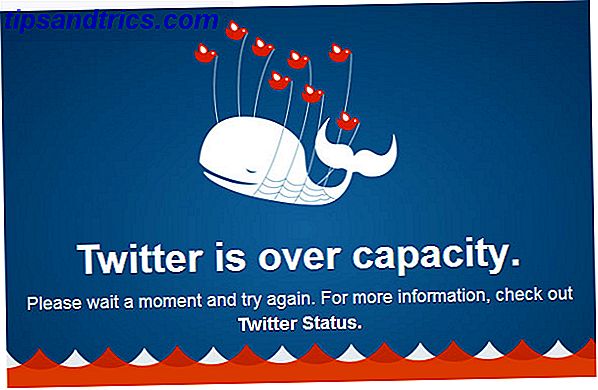

La denegación de servicio es un problema amplio. En pocas palabras, un sitio web experimenta problemas de DoS cuando ya no puede atender a sus usuarios habituales. Cuando demasiadas personas acuden a Twitter, aparece Fail Whale, lo que indica que el sitio web ha alcanzado y ha superado la capacidad máxima. En esencia, Twitter experimenta DoS.

La mayoría de las veces, estos problemas son instigados sin intención maliciosa. Un sitio web grande se vincula a un sitio web pequeño, que no está diseñado para el mismo nivel de tráfico.

Un ataque de denegación de servicio, entonces, indica una intención maliciosa. El atacante gasta esfuerzos tratando de provocar problemas de DoS. Las técnicas utilizadas aquí varían enormemente: un ataque DoS se refiere al resultado previsto del ataque, no a la forma en que se ejecuta. En general, al acaparar los recursos del sistema, puede hacer que el sistema no esté disponible para sus usuarios habituales y, en última instancia, incluso bloquear el sistema y eliminarlo por completo.

Ataques Distribuidos (DDoS)

La diferencia entre la Denegación de servicio distribuida (DDoS) y los ataques DoS regulares es el alcance del ataque. Cuando un DoS se lleva a cabo por un solo atacante utilizando un solo sistema, se lleva a cabo un ataque distribuido a través de múltiples sistemas de ataque.

Agentes que participan voluntariamente

A veces se unen múltiples atacantes, cada uno participando voluntariamente en el ataque. El software que se usa para los sistemas de prueba de estrés o el software específicamente diseñado para destruir los estragos se instala en cada sistema. Para que el ataque funcione, debe coordinarse. Coordinados a través de salas de chat de IRC, foros o incluso feeds de Twitter, los atacantes se lanzan en masa contra un solo objetivo, tratando de inundarlo con actividad para interrumpir el uso o bloquear el sistema.

Cuando PayPal, Visa y MasterCard comenzaron a boicotear WikiLeaks a fines de 2010, los partidarios de WikiLeaks realizaron un DDoS coordinado, eliminando temporalmente la página principal de varios sitios web. Ataques similares se han dirigido a otros bancos e incluso agencias de seguridad nacional.

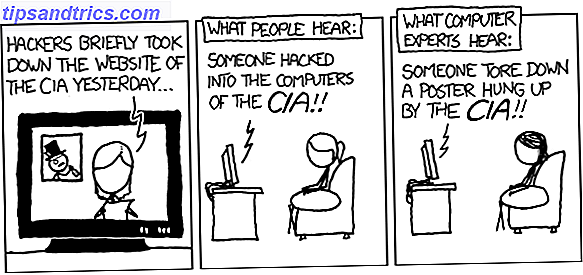

Lo que es importante recordar aquí es que el escaparate del sitio web se inunde y se cuelga, mientras que las redes internas del banco y de las agencias de seguridad generalmente no se tocan, como se explica en XKCD comic 932, que se muestra arriba.

Zombie Systems o botnets

Un ataque de Denegación de Servicio Distribuido requiere múltiples sistemas de ataque. Por lo general, no requiere múltiples atacantes. A menudo, los ataques a gran escala no se llevan a cabo a través de la propia computadora del atacante, sino a través de una gran cantidad de sistemas zombies infectados. Los atacantes pueden abusar de una vulnerabilidad de día cero ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] Lea más y use un gusano o un caballo de Troya. ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] ¿Qué es una vulnerabilidad de día cero? [MakeUseOf Explains] Lea más para obtener control sobre una gran cantidad de sistemas comprometidos. El atacante luego usa estos sistemas infectados para montar un ataque contra su objetivo. Los sistemas infectados utilizados de esta manera a menudo se llaman bots o sistemas zombies . Una colección de bots se llama botnet .

Aunque el sitio web objetivo del ataque DDoS generalmente se presenta como la única víctima, los usuarios con sistemas infectados que forman parte de la botnet se ven afectados de forma similar. No solo se utilizan sus computadoras en ataques ilícitos, los recursos de su computadora y de la conexión a Internet son consumidos por la botnet.

Tipos de ataque

Como se mencionó anteriormente, un ataque DDoS solo establece la intención del ataque: robar un sistema de sus recursos y hacerlo incapaz de realizar su servicio previsto. Hay varias formas de lograr este objetivo. El atacante puede acaparar los recursos del sistema, o incluso empujar el sistema al límite y hacerlo colapsar. En casos severos, un ataque de Denegación Permanente de Servicio (PDoS), también conocido como marcado intermitente, causa tantos estragos en su objetivo que los componentes de hardware deben ser completamente reemplazados antes de poder reanudar el funcionamiento normal.

Echaremos un vistazo a dos métodos de ataque importantes. Esta lista no es exhaustiva. Se puede encontrar una lista más grande en el artículo DoS de Wikipedia.

Inundación ICMP

El ICMP (o el Protocolo de mensajes de control de Internet, pero eso es menos importante) es una parte integral del Protocolo de Internet. Un ataque de inundación ICMP se lleva a cabo bombardeando una red con paquetes de red, usando recursos y bloqueándolo. Un tipo de ataque es un Ping Flood, un simple ataque DoS donde el atacante efectivamente abruma a su objetivo con paquetes 'ping'. La idea aquí es que el ancho de banda del atacante es más grande que el del objetivo.

Un ataque Smurf es una forma más inteligente de inundación ICMP. Algunas redes permiten a los clientes de la red transmitir mensajes a todos los demás clientes enviándolas a una única dirección de difusión. Un ataque Smurf se dirige a esta dirección de difusión y hace que sus paquetes se vean como si provinieran del objetivo. El objetivo transmite estos paquetes a todos los clientes de la red, sirviendo efectivamente como un amplificador para el ataque.

(S) inundación SYN

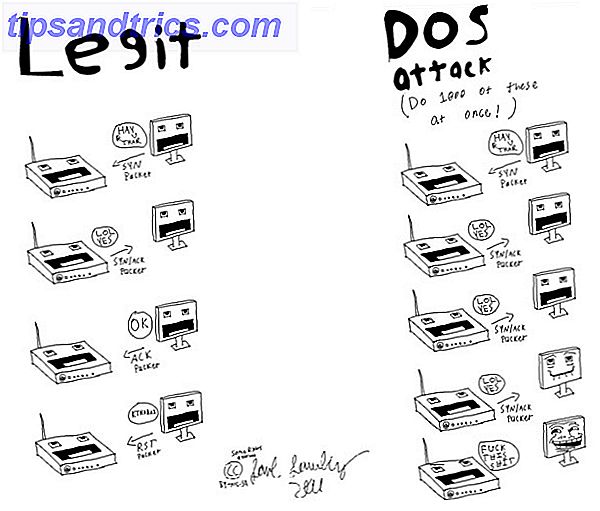

A (S) SYN Flood se basa en los principios operativos esenciales de la comunicación de red. Durante las operaciones normales, un cliente inicia la comunicación enviando al servidor un paquete TCP / SYN, básicamente diciéndole al servidor que desea comunicarse. El servidor, al recibir el paquete, crea una conexión para comunicarse con el cliente y envía un acuse de recibo y una referencia al canal de comunicación.

El cliente reenvía un acuse de recibo y comienza su comunicación con el servidor. Sin embargo, si el cliente no responde con ese segundo acuse de recibo, el servidor asume que no llegó correctamente (como ocurre con bastante frecuencia) y lo reenvía.

A (S) SYN Flood abusa de esta mecánica al enviar un sinnúmero de paquetes TCP / SYN (cada uno con un origen diferente, falso especificado). Cada paquete solicita al servidor que cree una conexión y continúe enviando acuses de recibo. En poco tiempo, el servidor ha agotado sus propios recursos con conexiones medio abiertas. Este principio se ilustra en el cómic anterior, dibujado y publicado por Redditor verisimilarity.

Como se explicó anteriormente, los ataques DDoS son variados pero tienen un propósito singular: (temporalmente) evitar que los usuarios auténticos usen el sistema objetivo. ¿Esto está de acuerdo con tus ideas iniciales sobre los ataques DDoS? Infórmenos en la sección para comentarios.

Crédito de la imagen: Shutterstock

![Adquiera una cámara sin espejo por un precio increíble o obtenga un Nexus 5 por menos y más [Ofertas tecnológicas]](https://www.tipsandtrics.com/img/internet/615/nab-mirrorless-camera.png)

![Un mundo sin Internet [INFOGRAFÍA]](https://www.tipsandtrics.com/img/internet/926/world-without-internet.jpg)