La Galería de Rogues en la web tiene un lugar especial reservado para los piratas informáticos. En la cima. Muy por delante de trolls y piratas.

Los hackers también han sido idealizados a lo largo de los años por los magnates de los medios y las películas. Un "Gary McKinnon" puede no ser un nombre conocido como "Lisbeth Salander", pero su grupo colectivo ha alimentado nuestra cultura pop. El nombre anterior es real, el último es pura ficción.

Pero el hackeo es una opción de carrera legítima Trabajos tecnológicos del futuro: qué estudiar si quieres un trabajo fresco mañana Trabajos tecnológicos del futuro: qué estudiar si quieres un trabajo genial mañana Si eres un estudiante y buscas aterrizar un un buen trabajo tecnológico del futuro, comprender la dirección de la tecnología lo ayudará a posicionarse para tener éxito, y descubrirá qué estudiar para obtener ... Lea más ahora. Es una teja en la puerta de un experto en cyber. Algunos de ellos incluso podrían leer: Ethical Hacker at Work.

Si desea aprender hacking ético, entonces sepa que hay muchos problemas que esperan ser resueltos. Muchas vidas esperando ser protegidas. Como dijo John Mariotti, el lanzador de béisbol dijo:

"Nos preocupamos durante décadas sobre las armas de destrucción masiva: armas de destrucción masiva. Ahora es el momento de preocuparse por un nuevo tipo de armas de destrucción masiva: armas de interrupción masiva ".

Prueba de futuro con una carrera en seguridad de la información. Gracias a la iniciación gradual con estos cinco cursos en línea en Udemy, puede estar a la vanguardia de la seguridad de Internet.

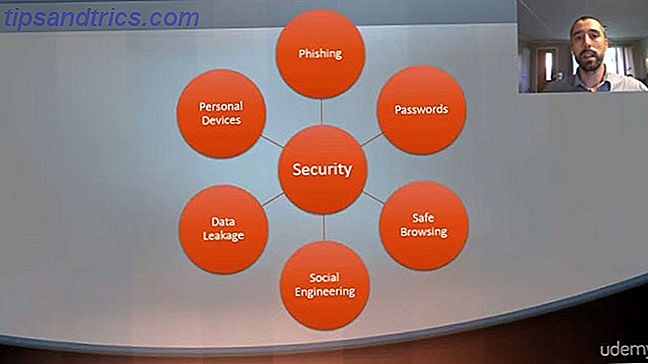

Entrenamiento de conciencia de seguridad

Key Takeaway: una introducción básica a la seguridad en línea.

Estoy asumiendo que este es su primer contacto con un tema de seguridad. Por lo tanto, no hay mejor manera de comenzar que hacer una auto-auditoría en su propia vida en línea. Amenazas de Internet como virus, troyanos, registradores de pulsaciones y la estafa de phishing quemándose. Cómo los estafadores usan correos electrónicos de phishing para los estudiantes de destino. Cómo los estafadores usan correos electrónicos de phishing para los estudiantes objetivo va en aumento y muchos caen en estas trampas. Esto es lo que necesita saber y lo que debe hacer para evitarlos. Leer más objetivo para el usuario promedio.

Este es un curso de seguridad básico y no debería abrumarte demasiado. Aprenderá consejos de sentido común para mantenerse seguro en línea e información común sobre ataques de phishing, filtración de datos, ingeniería social, prácticas de navegación segura. También lo ayudará a meter el dedo en el agua y ver si la idea de seguridad le interesa. Un mayor avance en la piratería ética o la ciberseguridad podría ser el próximo salto.

El curso completo de seguridad cibernética: ¡Hackers expuestos!

Key Takeaway: aprende las habilidades prácticas necesarias para vencer las amenazas en línea.

La ciberseguridad es un agujero de conejo. Debes ser ágil ya que el paisaje muta a tu alrededor. El mundo está aterrorizado de amenazas inminentes de los ciberdelincuentes ¿Por qué está cayendo la confianza de la seguridad cibernética mundial? ¿Por qué está bajando la confianza de la seguridad cibernética mundial? ¿Confías en la seguridad cibernética en todas sus manifestaciones? ¿Ha habido un declive general en la confianza global de seguridad cibernética? Y si es así, ¿cómo puede recuperarse esa confianza? Lee mas . Por lo tanto, debe trabajar con los mismos conjuntos de habilidades que hacen para detenerlos en sus pistas.

Tienes que ser un especialista multiplataforma y dominar los caminos ocultos de Darknet. Y vuelva a familiarizarse con los métodos de ingeniería social como phishing, SMShing, vishing y robo de identidad.

Este es el Volumen 1 de 4 del curso completo. Los cuatro volúmenes le brindarán una plataforma sólida para convertirse en un especialista en ciberseguridad. Suena mucho. Pero incluso si te vas, te irás con una mayor conciencia de cómo protegerte en línea. En los próximos días, podría ser una lección invaluable.

Aprende hacking ético desde cero

Key Takeaway: Aprenda los pormenores de las pruebas de penetración.

Puedes ser un hacker pero trabajar para los buenos. Su misión si elige tomarla será duplicar las acciones de los piratas informáticos malintencionados y descubrir todas las lagunas de seguridad en el sistema. Los especialistas en ciberseguridad usan sombreros de diferentes colores. Se te llamará "pirata informático de sombrero blanco" y conservarás tu honor.

No se preocupe, la piratería ética es una carrera legal ¿Puede ganarse la vida con el pirateo ético? ¿Puedes vivir del hacking ético? Ser etiquetado como "hacker" generalmente viene con muchas connotaciones negativas. Si te llamas pirata informático, la gente a menudo te percibirá como alguien que causa travesuras solo para reír. Pero hay una diferencia ... Leer más que incluso la NSA ama.

Este curso superventas tiene 55, 000 estudiantes en sus listas. Si participas, las próximas 13 horas te guiarán por los pormenores de las técnicas de pirateo, como las pruebas de penetración. Esa es la primera lanza a través de dispositivos digitales y sitios web.

Los estudiantes han revisado bien este curso. Este curso se actualizó recientemente, por lo que puede esperar que las tecnologías estén actualizadas.

El Curso completo de Hacking Ético: ¡Principiante a Avanzado!

Key Takeaway: Aprenda hacking ético en Kali Linux.

Kali Linux es la plataforma preferida para análisis forense digital. La distribución especializada basada en Linux Los mejores sistemas operativos Linux Los mejores sistemas operativos Linux Existen distribuciones Linux disponibles para cada propósito, lo que hace que elegir una sea difícil. Aquí hay una lista de los mejores sistemas operativos Linux para ayudar. Read More viene armado con más de 600 programas preinstalados de prueba de penetración y herramientas de soporte. Por ejemplo, puede configurar un entorno virtual para probar y orientar un ataque.

En resumen, te ayudará a diseñar tu entorno de piratería. Este curso, debería ayudarte a comenzar pequeño. Primero se beneficiará de algún conocimiento previo del entorno Linux.

Recuerda que Kali Linux es solo una caja de herramientas. Las herramientas están todas dentro y también podrás aprender una por una. El instructor dice que puede comenzar este curso con cualquier nivel de conocimiento. El curso es de primera categoría y, aunque la lengua materna del instructor no es el inglés, no tendrá problemas para seguir su acento.

Introducción a Python para la piratería ética

Key Takeaway: aprende los conceptos básicos de Python y cómo usar Python para el pirateo ético.

Por qué Python? Dos razones: Python es un lenguaje extremadamente diestro. 5 Razones por las que la programación de Python no es inútil. 5 Razones por las que la programación de Python no es inútil. Python: o le encanta o lo odia. Incluso puedes balancearte de un extremo a otro como un péndulo. De todos modos, Python es un lenguaje difícil de ser ambivalente. Lea más y tiene una sintaxis simple. El lenguaje orientado a objetos es multiplataforma en las principales plataformas. Puede escribir un script mínimo y ejecutarlo sin compilarlo primero. Es decir, despliegue y prueba rápidos en lenguaje técnico. Además, con un poco de dominio sobre Python, puedes construir tus propias herramientas. En resumen, es el lenguaje de un hacker.

Este es un breve curso introductorio sobre Python adaptado para hackers éticos. Puede revisar los conceptos en tres horas y luego profundizar en Python con los otros cursos disponibles en Udemy. El objetivo final es construir su propio escáner de red Nmap y su propio cracker de contraseña de fuerza bruta para realizar hacking ético.

El instructor establece una advertencia desde el principio:

Este curso es estrictamente solo para uso informativo. Las lecciones del curso se han diseñado dentro de una red cerrada. Ninguna de estas técnicas debe usarse en redes públicas, ya que si usted es atrapado se producen serias consecuencias.

Con Power Comes Responsibility

La advertencia anterior entra en vigencia en el momento en que comienzas a pensar en ser un hacker ético. Los cinco cursos anteriores son solo la primera iniciación en la lucha interminable por la seguridad de la información. Su mejor juego es no hackear la cuenta de alguien, sino conseguir un trabajo en la industria de la seguridad de la información. 10 Mejores herramientas y recursos para investigar sobre seguridad de la información 10 Mejores herramientas y recursos para investigar sobre seguridad de la información Cambiar de carrera nunca es fácil, así que hemos compilado un lista práctica de recursos para ayudarlo a encontrar y ganar el rol de seguridad de la información que ha estado persiguiendo. Lee más y actúa como escudo contra las fuerzas oscuras.

¿Tienes la mentalidad de pirata informático? ¿Qué le interesa sobre el pirateo ético?

Crédito de la imagen: por napocskavia Shutterstock.com