¿Tiene máquinas en su red interna a las que necesita acceder desde el mundo exterior? El uso de un host de bastión como guardián de su red puede ser la solución.

¿Qué es un host de bastión?

Bastión se traduce literalmente en un lugar fortificado. En términos informáticos, es una máquina en su red que puede ser el guardián de las conexiones entrantes y salientes.

Puede configurar su host bastión como la única máquina para aceptar conexiones entrantes de Internet. Luego, a su vez, configure todas las demás máquinas de su red para que solo reciban conexiones entrantes de su host bastión. ¿Qué beneficios tiene esto?

Por encima de todo, seguridad. El host de baluarte, como su nombre lo indica, puede tener una seguridad muy estrecha. Será la primera línea de defensa contra cualquier intruso y garantizará que el resto de sus máquinas esté protegido.

También hace que otras partes de la configuración de su red sean un poco más fáciles. En lugar de reenviar puertos al nivel del enrutador, solo necesita reenviar un puerto entrante a su host de bastión. Desde allí, puede extenderse a otras máquinas a las que necesita acceso en su red privada. No temas, esto se tratará en la siguiente sección.

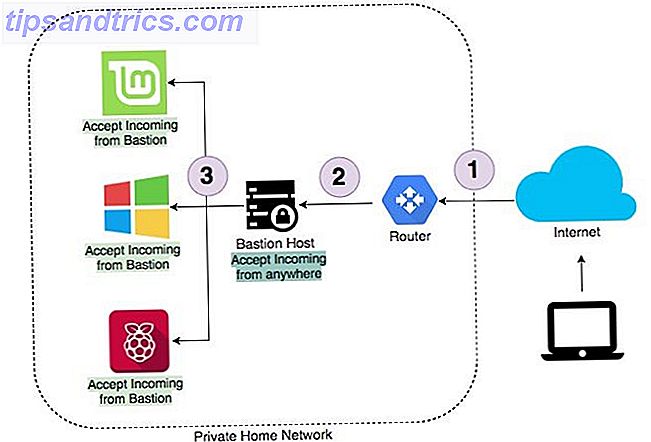

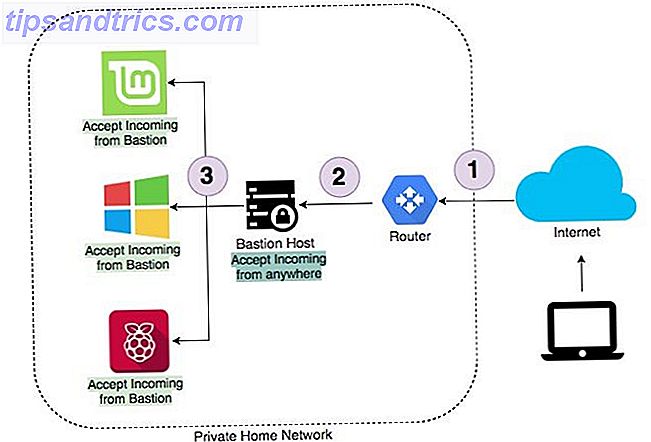

El diagrama

Este es un ejemplo de una configuración de red típica. Si necesita acceder a su red doméstica desde el exterior, ingresará a través de Internet. Su enrutador luego reenviará esa conexión a su host bastión. Una vez conectado al host de su bastión, podrá acceder a cualquier otra máquina en su red. Igualmente, no habrá acceso a máquinas que no sean el host bastión directamente desde Internet.

Suficiente dilatación, es hora de usar bastión.

1. DNS dinámico

El más astuto entre ustedes puede haberse preguntado cómo acceder al enrutador de su hogar a través de Internet. La mayoría de los proveedores de servicios de Internet (ISP) le asignan una dirección IP temporal, que cambia cada cierto tiempo. Los ISP tienden a cobrar más si quiere una dirección IP estática. La buena noticia es que los enrutadores modernos tienden a tener DNS dinámico horneado en sus configuraciones.

DNS dinámico actualiza su nombre de host con su nueva dirección IP en intervalos establecidos, lo que garantiza que siempre pueda acceder a su red doméstica. Hay muchos proveedores que ofrecen dicho servicio, uno de los cuales es No-IP que incluso tiene un nivel gratuito. Tenga en cuenta que el nivel gratuito requerirá que confirme su nombre de host una vez cada 30 días. Es solo un proceso de 10 segundos, que recuerdan hacer de todos modos.

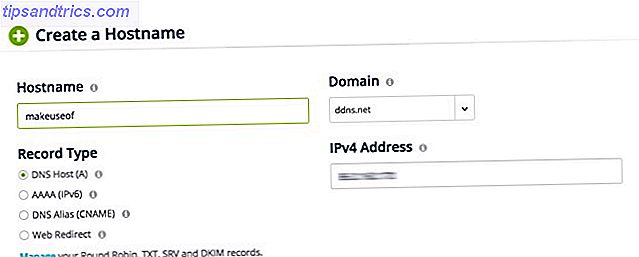

Después de que se haya registrado, simplemente cree un nombre de host. Su nombre de host tendrá que ser único, y eso es todo. Si posee un enrutador Netgear, ofrecen un DNS dinámico gratuito que no requerirá una confirmación mensual.

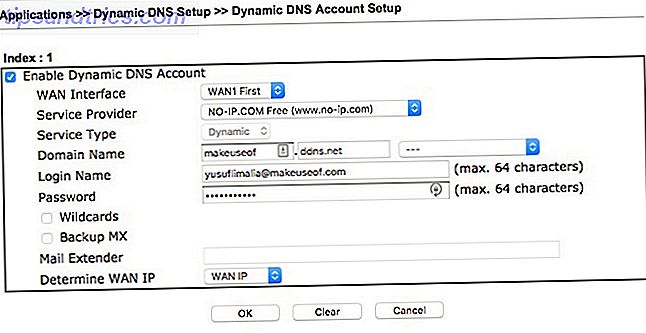

Ahora inicie sesión en su enrutador y busque la configuración DNS dinámica. Esto diferirá de enrutador a enrutador, pero si no lo encuentra al acecho en configuraciones avanzadas, consulte el manual de usuario de su fabricante. Las cuatro configuraciones que generalmente debe ingresar serán:

- El proveedor

- Nombre de dominio (el nombre de host que acaba de crear)

- Nombre de inicio de sesión (la dirección de correo electrónico utilizada para crear su DNS dinámico)

- Contraseña

Si su enrutador no tiene una configuración DNS dinámica, No-IP proporciona un software que puede instalar en su máquina local para lograr el mismo resultado. Esta máquina deberá estar en línea para mantener el DNS dinámico actualizado.

2. Reenvío de puerto o redirección

El enrutador ahora necesita saber dónde reenviar la conexión entrante. Lo hace en función del número de puerto que está en la conexión entrante. Una buena práctica aquí es no usar el puerto SSH predeterminado, que es 22, para el puerto público.

La razón por la que no se usa el puerto predeterminado es porque los hackers tienen rastreadores de puertos dedicados. Estas herramientas buscan constantemente puertos bien conocidos que pueden estar abiertos en su red. Una vez que descubren que su enrutador acepta conexiones en un puerto predeterminado, comienzan a enviar solicitudes de conexión con nombres de usuario y contraseñas comunes.

Si bien la elección de un puerto aleatorio no detendrá por completo los rastreadores malignos, reducirá drásticamente la cantidad de solicitudes que llegarán a su enrutador. Si su enrutador solo puede reenviar el mismo puerto, eso no es un problema, ya que debe configurar su host de baluarte para usar la autenticación de par de claves SSH y no nombres de usuario y contraseñas.

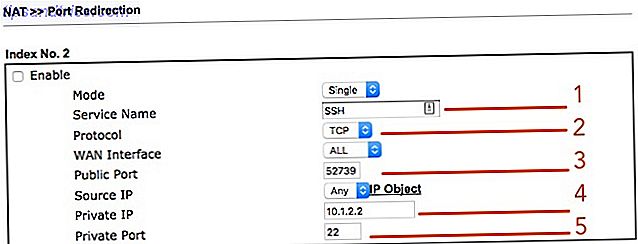

La configuración de un enrutador debería ser similar a esto:

- El nombre del servicio que puede ser SSH

- Protocolo (debe establecerse en TCP)

- Puerto público (debe ser un puerto alto que no sea 22, use 52739)

- IP privada (la IP de su host bastión)

- Puerto privado (el puerto SSH predeterminado, que es 22)

El bastión

Lo único que su bastión necesitará es SSH. Si esto no fue seleccionado en el momento de la instalación, simplemente escriba:

sudo apt install OpenSSH-client sudo apt install OpenSSH-server Una vez que SSH está instalado, asegúrese de configurar su servidor SSH para autenticarse con claves en lugar de contraseñas. Cómo autenticar a través de SSH con claves en lugar de contraseñas Cómo autenticar a través de SSH con claves en lugar de contraseñas SSH es una excelente forma de obtener acceso remoto a su computadora. Cuando abre los puertos en su enrutador (puerto 22 para ser exactos), no solo puede acceder a su servidor SSH desde ... Lea más. Asegúrese de que la IP del host de su bastión sea la misma que la establecida en la regla de reenvío de puertos anterior.

Podemos ejecutar una prueba rápida para asegurarnos de que todo esté funcionando. Para simular estar fuera de la red de su hogar, puede usar su dispositivo inteligente como punto de acceso Control de puntos de acceso: Use su Android como control de enrutador inalámbrico. Use su dispositivo Android como enrutador inalámbrico. Usar su dispositivo Android como punto de acceso es una excelente manera de compartir sus datos móviles con sus otros dispositivos, como una computadora portátil o una tableta, ¡y es muy fácil! Lea más mientras está en datos móviles. Abra una terminal y escriba, reemplazando con el nombre de usuario de una cuenta en su servidor de bastión y con la configuración de la dirección en el paso A anterior:

ssh -p 52739 @ Si todo estaba configurado correctamente, ahora debería ver la ventana de terminal de su host bastión.

3. Túnel

Puedes tunear casi cualquier cosa a través de SSH (dentro de lo razonable). Por ejemplo, si desea obtener acceso a un recurso compartido SMB en su red doméstica desde Internet, conéctese a su host de bastión y abra un túnel al recurso compartido SMB. Logre este hechizo simplemente ejecutando este comando:

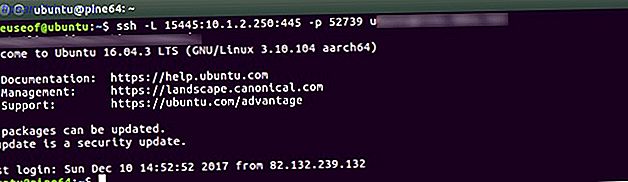

ssh -L 15445::445 -p 52739 @ Un comando real sería algo así como:

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected] Desbloquear este comando es fácil. Esto se conecta a la cuenta en su servidor a través del puerto SSH externo 52739 de su enrutador. Cualquier tráfico local enviado al puerto 15445 (un puerto arbitrario) se enviará a través del túnel, luego se enviará a la máquina con la IP de 10.1.2.250 y la SMB puerto 445.

Si quieres ser realmente inteligente, podemos aliar todo el comando escribiendo:

alias sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]' Ahora todo lo que tienes que escribir es terminal en sss, y Bob es tu tío.

Una vez que se establece la conexión, puede acceder a su recurso compartido SMB con la dirección:

smb://localhost:15445

Esto significa que podrá explorar ese recurso compartido local desde Internet como si estuviera en la red local. Como se mencionó, puedes hacer un túnel hacia cualquier cosa con SSH. Incluso las máquinas con Windows que tienen el escritorio remoto habilitado se pueden acceder a través de un túnel SSH Cómo tunelizar el tráfico web con SSH Secure Shell Cómo tunelizar el tráfico web con SSH Secure Shell Leer más.

Resumen

Este artículo cubrió mucho más que solo un host bastión, y has hecho bien en llegar tan lejos. Tener un bastión host significará que los otros dispositivos que tienen servicios que están expuestos estarán protegidos. También asegura que puede acceder a estos recursos desde cualquier parte del mundo. Asegúrese de celebrar con café, chocolate o ambos. Los pasos básicos que hemos cubierto fueron:

- Configurar DNS dinámico

- Reenviar un puerto externo a un puerto interno

- Crear un túnel para acceder a un recurso local

¿Necesita acceder a los recursos locales de internet? ¿Usas actualmente una VPN para lograr esto? ¿Has usado túneles SSH antes?

Crédito de la imagen: TopVectors / Depositphotos