Si vives en una sociedad libre y democrática, la idea de que alguien pueda controlar tus opciones de navegación probablemente sea bastante inquietante. Los empleadores que bloquean Facebook durante el horario laboral pueden ser aceptables. Sin embargo, lo que una sociedad libre debería oponerse por completo es la censura basada en el código moral, la creencia religiosa o la ideología política de otra persona.

Independientemente de quién haga la censura, los métodos utilizados son más o menos lo mismo. Este artículo examina algunos de los métodos más comunes utilizados para filtrar el contenido, así como las tendencias emergentes. En cada caso, he proporcionado una solución o una solución práctica.

El estado actual de la censura en Internet

Internet está siendo censurado en varios países del mundo. Más de mil millones de personas, el 20 por ciento de la población mundial, se ven afectadas. Debido a su gran población de usuarios de Internet (más de 500 millones), China es el culpable más conocido, pero ciertamente no el peor. Nuestra Guía de Liberación de la Información de Jim Rion contiene información útil sobre la censura global en Internet. Evitar la censura: cómo los sitios web bloqueados permanecen en línea y accesibles. Explicación de cómo evitar sitios censados. Explicación de MakeUseOf. Hemos escuchado mucho sobre el bloqueo de sitios web recientemente, particularmente con organizaciones contra la piratería que obligan a los proveedores de servicios de Internet a bloquear el acceso a The Pirate Bay en el Reino Unido y en otros lugares. Sin embargo, cuando el proveedor de servicios de Internet del Reino Unido BT ... Lea más y enumera los siguientes países como los peores violadores:

- Corea del Norte

- China

- Corrí

- Arabia Saudita

Otros países no bien conocidos por la censura de Internet incluyen Bahrein, Bielorrusia, Birmania, Cuba, Siria, Uzbekistán, Turkmenistán y Vietnam.

La censura de Internet no se limita a los regímenes opresivos. Por ejemplo, es una práctica común que las instituciones educativas de todo el mundo implementen el filtrado de contenido considerado objetable. Las empresas y las instituciones también hacen lo mismo. Muchos puntos de acceso WiFi públicos bloquean la pornografía o material basado en el odio y la violencia. Tal vez también haya utilizado puntos de acceso WiFi públicos en los que el acceso a los sitios de medios de transmisión se haya bloqueado y las descargas de archivos hayan sido restringidas. Claramente, Internet no es gratis.

Los métodos utilizados para la censura de Internet

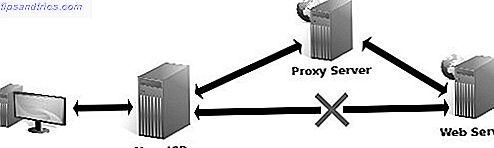

Bloqueo de IP

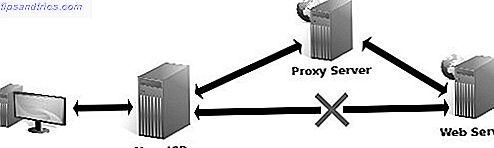

Este es el método más básico utilizado para filtrar contenido. Implica bloquear la dirección IP del sitio web objetivo. Desafortunadamente, todos los sitios web que comparten la misma dirección IP, que generalmente es el caso en un servidor de alojamiento compartido, también están bloqueados. Este fue el método utilizado por los ISP en el Reino Unido para bloquear The Pirate Bay siguiendo una orden judicial en abril de 2012. Solución alternativa : todo lo que necesita es un proxy con acceso al sitio bloqueado. Hay numerosos proxies gratuitos en línea. Este artículo de Guy McDowell enumera cuatro sitios que le brindan una lista de proxy actualizada y gratuita. 4 Sitios que le brindan una lista de proxy actualizada actualizada. 4 sitios que le brindan una lista de proxy actualizada y gratuita Lea más. El servidor proxy busca el sitio web para usted y lo muestra en su navegador. Su ISP solo ve la dirección IP del proxy y no el sitio web bloqueado. Los sitios web bloqueados también pueden superar este método de censura al agregar una nueva dirección IP e informar a los usuarios al respecto. Los usuarios pueden acceder al sitio sin ningún problema.

Filtrado y redireccionamiento de DNS

Este es un método de filtrado mucho más sofisticado donde el Servidor de nombres de dominio (DNS) DNS es solo un proxy - Use una VPN para acceder a la región DNS bloqueado es solo un proxy - Use una VPN para acceder a la zona Video bloqueado Por razones de derechos de autor, ciertos medios las empresas solo permiten ver su contenido en ciertas áreas geográficas. En lenguaje sencillo, lo que esto significa es que son malos quienes chupan. Y qué hace Internet ... Read More no resuelve el dominio correcto o devuelve una dirección IP incorrecta. Los ISP en muchos países usan este método para bloquear sitios ilegales, por ejemplo, Dinamarca y Noruega usan el filtrado de DNS para bloquear sitios web de pornografía infantil. China e Irán también han utilizado este método en numerosas ocasiones en el pasado para bloquear el acceso a sitios legítimos. Lea el artículo de Danny sobre cómo cambiar su DNS Cómo cambiar sus servidores DNS y mejorar la seguridad de Internet Cómo cambiar sus servidores DNS y mejorar la seguridad de Internet Imagine esto: se despierta una hermosa mañana, se sirve una taza de café y luego se sienta en su computadora para comenzar con su trabajo del día. Antes de obtener realmente ... Leer más para obtener más información en profundidad.

Solución : una forma de eludir esto es encontrar un DNS que resuelva el nombre de dominio correctamente, por ejemplo, OpenDNS o Google Public DNS. Para cambiar su DNS de su ISP a OpenDNS o DNS público de Google, debe configurarlo en su sistema operativo o dispositivo. Ambos tienen excelentes tutoriales para todos los tipos de sistemas operativos. También puede escribir la dirección IP numérica en su barra de URL en lugar del nombre de dominio real, aunque esto es menos efectivo, especialmente cuando los sitios comparten direcciones IP.

Filtrado de URL

Con el filtrado de URL, la URL solicitada se analiza en busca de palabras clave específicas, independientemente del nombre de dominio real escrito en la URL. Muchos software y filtros populares de control de contenido usan este método. Los usuarios típicos incluyen instituciones educativas, empresas privadas y oficinas gubernamentales.

Solución alternativa : un método altamente técnico para eludir esto es usar caracteres de escape en la URL. Sin embargo, es mucho más simple usar protocolos encriptados como un servicio de red privada virtual (VPN) o Tor. Una vez que los datos están encriptados, el filtro no puede escanear la URL y, por lo tanto, puede acceder a cualquier sitio web.

Filtrado de paquetes

Este método también se conoce como filtrado de paquetes estáticos. Es una técnica de firewall utilizada para controlar el acceso a la red. Los paquetes de datos entrantes y salientes son monitoreados y detenidos o permitidos a través de reglas predeterminadas tales como direcciones IP de origen y destino, palabras clave y puertos. Cuando se utiliza en la censura de Internet, el ISP finaliza las transmisiones de paquetes TCP cuando se detectan palabras clave específicas.

Solución alternativa : una vez más, los servicios de VPN y Tor son las mejores formas de evitar el filtrado de paquetes. Los paquetes enviados a través de VPN y Tor contienen dos encabezados de IP. Los cortafuegos solo pueden aplicar las reglas de filtrado al encabezado externo, pero no al encabezado interno cuando estos paquetes de datos se transmiten.

Ataque de hombre en el medio (MITM)

Solo he oído hablar de este método utilizado por algunos de los regímenes que mencioné anteriormente. Es un método de piratería común, pero en enero de 2010, las autoridades chinas utilizaron con éxito un ataque MITM para interceptar y rastrear el tráfico a Github.com. Como su nombre lo indica, un ataque MITM se basa en la suplantación, donde el espía hace conexiones independientes con las víctimas y les hace creer que se están comunicando entre sí.

Solución alternativa : la mejor defensa contra los ataques MITM es utilizar conexiones de red cifradas, como HTTPS (¿Qué es HTTPS? ¿Qué es HTTPS? ¿Cómo habilitar las conexiones seguras por defecto? ¿Qué es HTTPS? ¿Cómo habilitar las conexiones seguras por defecto? a lo largo y ancho y han llegado a la vanguardia de la mente de la mayoría de las personas. Los términos como antivirus o firewall ya no son un vocabulario extraño y no solo son entendidos, sino también utilizados por ... ¿Más información?) y VPN. HTTPS utiliza capacidades SSL en su navegador para ocultar el tráfico de su red de las miradas indiscretas. Existen extensiones de Chrome y Firefox conocidas como HTTPS Everywhere, que cifra su comunicación en la mayoría de los sitios importantes. Cuando navegue en HTTPS, siempre tome nota de las advertencias del navegador que indiquen que no se confía en el certificado de un sitio web. Esto podría indicar un posible ataque MITM. La tecnología VPN y Tor también usa SSL, lo que obliga al atacante a obtener la clave utilizada para encriptar el tráfico.

Restablecimientos de conexión TCP / Restablecimientos TCP forjados

En este método, cuando una conexión TCP está bloqueada por un filtro existente, todos los intentos de conexión subsiguientes también se bloquean. También es posible bloquear a otros usuarios o sitios web si el tráfico de red se enruta a través de la ubicación del bloque. Los reiniciadores de conexión TCP fueron utilizados originalmente por piratas informáticos para crear un DOS (denegación de servicio) ¿Qué es un ataque DDoS? [MakeUseOf Explains] ¿Qué es un ataque DDoS? [MakeUseOf Explains] El término DDoS silba cuando el ciberactivismo se agita en masa. Este tipo de ataques son noticia internacional por múltiples razones. Los problemas que impulsan esos ataques DDoS a menudo son controvertidos o altamente ... Leer más condición, pero los censores de Internet en muchos países cada vez encuentran más útil la técnica para evitar el acceso a sitios específicos. A fines de 2007, se informó que Comcast usó este método para inhabilitar la comunicación de igual a igual. La FCC de los EE. UU. Ordenó a Comcast que finalizara la práctica en agosto de 2008.

Solución : la solución para esto implica principalmente ignorar el paquete de reinicio transmitido por el firewall. Ignorar los reinicios se puede lograr aplicando reglas simples de firewall a su enrutador, sistema operativo o firewall de antivirus. Configure su firewall para que ignore el paquete de reinicio para que no se tomen medidas o respondan en ese paquete. Puede llevar esto un paso más allá al examinar los valores de Tiempo de vida (TTL) en los paquetes de reinicio para establecer si provienen de un dispositivo de censura. Los usuarios de Internet en China han utilizado con éxito esta solución para vencer al Gran Cortafuegos de China.

Inspección profunda de paquetes (DPI)

Ahora este es realmente aterrador. Bajo las alas del proyecto PRISM ¿Qué es PRISM? Todo lo que necesita saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a cualquier información que almacene con proveedores de servicios de los EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que monitoreen la mayor parte del tráfico que fluye a través de ... Leer más, la NSA utilizó este método para espiar y leer comunicaciones de correo electrónico privadas. China e Irán utilizan una profunda inspección de paquetes tanto para espiar como para censurar Internet. La tecnología DPI permite que las miradas indiscretas examinen la parte de datos de un paquete para buscar el incumplimiento de los criterios predeterminados. Estas podrían ser palabras clave, una dirección de correo electrónico específica, una dirección IP o un número de teléfono en el caso de VoIP. Si bien el DPI se usó originalmente para defenderse del correo no deseado, los virus y la intrusión del sistema, está claro a partir de los últimos avances que ahora es un arma de elección para la censura de Internet.

Solución : para superar una inspección profunda de paquetes, debe conectarse a un servidor remoto utilizando un enlace VPN seguro. El paquete Tor Browser es ideal para evadir la inspección profunda de paquetes porque oculta su ubicación o el uso de cualquier persona que lleve a cabo la vigilancia de la red. ¿Puede usted escapar de los programas de vigilancia de Internet como PRISM? ¿Se puede escapar de los programas de vigilancia de Internet como PRISM? Desde que Edward Snowden llamó la atención sobre PRISM, el programa de vigilancia de la NSA que ya no es secreto, sabemos una cosa con certeza: nada de lo que sucede en línea puede considerarse privado. ¿Realmente puedes escapar de ... Leer más o análisis de tráfico.

Conclusión y Perspectiva

He mencionado VPN y Tor como una solución alternativa a la mayoría de las formas de censura de Internet. Sin embargo, necesito emitir una advertencia. Los recientes desarrollos en China han demostrado que incluso VPN puede bloquearse. A finales de 2012, se informó ampliamente que el Gran Cortafuegos de China Cómo comprobar rápidamente si su sitio es visible detrás del gran cortafuegos de China Cómo comprobar rápidamente si su sitio es visible detrás del gran cortafuegos de China El gran cortafuegos de China, oficialmente conocido como el proyecto Golden Shield, utiliza una variedad de métodos para bloquear sitios web extranjeros que no le gustan al gobierno chino. El gobierno chino no publica una lista de ... Read More ahora puede aprender, descubrir y bloquear el tráfico de red encriptado desde varios sistemas VPN (no todos). China Unicom, uno de los ISP más grandes de China, ahora está terminando las conexiones cada vez que se detecta una conexión cifrada.

Sin embargo, está claro que hay una competencia intensa que enfrenta a las firmas VPN contra los censores de Internet, cada una de las cuales intenta mantenerse a la vanguardia. Es un juego del gato y el ratón con las empresas de VPN simplemente logrando mantenerse por encima del agua, después de todo eso es lo que les pagamos por hacer. Para el completo anonimato en línea, sin embargo, nada supera a Tor. La NSA, en documentos filtrados a The Guardian, admitió que Tor es sin dudas " el rey del anonimato de Internet de alta seguridad y baja latencia". "

Finalmente, los futuros intentos de censura parecen dirigidos a piratear los escritorios, las tabletas y los teléfonos inteligentes para incrustar el software de bloqueo directamente en los dispositivos de los usuarios. En el futuro, los poderosos antivirus y antispyware demostrarán ser una inversión sensata.

¿Has experimentado la censura de Internet últimamente? ¿Cómo trabajaste alrededor? Comparta sus experiencias y comentarios con nosotros a continuación.