Safeplug es un enrutador especial que crea una conexión de Internet anónima a través de la red Tor (¿qué es Tor?); cuesta $ 50, pero puede hacer los suyos con un dongle WiFi Raspberry Pi y USB.

En verdad, no ahorrará mucho: el costo del Pi más un dongle WiFi adecuado le costará alrededor de $ 50 o más. Pero DIY es divertido, aprenderemos mucho en el proceso, y probablemente ya tengas un Pi sentado recogiendo polvo.

Lista de la compra

- Raspberry Pi (modelo B)

- Tarjeta SD de al menos 4 gigabytes

- Cable de ethernet

- Adaptador USB Wifi compatible: esto significa que puede trabajar en modo estructura con el paquete hostapd (como este basado en el chipset RT5370)

- Adaptador de corriente micro USB

La teoría

Adaptaremos Raspberry Pi para que funcione como enrutador: se conectará a un puerto Ethernet en su enrutador de Internet existente al igual que cualquier otro dispositivo, pero también se conectará a la red de anonimización de Tor. Puede leer nuestra guía completa de Tor para obtener más información, pero, en esencia, funciona enviando sus solicitudes de Internet a través de varias computadoras, rebotando alrededor del mundo, lo que lo hace prácticamente imposible de rastrear. El Pi emitirá una red WiFi al igual que su enrutador probablemente lo haga, de modo que cualquier tráfico en el WiFi se enviará a Internet, a través de Tor. De hecho, si aún no tiene un enrutador habilitado para Wi-Fi y quiere uno, solo siga la primera mitad de este tutorial.

Hay, por supuesto, una reducción en la velocidad para hacerlo, tanto a través del elemento de enrutamiento como de la red Tor real.

Sin embargo, ten en cuenta que navegar por Tor solo no anonimizará por completo tu sesión. Su navegador está lleno de archivos y cookies en caché que pueden usarse para identificar su presencia en un sitio web (¿qué es una cookie? ¿Qué es una cookie y qué tiene que ver con mi privacidad? [Explicaciones de MakeUseOf] ¿Qué es una cookie y qué hace? ¿Tiene que ver con mi privacidad? [Explicaciones de MakeUseOf] La mayoría de la gente sabe que hay cookies diseminadas por Internet, listas y dispuestas a ser devoradas por quienquiera que las encuentre primero. Espera, ¿qué? Eso no puede ser correcto. Sí, hay cookies ... Leer más). Asegúrese de que estén deshabilitados y bloqueados (use el modo incógnito), y obviamente no inicie sesión en sitios web.

Empezando

Grabe una nueva copia de la última imagen de Raspian Wheezy en su tarjeta SD; conecte el poder, Ethernet, adaptador USB WiFi y arranque. No necesita un monitor o un teclado enchufado; lo haremos todo desde la línea de comando.

Use un escáner IP. Top 3 Herramientas de diagnóstico y análisis de redes portátiles. Top 3 Herramientas de diagnósticos y análisis de redes portátiles. Lea más para descubrir la dirección IP de su Raspberry Pi (el escáner IP para OS X me funciona bien) y luego SSH desde una símbolo del sistema (cómo usar SSH en Windows 4 Formas sencillas de usar SSH en Windows 4 Formas sencillas de usar SSH en Windows SSH es la solución de facto para acceder de forma segura a terminales remotas en Linux y otros sistemas similares a UNIX. Si tiene un control remoto Servidor SSH al que desea acceder, deberá descargar un cliente SSH .... Leer más) con el comando:

ssh pi@xxxx donde xxxx es la dirección IP de tu Pi. La contraseña predeterminada es "frambuesa"

Tipo:

sudo raspi-config para ejecutar la utilidad de configuración gráfica. Expanda el sistema de archivos, luego salga de la utilidad de configuración y reinicie. Deberías tener la misma dirección IP: sigue adelante y vuelve a conectar SSH.

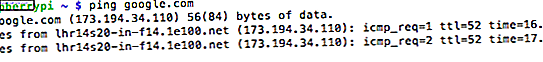

Compruebe si el Pi puede acceder a Internet escribiendo

ping google.com desde dentro de su sesión SSH (no en su máquina local). Debería ver algo como esto:

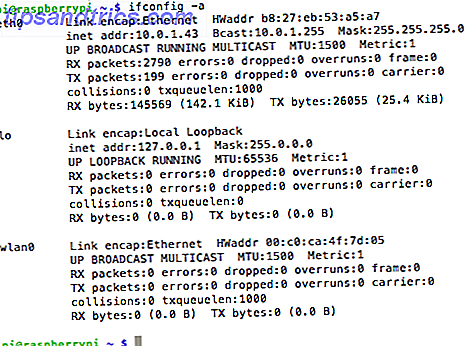

Presiona CTRL-C para detenerlo. Ahora compruebe que su adaptador WiFi sea reconocido escribiendo:

ifconfig -a Si ves wlan0 en la lista, todo está bien. De lo contrario, su adaptador inalámbrico ni siquiera es reconocido, y mucho menos capaz de estructurar / modo AP.

Actualicemos el sistema e instalemos algún software. Ejecute lo siguiente, uno por uno, siguiendo las instrucciones, según sea necesario. En el segundo paso, eliminamos el motor wolfram para solucionar un error matemático del kernel; también ahorramos 450 megabytes en el proceso.

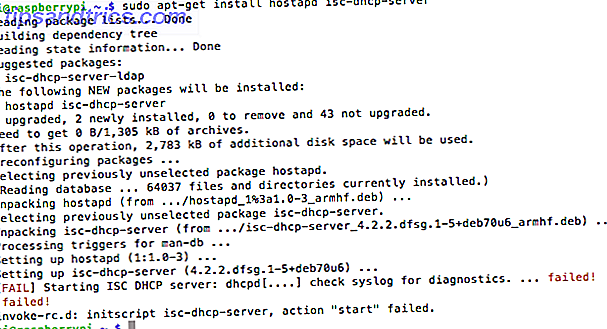

sudo apt-get update sudo apt-get remove wolfram-engine sudo apt-get install hostapd isc-dhcp-server

Aquí, hemos instalado un servidor DHCP para que los clientes WiFi puedan obtener automáticamente una dirección IP. Ignora el error; esto solo significa que aún no lo hemos configurado.

sudo nano /etc/dhcp/dhcpd.conf Comente (agregue un # para comenzar) las siguientes líneas:

option domain-name "example.org"; option domain-name-servers ns1.example.org, ns2.example.org; Descomenta (elimina el #) la palabra autoritativa de estas líneas:

# If this DHCP server is the official DHCP server for the local # network, the authoritative directive should be uncommented. authoritative; Ahora desplácese hacia abajo y pegue:

subnet 192.168.42.0 netmask 255.255.255.0 { range 192.168.42.10 192.168.42.50; option broadcast-address 192.168.42.255; option routers 192.168.42.1; default-lease-time 600; max-lease-time 7200; option domain-name "local"; option domain-name-servers 8.8.8.8, 8.8.4.4; } Guarde con CTRL-X -> Y -> enter .

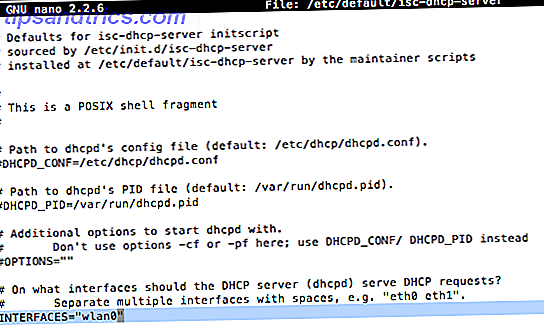

Luego, escribe:

sudo nano /etc/default/isc-dhcp-server Cambia la última línea para que se lea:

INTERFACES="wlan0"

Lo que significa que nuestro servidor DHCP debe escuchar en la interfaz inalámbrica para dar direcciones IP. Finalmente:

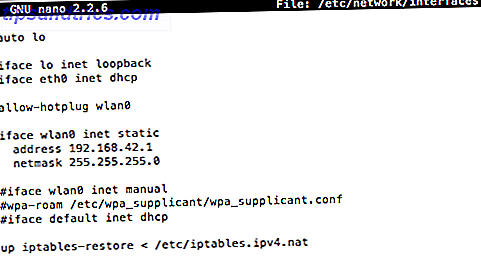

sudo nano /etc/network/interfaces Reemplace todo después (dejando esta línea):

allow-hotplug wlan0 Con este:

iface wlan0 inet static address 192.168.42.1 netmask 255.255.255.0 #iface wlan0 inet manual #wpa-roam /etc/wpa_supplicant/wpa_supplicant.conf #iface default inet dhcp

Salir y guardar (CTRL-X, Y, intro - ¡recuerda eso, no lo volveré a decir!) . Ahora hemos definido una dirección IP estática para la red inalámbrica, y le hemos dicho al servidor DHCP que asigne direcciones IP a los clientes. Increíble. Luego, escribe:

sudo ifconfig wlan0 192.168.42.1 Para definir nuestro hotspot, edite el archivo de configuración de HostAP de la siguiente manera.

sudo nano /etc/hostapd/hostapd.conf Agregue las siguientes líneas, edite el ssid (nombre de red WiFi) y wpa_passphrase si lo desea.

interface=wlan0 driver=nl80211 ssid=PiTest hw_mode=g channel=6 macaddr_acl=0 auth_algs=1 ignore_broadcast_ssid=0 wpa=2 wpa_passphrase=raspberry wpa_key_mgmt=WPA-PSK wpa_pairwise=TKIP rsn_pairwise=CCMP Ahora necesitamos decirle al Pi dónde está nuestro archivo de configuración.

sudo nano /etc/default/hostapd Reemplace esta línea:

#DAEMON_CONF="" con:

DAEMON_CONF="/etc/hostapd/hostapd.conf" Finalmente, necesitamos configurar NAT. NAT, o Traducción de direcciones de red, es el proceso de cambiar las direcciones IP de la red interna en una sola IP externa y enrutar las cosas de manera apropiada.

sudo nano /etc/sysctl.conf En la parte inferior, agregue:

net.ipv4.ip_forward=1 Salvar. Ejecute todos los siguientes comandos: puede pegarlos todos a la vez. Aquí estamos estableciendo tablas de enrutamiento que básicamente solo conectan nuestro ethernet y nuestro adaptador WiFi.

sudo sh -c "echo 1>/proc/sys/net/ipv4/ip_forward" sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE sudo iptables -A FORWARD -i eth0 -o wlan0 -m state --state RELATED, ESTABLISHED -j ACCEPT sudo iptables -A FORWARD -i wlan0 -o eth0 -j ACCEPT sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Finalmente, ejecuta:

sudo nano /etc/network/interfaces y añadir:

up iptables-restore< /etc/iptables.ipv4.nat hasta el final Para probar, ejecutamos:

sudo /usr/sbin/hostapd /etc/hostapd/hostapd.conf Su red PiTest debería estar transmitiendo ahora, suponiendo que no haya cambiado el nombre. Intente conectarse desde otra máquina o dispositivo móvil y debería ver cierta información de depuración visualizada en la pantalla, como esta:

Ahora, presione CTRL-C para cancelar el programa, y asegúrese de que esto se ejecute como un servicio al reiniciar. Ejecute estos comandos:

sudo service hostapd start sudo service isc-dhcp-server start sudo update-rc.d hostapd enable sudo update-rc.d isc-dhcp-server enable Ahora tenemos configurada la parte de enrutamiento, pero aún necesitamos agregar Tor a la ecuación, en este momento, literalmente, hemos hecho un enrutador.

Instalar Tor

sudo apt-get install tor sudo nano /etc/tor/torrc Copie y pegue este derecho en la parte superior. Ignora todo lo demás y guarda:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion, .exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1 Deshágase de nuestras viejas tablas de enrutamiento y agregue una excepción para SSH para que podamos volver a iniciar sesión. Estamos agregando un paso a paso para las búsquedas DNS; y dirigir todo el tráfico TCP (señales de control) a 9040.

sudo iptables -F sudo iptables -t nat -F sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --dport 22 -j REDIRECT --to-ports 22 sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53 sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040 Puede verificar las entradas de esta manera:

sudo iptables -t nat -L Guarde el archivo para que esté cargado al reiniciar.

sudo sh -c "iptables-save>/etc/iptables.ipv4.nat" Habilítelo para que comience en el arranque, luego reinicie para que podamos probarlo.

sudo update-rc.d tor enable sudo shutdown -r now Puede crear un archivo de registro y alinearlo usando lo siguiente (estos no son necesarios, pero pueden ser útiles para la depuración si tiene problemas).

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log tail -f /var/log/tor/notices.log Dirígete a whatismyipaddress.com para verificar que tu IP no sea de tu propio ISP:

O use check.torproject.org:

Es posible que Google pida verificar con un Captcha con bastante frecuencia; esto se debe a que los spammers a menudo usan Tor, y no hay mucho que pueda hacer al respecto.

Felicidades, eres anónimo y ahora puedes acceder a los sitios web ocultos de Tor con el dominio .onion (¿Cómo encontrar sitios activos de Onion? Cómo encontrar sitios de Active Onion y por qué podrías querer encontrar sitios activos de cebolla y por qué podrías querer cebolla los sitios, llamados así porque terminan con ".onion", se alojan como servicios ocultos de Tor, una forma completamente anónima de alojar sitios web. Más información). Simplemente no hagas nada tonto, como empezar un sitio web que vende medicamentos para Bitcoins, o usar tu nombre real en cualquier lugar, y deberías estar bien. Háganos saber si tiene problemas e intentaré ayudarlo.