Se dice que el camino al infierno está pavimentado con buenas intenciones. Puedes hacer algo con los fines más magnánimos, pero si no tienes cuidado, todo puede ir horriblemente mal, increíblemente rápido.

Una vulnerabilidad de seguridad en los servicios de accesibilidad de Android, descubierta por el investigador de seguridad de SkyCure, Yair Amit, es un gran ejemplo de esto. Al explotar una falla en la herramienta que permite a las personas ciegas y con discapacidad visual usar dispositivos Android, un atacante podría obtener el control del dispositivo, al adquirir privilegios elevados y aprovechar el acceso a los archivos almacenados en él.

Echemos un vistazo y descubramos cómo puede evitar que esto suceda.

Comprender el defecto

La explotación se basa en investigaciones anteriores de SkyCure, publicadas en la conferencia RSA de este año. La investigación exploró cómo, al crear aplicaciones que pueden dibujar sobre otras y, a su vez, lanzar los servicios de accesibilidad incorporados (mejoras de la interfaz de usuario diseñadas para ayudar a los usuarios con discapacidades), puede introducir varios tipos de comportamiento maligno, como se demuestra en video a continuación.

Como una prueba de concepto, SkyCure ha creado un juego basado en la popular serie de televisión Rick and Morty, que en realidad lanza un servicio de accesibilidad malicioso, todo sin que el usuario lo note.

Al describir la amenaza original, SkyCure dice que podría usarse para "dar a un hacker malicioso permisos virtualmente ilimitados para su malware". Una aplicación potencial para el ataque, dice SkyCure, es implementar ransomware. También se podría usar para redactar correos electrónicos corporativos y documentos a través del dispositivo del usuario, así como monitorear constantemente la actividad del dispositivo.

Este tipo de ataque tiene un nombre: clickjacking o, con menor frecuencia, un "ataque de reparación de IU". OWASP (Open Web Application Security Project) define clickjacking como cuando "un atacante usa múltiples capas transparentes u opacas para engañar a un usuario para que haga clic en un botón o enlace en otra página cuando intentaban hacer clic en la página de nivel superior".

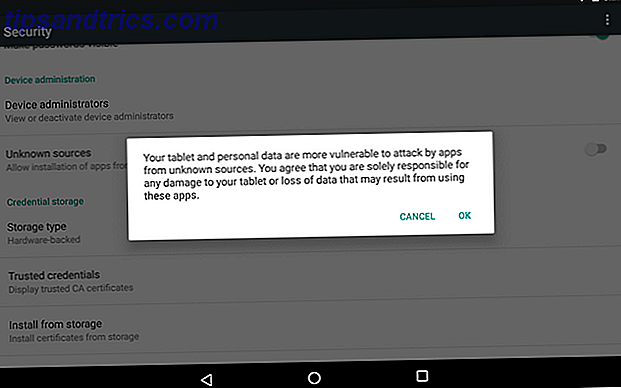

A partir de Android Lollipop (5.x), Google agregó una solución que, en teoría, habría imposibilitado este tipo de ataque. El cambio introducido por Google significó que si un usuario deseaba activar los servicios de accesibilidad, el botón Aceptar no podría ser cubierto por una superposición, lo que impediría que un atacante los lanzara sigilosamente.

Como referencia, esto es lo que parece cuando inicia un servicio de accesibilidad de forma manual. Como puede ver, Google es muy explícito sobre los permisos de Android requeridos Cómo funcionan los permisos de la aplicación Android y por qué debería importar Cómo funcionan los permisos de la aplicación Android y por qué debería importarlo. Las aplicaciones de Android obligan a declarar los permisos que requieren cuando los instalan. Puede proteger su privacidad, seguridad y factura de teléfono celular prestando atención a los permisos al instalar aplicaciones, aunque muchos usuarios ... Leer más. Esto evitará que muchos usuarios instalen servicios de accesibilidad en primer lugar.

Cómo derrotar las protecciones de Google

Yair Amit, sin embargo, pudo encontrar un error en el enfoque de Google.

"Estaba en un hotel cuando se me ocurrió que aunque la puerta del hotel bloqueaba mi vista del pasillo, había una mirilla que no bloqueaba la vista. Esta fue mi epifanía que me llevó a pensar que si hubiera un agujero en la superposición, el botón Aceptar podría estar "cubierto en su mayoría" y aún así aceptar un toque en el área potencialmente pequeña que no estaba cubierta, pasando por alto la nueva protección y aún ocultando la verdadera intención del usuario ".

Para poner a prueba esta idea, el desarrollador de software de SkyCure, Elisha Eshed, modificó el juego Rick and Morty, que se utilizó en la prueba de concepto de exploit original. Eshed creó un pequeño orificio en la superposición, que estaba disfrazada como un elemento del juego, pero en realidad era el botón de confirmación del servicio de accesibilidad. Cuando el usuario hizo clic en el elemento del juego, se lanzó el servicio y, con él, todo el comportamiento indeseable.

Mientras que el exploit original funcionó contra prácticamente todos los dispositivos Android que ejecutan Android KitKat es oficial: Nexus 5 y Android 4.4 KitKat está aquí es oficial: Nexus 5 y Android 4.4 KitKat están aquí El Nexus 5 ya está a la venta en Google Play Store y se está ejecutando el nuevo Android 4.4 KitKat, que también se lanzará a otros dispositivos "en las próximas semanas". Leer más y antes, este enfoque aumenta la cantidad de dispositivos explotables para incluir aquellos con Android 5.0 Lollipop Android 5.0 Lollipop: Qué es y cuándo lo conseguirás Android 5.0 Lollipop: Qué es y cuándo lo conseguirás Android 5.0 Lollipop está aquí, pero solo en dispositivos Nexus. ¿Qué hay de nuevo en este sistema operativo y cuándo puede esperar que llegue a su dispositivo? Lee mas . Como consecuencia, casi todos los dispositivos Android activos son vulnerables a este ataque. SkyCure calcula que hasta el 95.4% de los dispositivos Android podrían verse afectados .

Mitigando contra eso

En línea con los procedimientos de divulgación responsable y responsable Divulgación completa o responsable: cómo se divulgan las vulnerabilidades de seguridad o divulgación responsable: cómo se divulgan las vulnerabilidades de seguridad Las vulnerabilidades de seguridad en los paquetes de software populares se descubren todo el tiempo, pero ¿cómo se informan a los desarrolladores? los hackers aprenden acerca de las vulnerabilidades que pueden explotar? Leer más, SkyCure contactó primero a Google antes de lanzarlo al público, para darles la oportunidad de solucionarlo. El equipo de seguridad de Android de Google ha decidido no solucionar el problema y aceptar el riesgo como consecuencia del diseño actual.

Para mitigar la amenaza, SkyCure recomienda que los usuarios ejecuten una versión actualizada de una solución de defensa contra amenazas móviles. Estos se defienden proactivamente contra amenazas, al igual que un IPS (Sistema de Protección contra Intrusiones) o IDS (Sistema de Detección de Intrusos). Sin embargo, están dirigidos abrumadoramente a usuarios empresariales, y están más allá de los medios de la mayoría de los usuarios domésticos.

SkyCure recomienda que los usuarios domésticos se protejan a sí mismos al asegurarse de que descarguen aplicaciones solo de fuentes confiables. ¿Es seguro instalar aplicaciones de Android de fuentes desconocidas? ¿Es seguro instalar aplicaciones de Android de fuentes desconocidas? Google Play Store no es su única fuente de aplicaciones, pero ¿es seguro buscar en otro lugar? Lea más, como Google Play Store. También recomienda que los dispositivos ejecuten una versión actualizada de Android, aunque dado el ecosistema de Android fragmentado y el proceso de actualizaciones impulsado por el operador ¿Por qué no se ha actualizado aún mi teléfono Android? ¿Por qué aún no se ha actualizado mi teléfono Android? El proceso de actualización de Android es largo y complicado; vamos a examinarlo para descubrir exactamente por qué su teléfono Android tarda tanto en actualizarse. Lea más, esto es más fácil decirlo que hacerlo.

Vale la pena señalar que Marshmallow, la última versión de Android, requiere que los usuarios creen manual y específicamente una superposición del sistema cambiando los permisos para esa aplicación. Si bien este tipo de vulnerabilidad podría afectar a los dispositivos que ejecutan Marshmallow, en realidad eso no va a suceder, ya que es mucho más difícil de explotar.

Poniendo todo en contexto

SkyCure ha identificado una forma peligrosa y viable para que un atacante domine por completo un dispositivo Android. Si bien da miedo, vale la pena recordar que muchas cartas tienen que estar en su lugar para que funcione un ataque basado en él.

El atacante tiene que hacer una de dos cosas. Una táctica sería implementar su aplicación en Google Play Store, evitando a su vez el análisis estático extremadamente vigoroso y los procedimientos de detección de amenazas. Esto es extremadamente improbable. Seis años desde su apertura, y millones de aplicaciones más tarde, Google se ha vuelto extremadamente bueno en la identificación de software malicioso y falso. En ese punto, también lo ha hecho Apple, aunque Microsoft todavía tiene un largo camino por recorrer.

Alternativamente, los atacantes tendrán que convencer a un usuario para que configure su teléfono para que acepte software de fuentes no oficiales, y para instalar una aplicación que de otra manera sería desconocida. Como es poco probable que encuentre una gran audiencia, requerirá que los atacantes elijan un objetivo y los arponen.

Si bien esto será inevitablemente una pesadilla para los departamentos de TI corporativos, será menos problemático para los usuarios domésticos comunes, la gran mayoría de los cuales obtienen sus aplicaciones de una sola fuente oficial: Google Play Store.

Crédito de la imagen: candado roto de Ingvar Bjork a través de Shutterstock