Como sabrá, 2014 no ha sido un buen año para la privacidad. Un grupo de personas cada vez mayor está interesado en ti .

Numerosas publicaciones se deleitaron en la vida privada de celebridades, pero 2014 fue también el año en que el centro de atención brilló sobre el público en general. ¿Podemos aprender algo de estas infracciones?

Dicen que si no pagas por algo, eres el producto. Así es como se infringió su privacidad en solo 12 meses ...

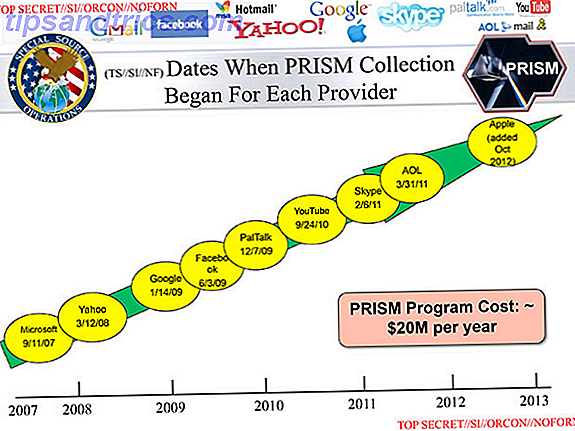

La NSA

¿Que pasó?

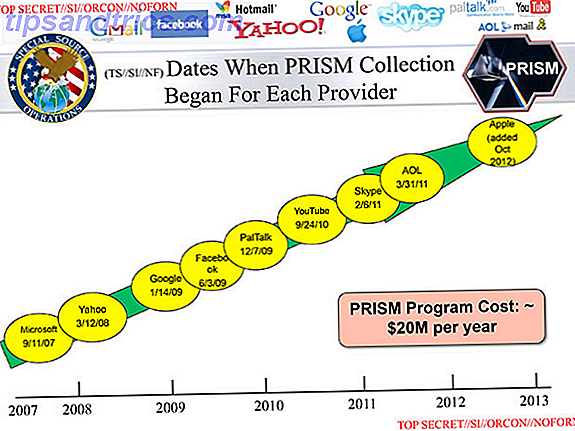

Todos sabemos que nuestros gobiernos vigilan lo que hacemos, pero es el grado de su interés en nosotros lo que a veces resulta sorprendente. El año pasado, investigamos PRISM, el programa de vigilancia de la Agencia de Seguridad Nacional ¿Qué es PRISM? Todo lo que necesita saber ¿Qué es PRISM? Todo lo que necesita saber La Agencia de Seguridad Nacional de los EE. UU. Tiene acceso a cualquier información que almacene con proveedores de servicios de los EE. UU. Como Google Microsoft, Yahoo y Facebook. También es probable que monitoreen la mayor parte del tráfico que fluye a través de ... Leer más, y descubrieron que incluso sus correos electrónicos no son privados Por qué no se puede proteger el correo electrónico de la vigilancia gubernamental Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental "Si supieras lo que sé sobre el correo electrónico, es posible que tampoco lo uses", dijo el propietario del servicio de correo electrónico seguro Lavabit, ya que recientemente lo cerró. "No hay forma de hacer encriptado ... Leer más.

Este año, mostrar interés en la privacidad en línea lo ubicará en la Lista de vigilancia de la NSA Su interés en la privacidad asegurará que la NSA se centre en usted Su interés en la privacidad garantizará que la NSA se dirija a usted. Sí, está bien. Si le importa la privacidad, puede ser agregado a una lista. Lee mas . Y sí, porque hizo clic en este mismo artículo, es probable que su nombre sea anotado.

Tu negocio es asunto de ellos Es tan simple como eso.

¿Sigue siendo un problema y qué puede hacer al respecto?

Es un problema absolutamente continuo. Afortunadamente, aunque la NSA admite recopilar datos básicamente de todo el mundo, solo hace un seguimiento de un número limitado de personas que claramente buscan infringir la ley.

Excepto "actividad sospechosa" no ha sido definida. Es esta área gris la que pone nerviosa a tanta gente.

Buscamos pasar por alto PRISM y cosas por el estilo ¿Se puede escapar de los programas de vigilancia de Internet como PRISM? ¿Se puede escapar de los programas de vigilancia de Internet como PRISM? Desde que Edward Snowden llamó la atención sobre PRISM, el programa de vigilancia de la NSA que ya no es secreto, sabemos una cosa con certeza: nada de lo que sucede en línea puede considerarse privado. ¿Realmente puede escapar del ... Leer más ... y llegó a la conclusión de que "no puede escapar de las agencias internacionales de inteligencia". Es probable que el cifrado lo coloque en la lista de personas de la NSA que desea ver más arriba. Este es un mundo aterrador en el que vivimos

GOTEO

¿Que pasó?

Naturalmente, no es solo el Gobierno de los EE. UU. El que controla nuestras actividades: el Gobierno británico decidió reaccionar contra un fallo del Tribunal Europeo de Justicia en abril y, a mediados de 2014, el Proyecto de Ley de Retención de Datos e Investigadores, apodado DRIP Privacy In The Reino Unido: la Ley de retención e investigación de datos Powers Privacy en el Reino Unido: la Ley de conservación e investigación de datos Powers Bill Read More o la 'ley de espionaje', se apresuró a través del parlamento.

DRIP obliga a los proveedores de Internet a retener datos por hasta 12 meses, en desacuerdo con el Convenio Europeo de Derechos Humanos. La información de sus telecomunicaciones está almacenada, lista para ser utilizada por el gobierno o los proveedores de servicios (con fines de investigación de mercado) durante 12 meses, o incluso más si los Poderes Que Se deciden que vale la pena conservar.

¿Sigue siendo un problema y qué puede hacer al respecto?

Esto sigue siendo una preocupación muy real para los ciudadanos del Reino Unido.

Los tribunales de toda Europa (incluidas Alemania, la República Checa y Bulgaria) rechazaron la retención masiva de datos por inconstitucional, e incluso el diputado laborista, Tom Watson, argumentó que el DRIP era "un bandidaje democrático resonante de un estado delincuente".

Pero ahora es demasiado tarde para hacer algo.

Claro, algunos se levantaron, pero pronto fueron enterrados bajo columnas de "grandes noticias" como la Operación Yewtree. Como siempre, el giro fue que, sin DRIP, "se pueden perder vidas inocentes". Mencionar el terrorismo y todo tipo de cosas se pueden rozar bajo la alfombra, ya sean los llamados poderes de "emergencia" o la tortura ocupacional. Con esa perspectiva, es difícil no argumentar que una Ley como DRIP es inevitable.

Los sospechosos de siempre

¿Que pasó?

¿ Cómo hacen un seguimiento de todos nosotros? ¡Simplemente, ofrecemos información voluntaria sobre nosotros!

La mayoría de nosotros, por ejemplo, usamos Google. Es un gran motor de búsqueda. También recopila datos sobre usted Cinco cosas que Google probablemente sepa sobre usted Cinco cosas que Google probablemente sepa sobre usted Lea más. Google sabe dónde vives, en qué te interesa y puede acceder a través de Gmail. El panóptico de Gmail: ¿el final de la privacidad tal como lo conocemos? El panóptico de Gmail: ¿el final de la privacidad tal como la conocemos? Sus correos electrónicos están siendo leídos. ¿Qué significa esto para la privacidad en línea en el futuro? Lee mas . Si eso no fue lo suficientemente malo, es muy fácil hacer un perfil. ¿Cuánto sabe Google realmente sobre usted? ¿Cuánto sabe Google realmente sobre usted? Google no defiende la privacidad del usuario, pero es posible que se sorprenda de lo mucho que saben. Lee mas .

Las redes sociales también lo hacen: el uso de los botones de compartir en redes sociales puede revelar su ruta en línea ¿Debería pensar dos veces antes de iniciar sesión con cuentas sociales? ¿Debería pensar dos veces antes de iniciar sesión con cuentas sociales? Lea más, pero no es la única actividad aparentemente inocente que podría ser más problemática 4 Actividades en línea aparentemente inocentes que rastrean su comportamiento 4 Actividades en línea aparentemente inocentes que rastrean su comportamiento Lea más de lo que vale la pena.

Tinfoleak es una forma efectiva de asustar a los usuarios de Twitter Cómo puede encontrar sus datos personales a través de Twitter con Tinfoleak Cómo puede encontrar sus datos personales a través de Twitter con Tinfoleak Lea más presentando una alarmante cantidad de datos sobre ellos, incluyendo dónde viven, intereses ( a través de hashtags) y con qué frecuencia interactúan con ciertas personas.

Luego está Facebook. Las masas de fotos que algunos suben son asombrosas. Tal vez esto sea un signo de nuestra creciente obsesión con nosotros mismos, pero también puede ser una sumisión de privacidad, especialmente si su configuración de privacidad de fotos Configuración de privacidad de fotos de Facebook que necesita saber Acerca de la configuración de privacidad de fotos de Facebook que necesita saber Al igual que con todo lo relacionado con la privacidad en Facebook, administrar la configuración de privacidad de tus fotos no siempre es fácil. Leer más no son monitoreados. La capacidad de etiquetado puede ser particularmente preocupante. Es fácil creer que Facebook es un espía en su hogar. Tres razones para creer que Facebook podría ser utilizado para espiar. Tres razones para creer que Facebook podría usarse para espiarlo. Facebook podría usarse en su contra. La privacidad es algo que debería preocupar a todos, pero las redes sociales difuminan la línea entre lo correcto y lo incorrecto. Lee mas .

¿Sigue siendo un problema y qué puede hacer al respecto?

Es probable que los servicios como Google, Facebook y Yahoo supervisen su comportamiento durante 2015 (y probablemente 2016, 2017, 2018 ...), tal como lo hicieron en 2014. Es este tipo de sitios que han estado compartiendo datos con organizaciones de vigilancia y seguridad.

Realmente no se puede aprovechar al máximo sin sacrificar un poco de privacidad. Sin embargo, no eres impotente: hay formas de protegerte en Facebook Cómo protegerte en Facebook Cómo protegerte en Facebook Aquí hay una lista de lo que se debe y no se debe hacer para mantenerse a salvo en Facebook. Lea más, por ejemplo; utilizar la navegación privada (hay muchos beneficios para los 4 usos para la navegación en el modo de privacidad (que no es pornografía) 4 usos para la navegación en el modo de privacidad (que no es pornografía) Leer más); habilitar complementos de privacidad; o cambie a un motor de búsqueda que no lo rastree, como duckduckgo.

Heartbleed

¿Que pasó?

Actualización rápida sobre #heartbleed: hemos aplicado un parche a todos nuestros servicios orientados al usuario y seguiremos trabajando para asegurarnos de que sus cosas estén siempre a salvo.

- Soporte de Dropbox (@dropbox_support) 8 de abril de 2014

Esto fue una gran sorpresa en abril. Usar https: // siempre pareció seguro, pero se descubrió que había una vulnerabilidad en los llamados servidores seguros de OpenSSL. Descubierto por Google, en colaboración con Codenomicon, Heartbleed causó mucho pánico, provocado por medios excesivamente celosos que gritaban incorrectamente "¡virus!" Desde los tejados.

Como expuso una falla importante en una gran parte de Internet y no se limitaba a un sistema operativo en particular, tal vez sea una de las mayores amenazas para la seguridad Heartbleed: ¿qué puede hacer para mantenerse a salvo? Heartbleed: ¿qué puedes hacer para mantenerte seguro? Lea más, pero también su privacidad.

Los sitios populares afectados por Heartbleed incluyen Instagram, Pinterest y WordPress, así como los servicios de correo electrónico de Yahoo y Google. Mumsnet alertó a sus usuarios que las contraseñas y los mensajes privados podrían haber sido adquiridos por los atacantes, y muchos otros aconsejaban a los usuarios cambiar sus contraseñas (y crear más seguras). Contraseñas seguras: generar una contraseña diferente para cada sitio web Contraseñas seguras: generar una contraseña diferente para Cada sitio web Leer más).

¿Sigue siendo un problema y qué puede hacer al respecto?

Muchos sitios emitieron declaraciones que indicaban que no habían sido víctimas de Heartbleed o que la vulnerabilidad había sido reparada. Pero si utiliza la misma contraseña para diferentes sitios y no los ha cambiado desde la alerta de pánico de abril, es posible que los terceros aún tengan acceso a sus detalles, tal vez incluso a sus correos electrónicos.

Mashable tiene una gran lista de servicios afectados por Heartbleed, así que asegúrese de verificarlo. O para sitios más pequeños, esta es una excelente herramienta de búsqueda que probablemente te tranquilice.

De lo contrario, es un juego de espera para averiguar qué información ha llegado de Heartbleed.

El Snappening

¿Que pasó?

Lanzado en septiembre de 2011, ahora hay 100 millones de usuarios activos mensuales de Snapchat. La aplicación te permite tomar una foto, agregar una leyenda y enviársela a alguien, solo para que supuestamente se elimine segundos después. Ese tipo de servicio se presta a algunos momentos muy íntimos, como te puedes imaginar.

Ahora, no tenemos que imaginar. Aquellos con intereses dudosos tropezaron con The Snappening The Snappening: Cientos de miles de Snapchats pueden haber sido filtrados The Snappening: Cientos de miles de Snapchats pueden haber sido filtrados Leer más, una gran fuga de imágenes de aplicaciones similares a Snapchat, especialmente Snapsave. Los primeros informes indicaron que se habían violado hasta 20, 000 cuentas (afortunadamente, el hack no era tan grande como se dijo originalmente), con imágenes que aparecen en toda la red, pero especialmente en 4chan.

4chan, por supuesto, es el tablero de mensajes famoso por Celebgate, que vio fotos desnudas de celebridades Cómo un incumplimiento de datos "menor" hizo titulares Noticias y reputaciones en ruinas Cómo un incumplimiento de datos "menor" hizo titulares Noticias y Reputaciones arruinadas Leer más como Jennifer Lawrence y Kate Upton llegó al dominio público; The Snappening es una violación de privacidad similar, solo para el público en general.

Hubo una cantidad preocupante de alegría en el show en el peepshow en las vidas de las personas, pero la gran preocupación era que muchas imágenes podrían clasificarse como fotos de abuso infantil. Snapchat admite que la mayoría de sus usuarios caen entre las edades de 13 y 17 años.

¿Sigue siendo un problema y qué puede hacer al respecto?

Ellos están afuera ahora, tristemente. Pero todos debemos aprender de esto. Necesitamos valorar más nuestra privacidad y tener mucho cuidado con lo que compartimos y con quién.

Y sea más atento con los servicios que guardan fotos, ya sean Snapsave o incluso redes sociales. Usando el Tinfoleak antes mencionado, incluso puedes descargar todas las imágenes en Twitter sin esfuerzo.

Mantengamos esto entre usted y yo

La privacidad es algo que todos deberíamos valorar, pero en Internet, es algo que simplemente no obtenemos; es probable que 2015 continúe esta tendencia, incluso si es algo que los usuarios realmente necesitan controlar.

En cuanto a DRIP, el columnista de The Guardian, Simon Jenkins, avivó satíricamente las llamas: "los inocentes no tienen nada que temer". Solo los culpables pueden objetar ".

Si no tienes nada que esconder ...

Créditos de imagen: serie oscura a través de Shutterstock, Departamento de Negocios, Innovación y Habilidades.