Puede que no te des cuenta, pero la tecnología ponible llegó por primera vez a nuestros estantes ya a mediados de la década de 1970 cuando Casio comenzó a producir su histórica "calculadora relojes 4 cosas cotidianas que eran increíblemente nerds en los 80 4 cosas cotidianas que eran increíblemente nerds la mensajería instantánea de los años 80, los videos de reproducción y la tecnología portátil estuvieron a la vuelta de la esquina en los 80, simplemente no se consideraban geniales. Lee mas ". Afortunadamente, la tecnología ha avanzado significativamente, con los últimos relojes inteligentes y gafas inteligentes que ahora tienen tanta potencia de cómputo como algunas laptops de baja especificación.

La generación actual de smartwatches estilo smartphone comenzó a salir a la venta en 2013, y para finales de 2014, se habían vendido 6, 8 millones de dispositivos. Si cree que esas cifras representan un éxito o un fracaso Las ventas de Apple Watch podrían haber caído, pero está lejos de ser un fracaso Las ventas de Apple Watch podrían haber caído, pero está lejos de ser un fracaso No sabremos el verdadero número de ventas hasta que Apple publique datos oficiales en el otoño, pero incluso si las cifras de ventas pobres recientes son correctas; el Apple Watch está lejos de ser un fracaso. Leer más es algo inmaterial; ahora hay al menos 6, 8 millones de nuevos puntos de ataque para ladrones y criminales.

Aquí echamos un vistazo a cómo evitar que tus nuevos wearables se conviertan en una amenaza para la seguridad ...

Mantenga su dispositivo actualizado

De la misma manera que siempre debe instalar las actualizaciones Cómo y por qué necesita instalar ese parche de seguridad Cómo y por qué necesita instalar ese parche de seguridad Lea más sobre su máquina Windows o Mac cuando estén disponibles, también debe asegurarse de que su dispositivo portátil ejecuta la última versión del sistema operativo (SO).

Por supuesto, hay un argumento que dice que debe esperar un par de semanas después de que se libera un nuevo sistema operativo de computadora portátil o teléfono inteligente para que los errores iniciales se puedan resolver. Sin embargo, eso no se aplica a los wearables (todavía): debido a la naturaleza en rápida evolución de la tecnología, es mejor mantenerse lo más actualizado posible.

También debe asegurarse de que todas sus aplicaciones estén actualizadas. Si bien los desarrolladores ahora han tenido casi una década para familiarizarse con la naturaleza de la creación de aplicaciones para teléfonos inteligentes, muchos de ellos están haciendo sus primeras incursiones en el mundo de los relojes inteligentes. Esta falta de experiencia intrínsecamente significa que ocurrirán accidentes y las vulnerabilidades de seguridad pasarán por la red.

Los desarrolladores más grandes se moverán naturalmente para cerrar estos defectos tan pronto como se descubran. Por lo tanto, desde la perspectiva del usuario final, debe verificar que todas las actualizaciones de la aplicación se instalan automáticamente.

No sincronice su usable con su teléfono inteligente

Una de las principales atracciones de los relojes inteligentes ¡Finalmente, un concepto de SmartWatch que realmente quiero! ¡Finalmente, un concepto de SmartWatch que realmente quiero! Leer más es su capacidad para sincronizar con su teléfono inteligente. La idea es hacer que los dispositivos ofrezcan a sus usuarios una experiencia perfecta, independientemente de con qué dispositivo interactúen.

En la práctica, es una pesadilla de seguridad.

Los problemas surgen de la forma en que los dos dispositivos "hablan" entre ellos. Por el momento, dependen principalmente de un código PIN de seis dígitos. Los códigos de seis dígitos tienen aproximadamente un millón de claves, lo que significa que las credenciales pueden ser fácilmente forzadas por los atacantes. Pruebe la fortaleza de su contraseña con la misma herramienta. Los piratas informáticos usan prueban la fortaleza de su contraseña con la misma herramienta. ¿Su contraseña está segura? Las herramientas que evalúan la fortaleza de su contraseña tienen poca precisión, lo que significa que la única manera de probar realmente sus contraseñas es tratar de romperlas. Veamos cómo. Lee mas . Si tienen éxito, todas las comunicaciones de los dispositivos se mostrarán en texto sin formato.

En 2014, los investigadores de la empresa de seguridad con sede en Rumania Bitdefender llevaron a cabo un ataque de prueba de concepto. Utilizaron un reloj inteligente Samsung Gear Live emparejado con un Google Nexus 4: fue pirateado en minutos.

Por lo tanto, hasta que los dispositivos se vuelvan más robustos, estará más seguro si usa los productos como dispositivos independientes en lugar de como un ecosistema gigante.

Deshabilitar productos inalámbricos de salud

La tecnología usable tiene aplicaciones y beneficios más allá de los productos que enfrentan los consumidores como los relojes inteligentes y las bandas de fitness.

También ha jugado un papel importante en la industria de la salud. Cómo la nanotecnología está cambiando el futuro de la medicina. Cómo la nanotecnología está cambiando el futuro de la medicina. El potencial de la nanotecnología no tiene precedentes. Los verdaderos ensambladores universales marcarán el comienzo de un cambio profundo en la condición humana. Por supuesto, todavía hay un largo camino por recorrer. Lee mas . Ahora hay una gran variedad de productos que se "usan" dentro del cuerpo y que transmiten información en tiempo real sobre su condición a un médico. De hecho, dispositivos como bombas de insulina, monitores de glucosa y marcapasos ahora tienen capacidades inalámbricas.

Estas capacidades inalámbricas ponen en peligro al usuario abriendo los dispositivos hasta posibles piratas informáticos.

Por ejemplo, en 2012, el proveedor de seguridad IOActive anunció a Breakpoint Security Conference en Melbourne que había fallas en la programación de los transmisores inalámbricos en marcapasos. Estos defectos significaron que los dispositivos podrían usarse para entregar una descarga eléctrica de 830 voltios al usuario. La noticia llevó al ex vicepresidente de EE. UU. Dick Cheney a desactivar la capacidad inalámbrica de su propia bomba cardíaca.

¿Necesita capacidad inalámbrica en dispositivos de salud? Si no es absolutamente esencial, deshabilítelo.

Seguridad física

Sería negligente escribir un artículo sobre la seguridad del dispositivo portátil sin mencionar la amenaza "física" más tradicional. Aunque los dispositivos pueden abrir una arena completamente nueva para piratas informáticos y ciberdelincuentes, la naturaleza de la tecnología portátil que necesita para mantener su ingenio acerca de usted cuando está en la calle también.

Los gadgets como Google Glass se pueden robar fácilmente de la cara mientras los lleva puestos, mientras que los ladrones de relojes son casi tan viejos como los relojes mismos.

El resultado es que se aplican todas las recomendaciones habituales sobre seguridad en público: no muestres tus dispositivos de forma destacada. No seas una víctima: consejos prácticos para proteger tu teléfono inteligente del robo. No seas una víctima: Consejos prácticos para proteger tu teléfono inteligente de Robo Teniendo en cuenta el costo de un nuevo teléfono inteligente, la mayoría de nosotros somos extremadamente informales acerca de cómo los tratamos. Pero mantener pestañas en su teléfono inteligente no es difícil. Mantenerlo a salvo de la posibilidad de robo es ... Lea más o llame la atención sobre ellos, desconfíe de los desconocidos que se acerquen a usted sin ningún motivo, y sea extremadamente cuidadoso en áreas turísticas, en eventos públicos y en otros lugares densamente acondicionados. .

¿Puede ser seguro al 100 por ciento?

¿El mercado portátil crea automáticamente debilidades que pueden ser explotadas? Sin dudas, especialmente si eres un fanático de la privacidad.

Por ejemplo; Los funcionarios federales recientemente reprendieron a los fabricantes de bandas de fitness como Fitbit, Jawbone UP y Nike + luego de que surgiera la venta de datos de usuarios para su uso en estudios de investigación clínica. También hay inquietudes sobre su monitoreo de ubicación geográfica: si un pirata informático accede a él, puede crear rápidamente una imagen detallada de su rutina diaria.

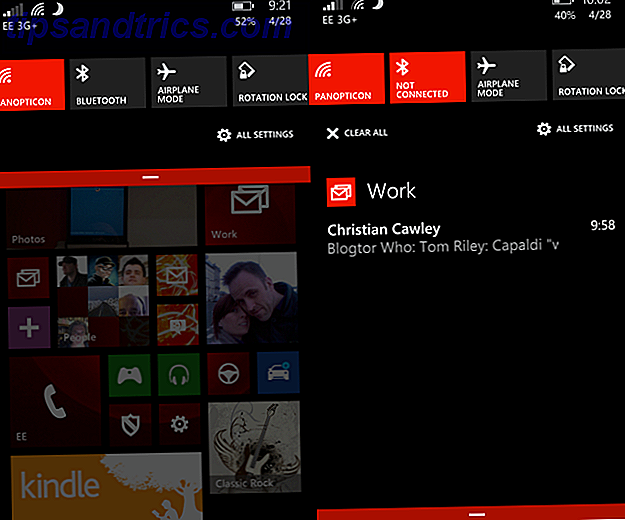

Además, la ropa inteligente generalmente usa tecnología Bluetooth fácilmente interceptable para transmitir los datos biométricos y fisiológicos que recopila, mientras que varios gadgets de gafas inteligentes siempre tienen cámaras; pueden registrar información privada, como números PIN y contraseñas, así como información social, como lo que estás haciendo y con quién estás.

El problema es que al no usar estas funciones, está eliminando una parte considerable de las capacidades "inteligentes" del dispositivo. No hay una respuesta clara al problema, por ahora deberá comprometerse y encontrar su propio equilibrio entre la utilidad y la intrusión.

¿Cómo te mantienes seguro?

¿Estás a bordo con la revolución tecnológica portátil? ¿Qué dispositivos usas? ¿Cómo te mantienes seguro?

Quizás estás del otro lado de la valla. ¿Las preocupaciones de privacidad y seguridad son demasiado grandes para ti en este momento? ¿Qué debería cambiar para hacerte cambiar de opinión?

Deje sus pensamientos e ideas en la sección de comentarios a continuación y vea si otros lectores de MakeUseOf están de acuerdo con sus opiniones.

Créditos de las imágenes: Google Glass de Dan Leveille a través de Wikipedia