¿Te has preguntado si estás en una lista de observación de la NSA? Resulta que, si lo has pensado (o la privacidad en línea en general), es más probable que estés en uno. Algunas actualizaciones de noticias relacionadas con la vigilancia masiva de la NSA en la última semana, incluidas las revelaciones de un análisis del sistema de recopilación de datos XKeyscore ¿Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental? ¿Por qué el correo electrónico no puede protegerse de la vigilancia gubernamental? sabía lo que sé sobre el correo electrónico, es posible que tampoco lo use ", dijo el propietario del servicio de correo electrónico seguro Lavabit, ya que recientemente lo cerró. "No hay forma de hacerlo encriptado ... Leer más, nos han dado una idea de quién podría estar entre los individuos" dirigidos "de la NSA.

¿Estás en la lista?

En documentos anteriores, entrevistas y otros materiales ahora públicos, la NSA ha declarado que, si bien pueden recopilar datos de casi cualquier persona, solo se dirigen a un pequeño número de personas que podrían estar involucradas en actividades sospechosas. Exactamente lo que constituye una actividad sospechosa nunca ha sido muy claro, pero es seguro suponer que cualquier persona que trate de ponerse en contacto con una organización terrorista, compre drogas en línea, o sea de otra manera claramente con la intención de infringir la ley, sería un objetivo.

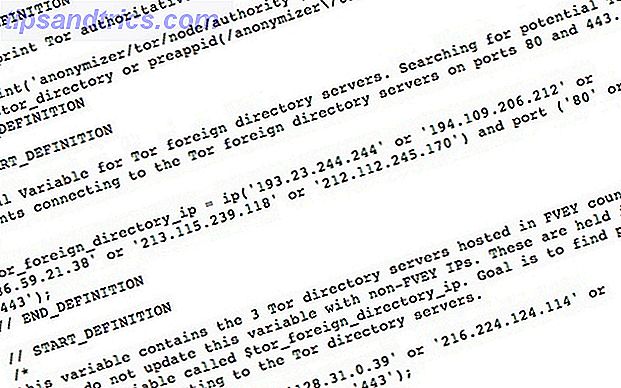

Resulta que muchas cosas pueden incluirlo en la lista, incluso visitar varios sitios web relacionados con la privacidad o incluso buscar herramientas relacionadas con la privacidad. Por ejemplo, un análisis reciente de una supuesta parte del código XKeyscore reveló que las personas serían objeto de vigilancia si buscaban artículos en TAILS, un sistema operativo seguro. El código establece que TAILS es "defendido por extremistas en foros extremistas". (Me pregunto si saben que también lo defienden como una distribución de Linux muy segura por escritores tecnológicos sobre MakeUseOf Linux Operating Systems for The Paranoid: ¿Cuáles son las opciones más seguras? Sistemas operativos Linux para el paranoico: ¿cuáles son las opciones más seguras? El cambio a Linux ofrece muchos beneficios para los usuarios. Desde un sistema más estable a una amplia selección de software de código abierto, usted está en un ganador. Y no le costará un centavo! Leer más.)

Como era de esperar, las búsquedas de Tor también llevan a la gente a la lista de vigilancia específica. Otras aplicaciones que hacen aparición son "HotSpotShield, FreeNet, Centurian, FreeProxies.org, MegaProxy, privacy.li y un servicio anónimo de correo electrónico llamado MixMinion y su predecesor MixMaster." (Daserste.de)

Es razonable suponer que las VPN, el software de cifrado y otras aplicaciones y servicios relacionados con la seguridad también le ganarán un lugar en la lista de vigilancia.

Si este es el caso, parece probable que una gran cantidad de lectores MakeUseOf ya estén siendo monitoreados, y muchos más estarán en la lista dentro de poco.

¿Cómo sabemos sobre XKeyscore?

Escuchar algo como esto podría hacer que se pregunte sobre la fuente de la información que ha irritado a muchos expertos en seguridad. El programa XKeyscore fue detallado por primera vez en las revelaciones de Edward Snowden, y ha sido perfilado varias veces desde entonces (aquí hay una buena visión general de XKeyscore de The Guardian ). En resumen, es un sistema que permite a los empleados de la NSA buscar en una base de datos masiva de información recopilada, incluido el correo electrónico, y permite el monitoreo de datos reales, no solo metadatos.

El código XKeyscore que está causando sensación en este momento se publicó por primera vez en una publicación alemana llamada Taggeschau, aunque se negaron a indicar de dónde provino la información. No había nada que indicara que el código provenía de documentos publicados el año pasado por Snowden, lo que llevó a varios expertos líderes en seguridad y privacidad a especular que ahora hay un segundo filtro de NSA.

Parece claro en este punto RT @ageis @vruz Bruce Schneier: "Creo que hay un segundo filtrador [de la NSA] por ahí". Https://t.co/0iCULZWf0L

- Glenn Greenwald (@ggreenwald) 4 de julio de 2014

Después de que se publicó el código XKeyscore, varios expertos lo analizaron y algunos de los resultados se publicaron en Taggeschau en una revisión de Jacob Applebaum, John Goetz, Lena Kampf y otros. Desde esta publicación, otros expertos han intervenido. Errata Security publicó una reseña interesante del código, indicando que podría no ser un código real en absoluto, que podría haberse compilado a partir de fragmentos de código anterior o posiblemente de un manual de capacitación. Entonces todo tiene que tomarse con un grano de sal en este momento.

¿Qué significa esto para ti?

En resumen, significa que probablemente esté en una lista de vigilancia específica de la NSA, especialmente si usted es un lector habitual de MakeUseOf o si ha ejecutado búsquedas de herramientas o artículos relacionados con la privacidad. Y aunque esto no significa que sus teléfonos estén intervenidos o que haya una camioneta negra afuera de su casa, es muy preocupante desde el punto de vista de la privacidad.

Si bien la búsqueda de herramientas de privacidad probablemente te agregará a una lista de NSA, aún así recomendamos usarlas, incluso si no tienes nada que ocultar. El hecho de que te pongan en una lista para buscar a Tor no significa que la NSA pueda ver lo que estás haciendo mientras lo estás usando. E incluso si está en la lista de TAILS, sigue siendo un gran sistema operativo seguro.

Si no está seguro de por qué debería preocuparse por la privacidad en línea, o qué hacer al respecto, puede consultar este artículo recientemente publicado sobre las Lecciones aprendidas del Día de Acción "No espiar en nosotros" de "No espíe con nosotros": Su guía para la privacidad en Internet Lecciones aprendidas de No espíe con nosotros: su guía para la privacidad en Internet Lea más que reitera todas las razones por las cuales la vigilancia masiva es mala y una cantidad de cosas que usted puede hacer para marcar la diferencia, incluido el uso de encriptación herramientas, apoyo a organizaciones centradas en la privacidad y difusión de la palabra.

Y no olvide revisar todos los consejos presentados en nuestra sección de Asuntos de Seguridad: encripte sus correos electrónicos con PGP PGP Me: Bastante Buena Privacidad Explicada PGP Me: Bastante Buena Privacidad Explicada Bastante Buena Privacidad es un método para encriptar mensajes entre dos personas. Así es como funciona y si resiste el escrutinio. Lea más, encripte sus chats de Facebook Mantenga sus chats de Facebook seguros con encriptación Mantenga sus chats de Facebook seguros con encriptación Facebook desea tomar sus mensajes personales y usarlos como una forma de dirigirse a usted con más publicidad. Tratemos de detenerlos. Lea más, conozca los elementos esenciales de la seguridad de los teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de los teléfonos inteligentes Lo que realmente necesita saber sobre la seguridad de los teléfonos inteligentes Lea más, y más.

¿Qué piensas de estas revelaciones? ¿Te sorprende el código XKeyscore? ¿Crees que es un fragmento de código real, o algo más? ¿Qué crees que veremos en las próximas semanas? Comparte tus pensamientos a continuación!

Crédito de la imagen: Mike Mozart a través de Flickr.

![Automatización IFTTT para su página de Facebook [Consejos semanales de Facebook]](https://www.tipsandtrics.com/img/internet/354/ifttt-automation-your-facebook-page.jpg)