Nos guste o no, la mayoría de nosotros nos hemos acostumbrado a que nuestros teléfonos sean espiados. Las novelas de Dystopian como George Orwell Nineteen Eighty-Four están tan arraigadas en nuestra conciencia que un estudio de 2014 encontró que el 74% de los estadounidenses encuestados dijeron que no deberían renunciar a la privacidad por el bien de la seguridad.

No obstante, existe un argumento considerable de que los ciudadanos estadounidenses han renunciado a su privacidad, y gracias a otras leyes como la denominada "Carta de Snooper" en el Reino Unido. ¿Cómo la Carta de Snooper del Reino Unido podría afectar al mundo entero? Afectar al mundo entero El Proyecto de Ley de Poderes de Investigación, más conocido como la "Carta de Snooper", está aquí. Podrías pensar que solo afecta al Reino Unido, pero estarías equivocado. Esto afecta a todos, en todo el mundo. Lea más, la vigilancia estatal está aumentando.

Pero no olvidemos que otras partes pueden acceder a su teléfono inteligente: lo más inquietante posible, piratas informáticos y extorsionadores, pero también a su empleador (a veces legalmente). Aquí se explica por qué su empleador puede rastrearlo. La ejecutiva está demandando a su antiguo empleador después de que supuestamente la despidieron por borrar una aplicación utilizada para rastrearla. Sí, su empleador lo espía, pero ¿están realmente autorizados a ...? ¡Lea más, un ex compañero, o incluso, en el caso de las celebridades, la prensa! Pueden estar escuchando sus llamadas, leyendo y enviando mensajes de texto y correos electrónicos, o alterando información en su interfaz.

Aquí hay algunas cosas de las que debes tener cuidado.

1. Problemas con la batería

Antes de que iOS y Android se pusieran de moda, los problemas con la batería eran una señal de un toque telefónico. Las baterías calientes siguen siendo una preocupación cuando se trata de teléfonos inteligentes.

Si aprovecha al máximo su teléfono, utiliza numerosas aplicaciones y consume una gran cantidad de medios, probablemente esté muy familiarizado con una batería sobrecalentada. Es posible que incluso hayas entrado en una tienda de teléfonos y le hayas preguntado al respecto, solo para que te digan que es bastante estándar para teléfonos inteligentes. ¡Algunos transportistas solo están preocupados si te quemas!

Sin embargo, también puede ser una señal de que el software no invitado se está ejecutando en segundo plano, permitiendo que otra persona escuche.

Además, sospecha si tu teléfono simplemente no tiene carga. Jugar a Pokemon Go y ver YouTube devorará tu poder, pero si se está agotando constantemente, eso es un poco extraño. Sin embargo, los teléfonos más antiguos no tienen carga, por lo que debe eliminar otras posibilidades antes de buscar fines nefastos.

Igualmente, debe tener en cuenta las otras razones por las que su teléfono podría estar caliente: ¿ha estado tomando el sol con él cerca? ¿Has estado usando muchas aplicaciones consecutivamente o viendo numerosos videos? ¿Se está encerrando la carcasa de un teléfono?

También la duración de la batería del Switch es mala? Solo usa ese paquete de batería externo que compraste para Pokemon Go que ya no juegas;)

¿Amy Graves? (@ObvItsAmy) 14 de enero de 2017

Aún así, las altas temperaturas y la baja potencia pueden ser indicativos de software malicioso, por lo que debe observar otros signos ...

2. Mayor uso de datos

Debería estar revisando las facturas de su teléfono de todos modos, en parte porque tener un enfoque práctico de sus finanzas puede ahorrarle mucho dinero. Cómo usar menos datos (y ahorrar dinero en su factura de teléfono Android) Cómo usar menos datos (y guardar Dinero en su cuenta de teléfono Android) Si usa un teléfono Android y desea usar menos datos para ahorrar dinero, estos consejos lo ayudarán. Lea más, pero especialmente como una forma de detectar spyware.

Sabemos que muchas aplicaciones eliminan gran cantidad de datos, pero es bastante fácil reducir lo que está usando. Cómo guardar datos móviles: 5 formas inteligentes de reducir el uso de datos Cómo guardar datos móviles: 5 formas inteligentes de reducir el uso de datos Si está en una plan de datos móviles limitado, es posible que la apertura de su factura sea una experiencia desgarradora. ¿Hay un cargo por excedente? ¿Cuánto cuesta? ¿Y por qué se usaron tantos datos? Mientras ... Leer más, incluida la conexión a Wi-Fi gratuito ofrecido por restaurantes y tiendas (aunque eso conlleva riesgos 5 maneras en que los piratas informáticos pueden usar Wi-Fi pública para robar su identidad 5 maneras en que los piratas informáticos pueden usar Wi-Fi público para Roba tu identidad. Puede que te guste usar Wi-Fi público, pero también lo hacen los piratas informáticos. Estas son cinco formas en que los ciberdelincuentes pueden acceder a tus datos privados y robar tu identidad, mientras disfrutas de un café con leche y un bagel. El software malintencionado también usa su asignación de datos, en su caso para enviar información recopilada a una fuente externa. Eso significa que no depende únicamente del Wi-Fi de su hogar: consumirá mucho en cualquier lugar.

at & t: no pagó la factura de su teléfono este mes

yo: ese es un hecho alternativo

- Tracy Boomeisha-Ann Clayton (@brokeymcpoverty) 22 de enero de 2017

A menos que haya descargado una nueva aplicación que requiere mucha batería Evite estas aplicaciones de iPhone para una mejor duración de la batería Evite estas aplicaciones de iPhone para una mejor duración de la batería Las aplicaciones de fondo para matar no le ahorrarán batería, en algunos casos deberá evitar por completo una aplicación para evitar que agote la energía de su teléfono inteligente. Lea más y datos, o permita que sus hijos utilicen su dispositivo Cómo hacer que su teléfono Android sea a prueba de niños Cómo hacer que su teléfono Android sea a prueba de niños Si tiene hijos y un teléfono o tableta Android, sabe demasiado bien que a veces querrán jugar o aprender con algunas aplicaciones para niños pequeños. En ocasiones, es posible que ... Lea más mientras está fuera, sabrá aproximadamente cuántos datos usa cada mes. Si esto aumenta drásticamente, necesita limitar exactamente por qué ocurre eso, y si no puede encontrar el motivo, es posible que un tercero intercepte sus mensajes.

3. Anuncios y aplicaciones no deseados

Estamos demasiado familiarizados con nuestras interfaces de teléfonos inteligentes, tanto es así que es fácil olvidar que has descargado una aplicación. Se puede sentar, desapercibido durante unos 6 meses aproximadamente sin que te des cuenta de que está allí.

Pero es imperativo que sepa exactamente qué hay en su teléfono, especialmente las aplicaciones que se ejecutan en segundo plano. Si no los ha instalado, podrían ser maliciosos.

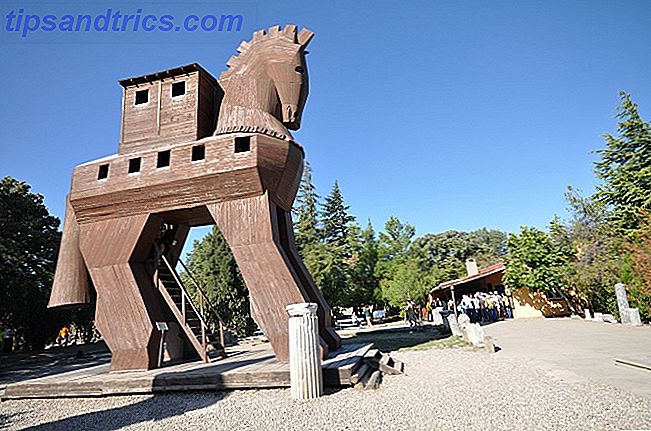

Una de esas piezas de malware que altera su celda es Hummer, un troyano que ha infectado millones de dispositivos Android en todo el mundo. Con altas concentraciones de dispositivos afectados en países como India, Rusia y Filipinas, Hummer se vio por primera vez en 2014, y en los siguientes años, ha tomado el título del virus troyano Android con la mayoría de las infecciones en todo el mundo.

Se estima que, si los creadores del virus (probablemente con base en China) reciben solo 50 ¢ por infección, podrían obtener una ganancia de más de $ 500, 000 por día.

Notarás también anuncios intrusivos ¡Pongamos fin a los anuncios pop-up del navegador de una vez por todas! Pongamos fin a los anuncios del navegador pop-up de una vez por todas! Las ventanas emergentes pueden tomarlo desprevenido y, si no tiene cuidado, pueden crear problemas. Aprenda cómo evitarlos y cómo manejarlos si surgen. Lee mas . El problema es que Hummer no se está escondiendo exactamente. Una vez instalado, el virus apunta a obtener acceso a la raíz, es decir. derechos administrativos: en su teléfono o tableta, lo que le permite descargar contenido no deseado y hace que sea increíblemente difícil deshacerse de él. Incluso un restablecimiento de fábrica no funciona.

Con un promedio diario de 1, 2 millones de dispositivos afectados, Hummer puede generar mucho tráfico de anuncios, por lo que, de nuevo, notar un aumento en el uso de datos debería ayudarlo a detectar cualquier cosa dudosa.

4. Problemas de rendimiento

HummingBad es un troyano similar Cómo el malware porno de Android roba tus datos Cómo el malware porno de Android roba tus datos Los troyanos maliciosos del clicker porno se hacen pasar por aplicaciones duplicadas, esperando infectar tu dispositivo Android. ¿Qué tan frecuentes son? ¿Qué sucede si descargas uno, y lo más importante, cómo puedes evitarlos? Lea más, uno con un estimado de 10 millones de víctimas. Al igual que con Hummer, generalmente se abre camino en un dispositivo cuando un usuario descarga accidentalmente una aplicación que pretende ser otra cosa, una versión fraudulenta de YouTube o WhatsApp, por ejemplo.

Los ciberdelincuentes están ganando unos $ 300, 000 al mes por la ejecución de dichas aplicaciones y luego promocionan anuncios emergentes.

El malware también obtiene acceso raíz (o, en algunos casos, trucos para que descargues una actualización falsa de sistemas para dominar completamente tus actividades), luego transmite información a un servidor controlado por Yingmob, un grupo de piratas informáticos chinos. Eso significa que, además del llamado "fraude por clic", HummingBad podría interceptar todos sus mensajes.

Pero es probable que todos los datos que se transmiten y reciben ralenticen considerablemente el dispositivo. No está aislado de HummingBad: por lo general, sufrirá retrasos en el rendimiento independientemente del método que utilice un cibercriminal para interceptar su teléfono.

Por supuesto, las aplicaciones reales consumirán energía, pero no afectarán notablemente el tiempo de reacción de su dispositivo. Tres pasos para restaurar el rendimiento de su Android inactivo Tres pasos para restaurar el rendimiento de su lento Android Sí, los dispositivos Android se vuelven más lentos con el tiempo. no imaginando cosas. Este es el motivo y lo que puede hacer al respecto. Lee mas .

Puede verificar qué aplicaciones están usando la mayor cantidad de RAM. En iOS, solo tiene que ir a Configuración> General> Almacenamiento y uso de iCloud> Administrar almacenamiento . En Android, haz clic en Configuración> Aplicaciones y deslízate hasta Ejecutar . Es probable que veas Fotos, cámara y música en la parte superior de la lista, pero a partir de aquí, puedes evaluar adecuadamente el uso de tu aplicación y comprobar si hay algo que no suene como verdadero.

5. Textos extraños

Lo que simplemente podría pasar como una molestia, correo no deseado o un número incorrecto en realidad puede ser una alerta de que algo está pasando con su teléfono inteligente.

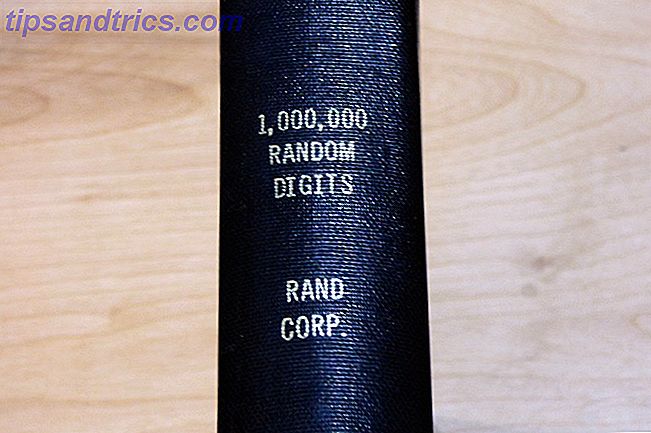

Los textos SMS sospechosos serán una serie aparentemente aleatorizada de dígitos, caracteres y símbolos, que de inmediato le parecerán extraños pero quizás no especialmente maliciosos.

No los ignores

La causa más probable de esto es una falla en el spyware utilizado por los ciberdelincuentes. Si no se ha instalado correctamente, aparecerán mensajes codificados en su bandeja de entrada que de otro modo habrían pasado desapercibidos. Estos conjuntos de datos aleatorios son instrucciones enviadas desde los servidores de un pirata informático para manipular la aplicación fraudulenta. Alternativamente, podría ser la aplicación que intenta contactar a su creador.

Del mismo modo, si algún familiar o amigo dice que le está enviando textos o correos electrónicos extraños, esto es una señal de que su teléfono está en peligro y que el software que está infectando su teléfono está intentando instalar en los dispositivos de sus seres queridos.

Esté atento a cualquier actividad que no reconozca. Mire las cadenas de mensajería, los perfiles de las redes sociales y consulte su Enviado y la salida 7 Consejos importantes de seguridad del correo electrónico que debe conocer 7 Consejos importantes sobre seguridad del correo electrónico que debe conocer La seguridad en Internet es un tema que todos sabemos importante, pero a menudo camino de regreso en los recovecos de nuestras mentes, engañándonos a nosotros mismos para creer que "no me va a pasar a mí". Si ... Leer más. Si no puedes recordar haber enviado algo, sé sospechoso.

6. Sitios web que cambian las apariencias

Esto es complicado, pero mantenerse alerta podría evitar que te timen.

Es una estafa con la que todos estamos familiarizados, pero nadie es infalible. Todos olvidamos consejos y cometemos errores. Haga que su navegación sea más segura con estos 7 sencillos consejos Haga que su navegación sea más segura con estos 7 consejos sencillos La navegación segura es más una tarea constante que una aventura de "prepárela y olvídese". Es por eso que hemos creado siete sugerencias esenciales para ayudarlo a navegar de manera más segura. Lee mas . Si ese error es hacer clic en una URL en un mensaje de texto o correo electrónico, puede costarle mucho dinero. Sin embargo, ni siquiera tiene que ser redireccionado a un enlace fraudulento a través de un mensaje: si hay una aplicación maliciosa trabajando en su teléfono, podría estar alterando la apariencia de los sitios web que frecuenta de todos modos.

El malware actúa como un proxy, interceptando las comunicaciones entre usted y el sitio que está tratando de visitar. Podría estar presentando una página falsa, o simplemente haciendo un seguimiento de cualquier cosa que escriba. Y no, no importa si está en la navegación privada 4 formas en que puede ser rastreado en la navegación privada 4 maneras en que puede ser rastreado en la navegación privada La navegación privada es privada en el 99% de los casos, pero hay muchas maneras en el que se puede eludir, gracias a extensiones de navegador y hacks. Algunos de ellos ni siquiera necesitan tanto trabajo. Lee mas .

Esto realmente se convierte en un problema si está usando un sitio que requiere información personal, ya sea una contraseña, información bancaria o información de identificación personal (PII), que es una moneda importante en la Web oscura. Aquí está cuánto puede ser su identidad. Vale la pena en la Web oscura Esto es cuánto puede valer su identidad en la Web oscura Es incómodo pensar que es un producto básico, pero todos sus datos personales, desde el nombre y la dirección hasta los detalles de la cuenta bancaria, valen algo para los delincuentes en línea. ¿Cuanto vales? Lee mas . PayPal, por ejemplo, es una preocupación; también lo es la banca móvil o en línea ¿Podría su aplicación de banca móvil ser un gran riesgo de seguridad? ¿Podría su aplicación de banca móvil ser un gran riesgo de seguridad? Las aplicaciones de banca móvil le brindan comodidad a su teléfono, pero ¿podrían ser un riesgo de seguridad? Los bancos tienden a tener una seguridad de datos bastante sólida, pero ¿cuán seguras son sus aplicaciones móviles? Lee mas .

Cada consulta de búsqueda que realice se almacena en su cuenta de Google, ya sea que borre o no el historial de su navegador, o utilice la navegación privada.

- trutherbotgreen (@trutherbotgreen) 13 de enero de 2017

Es posible que no note ninguna diferencia, pero si lo hace (y especialmente si ha notado otras señales de una posible violación en la seguridad de su teléfono inteligente), podría ser que el sitio web experimente con una nueva interfaz. Compare la versión móvil con la que se muestra en una PC, teniendo en cuenta que los temas receptivos se verán ligeramente diferentes Cree una cartera increíblemente receptiva con uno de estos temas gratuitos de WordPress Cree una cartera increíblemente receptiva con uno de estos temas gratuitos de WordPress En estos días no es suficiente tener un sitio web bellamente diseñado, especialmente si eres fotógrafo, artista o diseñador gráfico. En estos días, si su sitio no responde, es probable que esté perdiendo una parte importante de ... Leer más.

¿Preocupado por su teléfono?

No seas paranoico: la mayoría de nosotros no será víctima de un golpeteo telefónico.

No obstante, vale la pena revisar algunas medidas de seguridad. Saber cuál es el sistema operativo más seguro ¿Cuál es el sistema operativo móvil más seguro? ¿Cuál es el sistema operativo móvil más seguro? Luchando por el título de OS móvil más seguro, tenemos: Android, BlackBerry, Ubuntu, Windows Phone e iOS. ¿Qué sistema operativo es el mejor para defenderse de los ataques en línea? Leer más ayudará. Solo la descarga de las tiendas de aplicaciones oficiales también reducirá el riesgo, ya que Apple y Google revisan todos los programas enviados antes de permitir que estén disponibles para las masas. Del mismo modo, definitivamente debe instalar algún software antivirus ¿Su Smartphone necesita software de seguridad y antivirus? ¿Su teléfono inteligente necesita software de seguridad y antivirus? ¿Su teléfono Android necesita un antivirus? ¿Qué hay de tu iPad? Su BlackBerry o Windows Phone? La respuesta es en realidad un poco complicada. Echemos un vistazo a sus opciones. Lee mas .

¿Qué otras señales debe tener en cuenta? ¿Alguna vez sospechaste que las comunicaciones telefónicas fueron interceptadas?