Internet of Things tiene una gran cantidad de promesas. Cada dispositivo con el que interactuamos tiene alguna capacidad en red, brindando tecnología de hogar inteligente barata para todos. Esta es solo una de las posibilidades. Bueno, desafortunadamente, a pesar de lo emocionante que suena un mundo totalmente conectado a la red, Internet of Things es consistentemente y lamentablemente inseguro.

Un grupo de investigadores de seguridad de la Universidad de Princeton sostiene que el Internet de las cosas es tan lamentablemente inseguro que incluso el tráfico de red encriptado es fácilmente reconocible. ¿Cómo funciona el cifrado y es realmente seguro? ¿Cómo funciona el cifrado y es realmente seguro? Lee mas .

¿Hay algo de sustancia en su reclamo, o se trata de otra pieza de ataque de IoT "estándar"? Vamos a ver.

Horneado en

El problema es que los dispositivos individuales tienen perfiles de seguridad individuales. Y algunas configuraciones de seguridad entran en el dispositivo. Esto significa que los usuarios finales no pueden cambiar la configuración de seguridad.

Configuraciones que son las mismas para miles de productos coincidentes.

El Internet de las cosas es la mayor pesadilla de seguridad Por qué Internet de las cosas es la mayor pesadilla de seguridad Un día, llegas a casa del trabajo para descubrir que tu sistema de seguridad para el hogar habilitado en la nube ha sido violado . ¿Cómo pudo pasar esto? Con Internet of Things (IoT), podrías descubrirlo de la manera más difícil. Lee mas .

Combinado con un malentendido general (¿o es pura ignorancia?) Sobre cuán fácil es apropiarse de un dispositivo de IoT para actividades nefastas, y hay un problema real y global a la mano.

Por ejemplo, un investigador de seguridad, al hablar con Brian Krebs, transmitió que habían sido testigos de enrutadores de Internet mal asegurados utilizados como sustitutos de SOCKS, anunciados abiertamente. Especulaban que sería fácil usar cámaras web basadas en Internet y otros dispositivos IoT para la misma, y una miríada de otros propósitos.

Y tenían razón.

A finales de 2016 se produjo un ataque DDoS masivo . "Massive", ¿dices? Sí: 650 Gbps (eso es aproximadamente 81 GB / s). Los investigadores de seguridad de Imperva que detectaron el ataque notaron a través del análisis de carga útil que la mayoría de la energía provenía de dispositivos de IoT comprometidos. Llamado "Leet" después de una cadena de caracteres en la carga útil. Esto es cómo funcionan los instaladores de software en Windows, macOS y Linux. Así funcionan los instaladores de software en Windows, MacOS y Linux. Los sistemas operativos modernos le proporcionan métodos fáciles para configurar nuevas aplicaciones. . Pero, ¿qué sucede realmente cuando ejecuta ese instalador o emite ese comando? Leer más, es la primera red de bots de IoT que rivaliza con Mirai (la enorme red de bots que tuvo como objetivo al renombrado investigador y periodista de seguridad, Brian Krebs).

IoT Sniffing

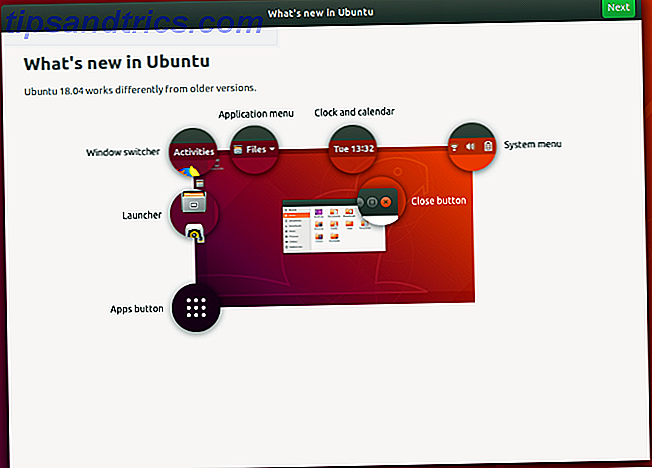

El documento de investigación de Princeton, titulado Un hogar inteligente no es un castillo [PDF], explora la idea de que "los observadores de redes pasivas, como los proveedores de servicios de internet, podrían analizar potencialmente el tráfico de la red IoT para inferir detalles confidenciales sobre los usuarios". Noah Apthorpe, Dillon Reisman y Nick Feamster observan "un monitor de sueño Sense 6 Smart Gadgets para ayudarlo a dormir mejor 6 Smart Gadgets para ayudarlo a dormir mejor No tener una buena noche de sueño nunca es una buena manera de comenzar un día. Afortunadamente, hay muchos artefactos para el hogar que pueden ayudarlo a dormir bien por la noche. Lea más, una cámara de seguridad Nest Cam Indoor, un conmutador WeMo y un Amazon Echo ".

Su conclusión? Las huellas dactilares de tráfico de cada uno de los dispositivos son reconocibles, incluso cuando están encriptadas.

- Nest Cam : Observer puede inferir cuando un usuario está monitoreando activamente un feed, o cuando una cámara detecta movimiento en su campo de visión.

- Sense - Observer puede inferir patrones de sueño del usuario.

- WeMo - Observer puede detectar cuándo se enciende o apaga un dispositivo físico en una casa inteligente.

- Echo - Observer puede detectar cuando un usuario está interactuando con un asistente personal inteligente.

Acceda a los paquetes

El documento de Princeton supone que un atacante olfatea (intercepta) paquetes (datos) directamente de un ISP. Su análisis proviene directamente de los metadatos del paquete: encabezados de paquetes IP, encabezados de paquetes TCP y tasas de envío / recepción. Independientemente del punto de interceptación, si puede acceder a los paquetes en transición, puede intentar interpretar los datos.

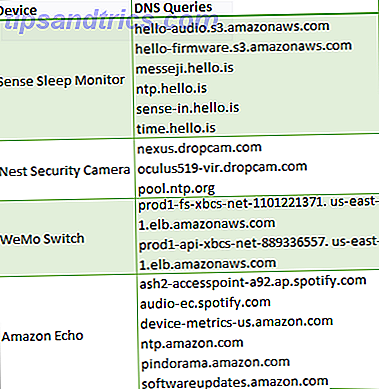

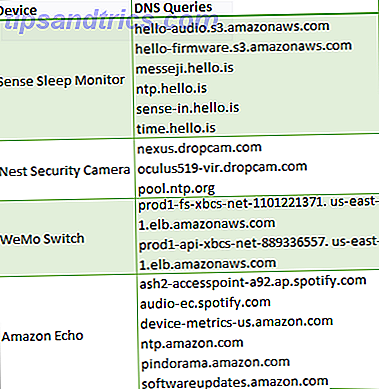

Los investigadores utilizaron una estrategia de tres pasos para identificar los dispositivos de IoT conectados a su red improvisada:

- Separar el tráfico en las transmisiones de paquetes.

- Secuencias de etiquetas por tipo de dispositivo.

- Examine las tasas de tráfico.

Esta estrategia reveló que incluso si un dispositivo se comunica con múltiples servicios, un atacante potencial "normalmente solo necesita identificar una única transmisión que codifique el estado del dispositivo". Por ejemplo, la siguiente tabla ilustra las consultas DNS asociadas con cada flujo, asignadas a un dispositivo en particular .

Los resultados de la investigación se basan en varias suposiciones, algunas específicas del dispositivo. Los datos para el monitor de sueño Sense asumen que los usuarios "solo dejan de usar sus dispositivos inmediatamente antes de dormir, que todos en el hogar duermen al mismo tiempo y no comparten sus dispositivos, y que los usuarios no dejan sus otros dispositivos funcionando para realizar la red - tareas o actualizaciones intensas mientras duermen ".

Cifrado y conclusiones

BII estima que para 2020 habrá 24 mil millones de dispositivos de IoT en línea. La lista del proyecto de seguridad de aplicaciones web abiertas (OWASP) de Top IoT Vulnerabilites es la siguiente:

- Interfaz web insegura.

- Insuficiente autenticación / autorización.

- Servicios de red inseguros.

- La falta de encriptación de transporte.

- Preocupaciones sobre la privacidad.

- Interfaz de nube insegura.

- Interfaz móvil insegura.

- Insuficiente configuración de seguridad.

- Software / firmware inseguro.

- Mala seguridad física.

OWASP emitió esa lista en 2014, y no ha visto una actualización porque las vulnerabilidades siguen siendo las mismas . Y, como informan los investigadores de Princeton, es sorprendente lo fácil que un observador de red pasivo podría inferir el tráfico cifrado de hogares inteligentes. ¡No crean estos 5 mitos sobre el cifrado! ¡No crea estos 5 mitos sobre el cifrado! El cifrado parece complejo, pero es mucho más directo de lo que la mayoría piensa. No obstante, puede que te sientas un poco demasiado oscuro para utilizar el cifrado, ¡así que vamos a romper algunos mitos de encriptación! Lee mas .

El desafío consiste en implementar soluciones integradas de IoT VPN, o incluso convencer a los fabricantes de dispositivos IoT de que vale más la seguridad (en lugar de una necesidad).

Un paso importante sería establecer una distinción entre los tipos de dispositivos. Algunos dispositivos IoT son intrínsecamente más sensibles a la privacidad, como un dispositivo médico integrado frente a un Amazon Echo. El análisis utilizó solo las velocidades de envío / recepción de tráfico cifrado para identificar el comportamiento del usuario; no es necesaria una inspección profunda de paquetes. Y aunque las características de seguridad integradas adicionales pueden afectar negativamente el rendimiento del dispositivo IoT, la responsabilidad recae en los fabricantes para proporcionar cierta apariencia de seguridad a los usuarios finales.

Los dispositivos de IoT son cada vez más penetrantes. Las respuestas a preguntas sobre relaciones de privacidad no son fáciles de obtener, y una investigación como esta ilustra perfectamente esas preocupaciones.

¿Has dado la bienvenida a dispositivos inteligentes de hogar e IoT en tu vida? ¿Le preocupa que su privacidad haya visto esta investigación? ¿Qué seguridad cree que deben obligar a los fabricantes a instalar en cada dispositivo? ¡Déjanos saber tus pensamientos abajo!