Las contraseñas son una forma de vida ahora. Es difícil imaginar cómo sería Internet sin contraseñas, ¿no es así? Sin embargo, si contemplamos la idea de una contraseña incluso por un momento, nos daremos cuenta de que las contraseñas no son muy seguras. De hecho, la mayoría de los expertos en seguridad ya lo saben, pero aquí seguimos usando contraseñas. ¿Por qué?

Con cada otra base de datos pirateada y escándalo de tarjetas de crédito que se produce, se hace más evidente que no podemos confiar en las contraseñas por mucho más tiempo. Pero si no las contraseñas, ¿qué más hay?

Por qué empezamos a usar contraseñas

Los antiguos romanos tenían un sistema de consignas que se usaban para demostrar la identidad y autoridad de uno. Por extensión, las palabras clave se usaban para obtener acceso a lugares secretos o para obtener acceso a recursos privados. Suena como las contraseñas modernas, ¿verdad? Estas consignas se cambiaron con una frecuencia de una vez por día y resultaron bastante efectivas.

Finalmente, las consignas se convirtieron en contraseñas y contraseñas, donde un centinela presentaba una pregunta o frase críptica y esperaba una respuesta predeterminada. Piense en la pregunta de seguridad de un sitio web moderno y tenga la idea correcta.

Por ejemplo, en la Batalla de Normandía, los soldados estadounidenses emitieron un "destello" al encontrarse con grupos desconocidos en el campo. Al responder con "Trueno", los soldados pudieron demostrar que eran verdaderamente aliados en lugar de espías o impostores.

Las computadoras tienen sus raíces en el ejército, así que ¿es una sorpresa que hayamos adoptado el mecanismo de contraseña para el acceso especializado? Hemos hecho algunos avances, como vincular una contraseña directamente a un nombre de usuario para cuentas personales, pero el concepto existe desde hace miles de años.

Contraseñas: el gran defecto

Las contraseñas nos han servido bien, no hay dudas al respecto. Sin embargo, no son perfectos. Ni por asomo. De hecho, el concepto de una contraseña tiene un defecto flagrante que nunca se puede arreglar: las contraseñas son todo o nada.

Nos esforzamos mucho para elegir una contraseña segura 7 Formas de recuperar contraseñas que son seguras y memorables 7 maneras de recuperar contraseñas que son tanto seguras como memorables Tener una contraseña diferente para cada servicio es una necesidad en el mundo en línea de hoy, pero hay una terrible debilidad en las contraseñas generadas al azar: es imposible recordarlas todas. Pero ¿cómo puede recordar ... Lea más y asegúrese de que los datos confidenciales estén encriptados No solo para paranoicos: 4 razones para encriptar su vida digital no solo para paranoicos: 4 razones para cifrar su vida digital El cifrado no es solo paranoico teóricos de la conspiración, ni es solo para geeks tecnológicos. El cifrado es algo que todos los usuarios de computadoras pueden aprovechar. Los sitios web de tecnología escriben sobre cómo puede encriptar su vida digital, pero ... Lea más, pero nada de eso importa una vez que alguien sepa la contraseña en sí. Una vez que lo tienen, el juego termina. En esencia, la protección con contraseña es la seguridad a través de la oscuridad, una práctica de seguridad que es criticada universalmente como débil e ineficaz.

¿Qué pasa si combinamos contraseñas con preguntas de seguridad? Esa parece ser la solución típica utilizada por los bancos y otros lugares que ofrecen cuentas seguras, pero si lo piensas bien, las preguntas de seguridad son solo contraseñas en un envoltorio diferente y adolecen del mismo problema de utilizar la oscuridad para la seguridad.

Dicho esto, hay muchas otras debilidades al usar contraseñas en la era de Internet:

- La mayoría de los usuarios no quieren preocuparse por la memorización de una contraseña compleja y, por lo tanto, por defecto utilizar una contraseña simplista que sea fácil de adivinar.

- La mayoría de los usuarios usan la misma contraseña para muchas cuentas, lo que resulta en una clave que desbloquea docenas (o cientos) de puertas.

- La mayoría de los usuarios ni siquiera guardan sus contraseñas en secreto. Todo, desde cuentas de Netflix hasta cuentas bancarias, cuentas web y cuentas de videojuegos a menudo se comparten entre amigos, familiares e incluso extraños.

- El cifrado y el secreto son inútiles contra los registradores de pulsaciones. No caiga víctima de Keyloggers: utilice estas importantes herramientas anti-keylogger. No caiga víctima de Keyloggers: utilice estas importantes herramientas anti-keylogger. En casos de robo de identidad en línea, los keyloggers juegan uno de los más papeles importantes en el acto real de robo. Si alguna vez le han robado una cuenta en línea, ya sea para ... Lea más. El problema no está aislado de las computadoras. ¿Alguna vez ha visto un cajero comprometido? Cómo detectar un cajero automático comprometido y qué debe hacer a continuación Cómo detectar un cajero automático comprometido y qué debe hacer a continuación Lea más?

¿Cuáles son las alternativas disponibles?

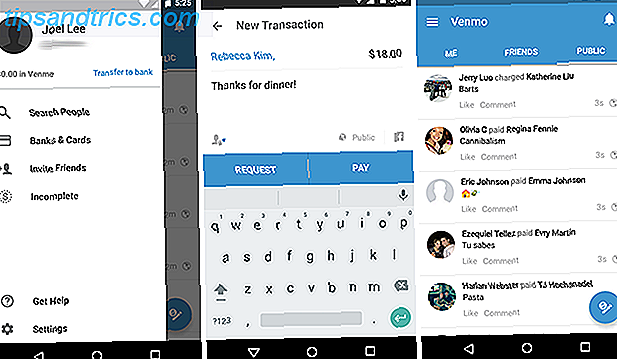

Autenticación de dos factores ¿Qué es la autenticación de dos factores y por qué debería usarla? ¿Qué es la autenticación de dos factores? ¿Por qué debería usarla? La autenticación de dos factores (2FA) es un método de seguridad que requiere dos formas diferentes de probar su identidad . Se usa comúnmente en la vida cotidiana. Por ejemplo, pagar con una tarjeta de crédito no solo requiere la tarjeta ... Leer más es cada vez más popular en estos días. A diferencia de la combinación de contraseña y pregunta de seguridad, que básicamente solicita dos instancias del mismo tipo de información, la autenticación de dos factores requiere dos tipos diferentes de prueba de identidad, como contraseña + teléfono móvil.

Y esa es la dirección en la cual la seguridad necesita moverse. Debido a que las contraseñas son intangibles, pueden ser comprometidas solo por el conocimiento. Tener algún tipo de prueba física de identidad es una medida más sólida de seguridad.

Por ejemplo, las unidades USB se pueden convertir en claves físicas 5 Usos de una memoria USB que no sabías 5 usos de una memoria USB que no sabías Todos hemos utilizado memorias USB para transportar archivos entre computadoras y copias de seguridad nuestros archivos, pero hay otras cosas interesantes que puede hacer con una memoria USB. Lee mas . La práctica aún no está muy extendida, pero parece que podría tener muchos usos prácticos. ¿Qué sucede si se otorgan certificados de seguridad USB y se utilizan de tal manera que ciertos sitios web solo otorgarían acceso mientras se enchufaba la unidad USB?

La biometría, el uso de las características humanas para el control de acceso, es otra área que merece más seguimiento. Una posible ruta sería utilizar una instantánea de la cámara web como contraseña. 3 Herramientas divertidas para sacar el máximo provecho de su cámara web. 3 Herramientas divertidas para aprovechar al máximo su cámara web. Para ser sincero, nunca entendí el gran escándalo de las cámaras web y las videoconferencias. Claro, es agradable chatear cara a cara de vez en cuando, especialmente cuando no has visto a tu pareja ... Leer más a través de la magia del reconocimiento facial. Otras rutas incluyen huellas dactilares, escaneos de iris y reconocimiento de voz.

Sin embargo, hay un inconveniente crítico, y esa es la posibilidad de perder el acceso debido a desfiguración, amputación, laringitis o algo peor. También está el hecho de que la autenticación debería ser lo suficientemente estricta para no ser engañada por impostores / fotos / grabaciones, pero lo suficientemente indulgente como para acomodar las fluctuaciones diarias en apariencia, voz, etc.

Por último, algunos sugieren utilizar chips RFID o dispositivos NFC en lugar de una contraseña, lo que le permite "deslizar" su camino a través de la seguridad; en otras palabras, una tarjeta de claves glorificada. Pero estos también tienen sus inconvenientes. RFID puede ser interceptada RFID puede ser pirateada: cómo y qué puede hacer para mantenerse seguro RFID puede ser pirateado: cómo y qué puede hacer para mantenerse seguro ¿Cuánto sabe sobre los chips RFID? ¿Sabes cuántos llevas en un momento dado? ¿Sabes qué información está almacenada en ellos? ¿Sabes lo cerca que está un pirata informático ... Leer más y los dispositivos NFC son inseguros? ¿Usando NFC? 3 Riesgos de seguridad para estar al tanto del uso de NFC? 3 Riesgos de seguridad para estar al tanto de NFC, que significa comunicación de campo cercano, es la próxima evolución y ya es una característica central en algunos de los modelos de teléfonos inteligentes más nuevos como el Nexus 4 y el Samsung Galaxy S4. Pero como con todo ... Leer más.

Entonces, ¿qué se lleva? Asegúrate de usar contraseñas seguras 6 Consejos para crear una contraseña irrompible que puedas recordar 6 consejos para crear una contraseña irrompible que puedas recordar Si tus contraseñas no son únicas e irrompibles, también puedes abrir la puerta de entrada e invitar a los ladrones para el almuerzo. Lea más, mantenga buenos hábitos de seguridad Cambie sus malos hábitos y sus datos serán más seguros Cambie sus malos hábitos y sus datos serán más seguros Lea más y ayude a educar a otros. Aunque por el momento estamos atrapados usando contraseñas, esperamos ansiosamente el día en que las contraseñas se conviertan en noticias viejas.

¿Qué piensas? ¿Adoptas el uso de contraseñas o prefieres que nos alejemos de ellas por completo? ¿Qué otras alternativas hay por ahí? ¡Comparte con nosotros en los comentarios a continuación!

Crédito de la imagen: campo de contraseña a través de Shutterstock, seguridad a través de la oscuridad a través de Shutterstock, llave USB a través de Shutterstock, Iris Scan a través de Shutterstock