La protección de los datos personales y la información a menudo es el centro de atención gracias a incidentes como el escándalo de Facebook y Cambridge Analytica. Pero la mayoría de las filtraciones de información no se deben a que las compañías estén vendiendo voluntariamente sus datos. Más bien, son el resultado de infracciones y pirateos.

Para empeorar las cosas, a menudo solo escuchas acerca de estas violaciones de datos años más tarde. Afortunadamente, hay varias herramientas en línea que pueden ayudarlo a determinar si sus cuentas son seguras. Estas son algunas de las mejores herramientas para verificar si sus cuentas en línea han sido pirateadas o comprometidas.

He sido promovido

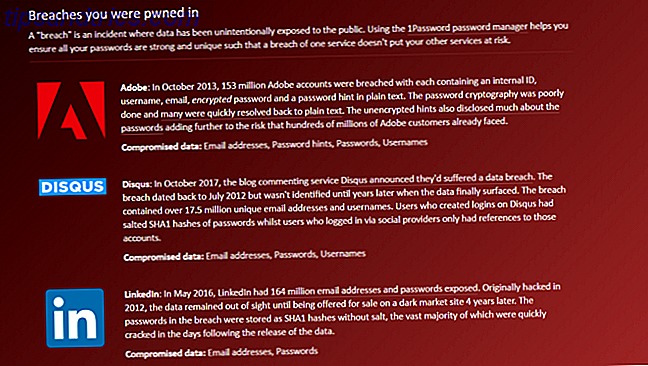

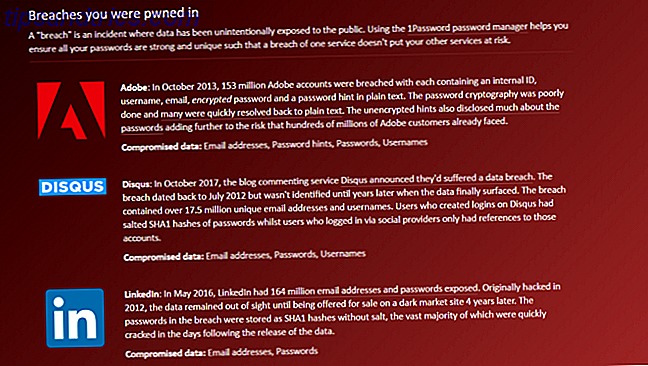

¿He sido aprobado? Es una de las mejores maneras de verificar si sus cuentas en línea se han visto comprometidas. La herramienta usa su dirección de correo electrónico para verificar si está asociada a algún dato pirateado. El experto en seguridad Troy Hunt creó el sitio web, que permite a los usuarios hacer una referencia cruzada de su información con bases de datos de credenciales violadas que se hicieron públicas en sitios como Pastebin.

Todo lo que necesita hacer es escribir su dirección de correo electrónico en la barra de búsqueda del sitio web. El sitio identificará si su correo electrónico apareció en algún dato comprometido.

Si su dirección de correo electrónico está asociada a una violación de datos, el sitio web especifica la fecha de la infracción, el servicio o compañía afectados y los detalles sobre los datos filtrados.

También puede utilizar Me han enviado para inscribirse en un servicio de notificación que le informará si su cuenta aparece en cualquier nueva violación de datos.

Historial de acceso de Facebook

Con el tiempo, Facebook ha lanzado más herramientas para que los usuarios comprueben si su cuenta es segura. La última herramienta de este tipo le permite verificar si Facebook vendió sus datos Cómo verificar si sus datos de Facebook no se vendieron Cómo verificar si sus datos de Facebook no se vendieron Ahora puede verificar si se accedió a sus datos durante el escándalo de Cambridge Analytica sin tener esperar a que Facebook publique la información en sus noticias ... Lea más en Cambridge Analytica.

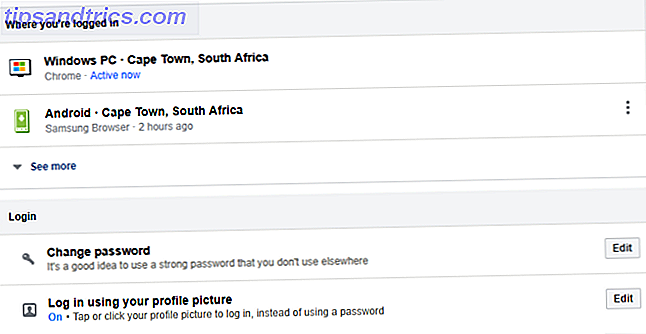

Sin embargo, el panel de su cuenta de Facebook puede ayudarlo a controlar la seguridad de su cuenta al brindarle detalles sobre las ubicaciones de inicio de sesión y las sesiones activas actuales. Puede encontrar esta herramienta en Configuración> Seguridad e inicio de sesión .

Facebook proporciona una lista de ubicaciones y dispositivos con sesiones activas en una pestaña llamada "Dónde estás conectado". Si ve algo fuera de lo común, como un dispositivo no reconocido o una ubicación que no ha visitado, puede informarlo o cerrar sesión en la sesión usando el menú desplegable al lado de cada listado. La lista también le permite ver la última fecha de inicio de sesión para darle más contexto.

Si tiene toneladas de sesiones activas en dispositivos que no está utilizando, le recomendamos cerrar la sesión para aumentar la seguridad general de su cuenta.

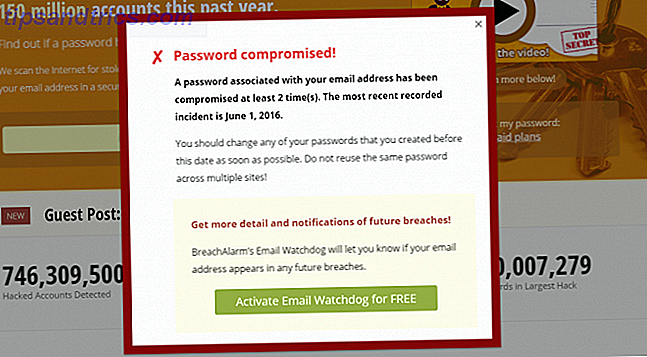

BreachAlarm

BreachAlarm es una herramienta alternativa a Me han enviado, que utiliza un proceso similar para verificar si una dirección de correo electrónico está asociada a datos pirateados. También proporciona datos sobre contraseñas filtradas.

La principal diferencia entre BreachAlarm y Have I Been Pwned es que la primera ofrece un servicio pago para las empresas. Este servicio permite a los usuarios suscribirse a las notificaciones sobre violaciones de datos donde aparecieron sus cuentas de correo electrónico y credenciales de los empleados.

También puede suscribirse para otros planes que ofrecen diferentes niveles de soporte por correo electrónico de los empleados de BreachAlarm.

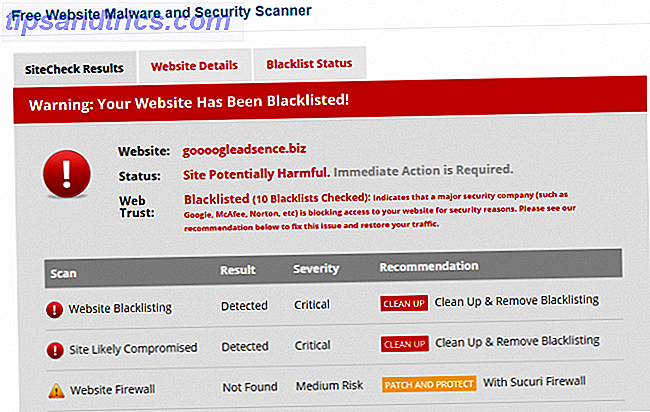

Sucuri SiteCheck

Los hackers no solo se dirigen a cuentas personales en línea, como las redes sociales, sino también sitios web. Mientras que los sitios web más grandes tienen implementadas una serie de medidas de seguridad, los sitios web de las pequeñas empresas o los bloggers a menudo sufren ataques de intrusos.

Puede consultar su propio sitio web en busca de malware con Sucuri SiteCheck, una herramienta gratuita de análisis de malware. Sucuri busca en una dirección de dominio cualquier malware conocido, su estado de lista negra, los errores del sitio web y cualquier software obsoleto. También identificará si tiene un firewall de sitio web.

Probamos la herramienta con sitios de malware conocidos frente a sitios que sabemos que son seguros para confirmar que la herramienta puede identificar con precisión un sitio comprometido.

Si bien SiteCheck ofrece a los usuarios la opción de suscribirse a los servicios de Sucuri para abordar vulnerabilidades, la herramienta es gratuita.

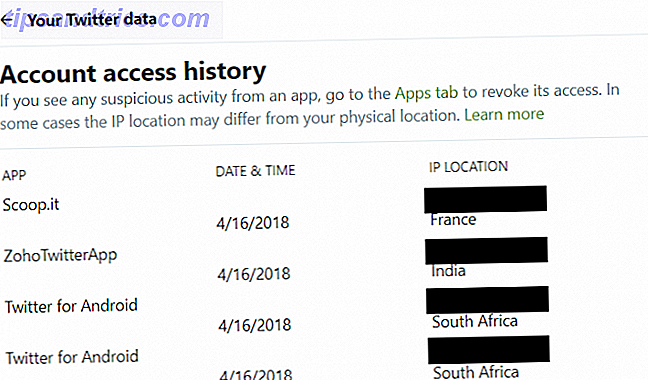

Historial de acceso a la cuenta de Twitter y permisos

Al igual que Facebook, Twitter les permite a los usuarios monitorear ubicaciones de inicio de sesión y sesiones activas. Esto puede ayudarlo a determinar si un tercero no autorizado está accediendo a su cuenta.

Para hacer esto, simplemente abra el menú Your Twitter Data dentro de su configuración de Twitter. Aquí puede encontrar un historial de inicio de sesión para su cuenta. Este historial incluye una lista de ubicaciones desde donde se ha accedido a su cuenta, así como la aplicación que accedió a su cuenta.

Si usa aplicaciones de programación como Zoho Social o Buffer, puede esperar ver algunas ubicaciones en el extranjero en el historial de su cuenta. Esto se debe a que Twitter está anotando la ubicación IP de la aplicación, en lugar de la ubicación física donde está usando la aplicación.

Si ve un país extranjero en su historial de ubicación, verifique los nombres de la aplicación para ver si es un servicio autorizado. Si ve una aplicación que no reconoce, o una que ya no usa, puede revocar el acceso en la pestaña Aplicaciones de Twitter.

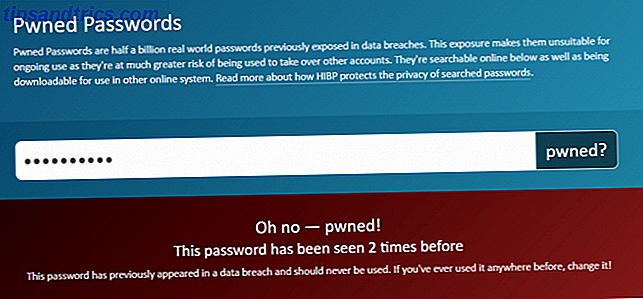

Contraseñas Pwned

Pwned Passwords es parte de Have I Been Pwned, pero en lugar de verificar las direcciones de correo electrónico, la herramienta verifica las listas de contraseñas filtradas. Esto es particularmente útil para saber que muchos hackers usan el relleno de credenciales para acceder a las cuentas de usuario.

Si usted es una persona que recicla su contraseña o usa la misma contraseña en todas las cuentas, es esencial saber si su contraseña es realmente segura. Las contraseñas incorporadas incluyen quinientos millones de contraseñas expuestas por infracciones.

La herramienta sí nota que incluso si su contraseña no ha aparecido en ninguna infracción, esto no significa que sea una buena contraseña. Por lo tanto, incluso si lo tiene todo despejado, debe asegurarse de crear contraseñas seguras. Mejorar la seguridad web mediante el uso de contraseñas autogeneradas de Chrome. Mejorar la seguridad web mediante las contraseñas autogeneradas de Chrome. ¿Sabía que Chrome tiene un generador de contraseñas incorporado? Lea más para todas sus cuentas.

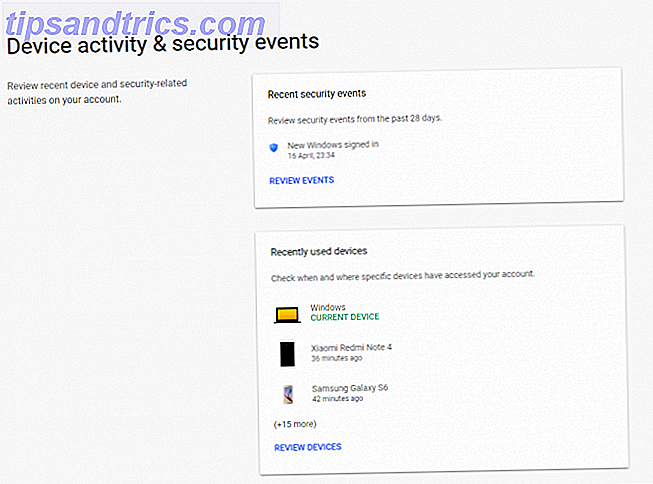

Cuentas de Google: actividad del dispositivo y eventos de seguridad

La herramienta de seguridad de Google permite a los usuarios verificar la actividad y las ubicaciones de inicio de sesión para todas las aplicaciones y cuentas relacionadas con Google. Para acceder a esta historia, simplemente inicie sesión en su perfil de Google y seleccione "actividad del dispositivo y eventos de seguridad". Debajo de esta pestaña, verá los cambios de contraseña o las opciones de recuperación agregadas que tuvieron lugar en los últimos 28 días.

También puede verificar cuántos dispositivos están actualmente conectados a sus cuentas de Google. Cualquier evento de seguridad también tendrá una etiqueta de ubicación geográfica, lo que significa que puede verificar exactamente dónde sucedió.

Si nota algo sospechoso, debe seleccionar la opción para proteger su cuenta.

Para administrar las aplicaciones que tienen acceso a su cuenta de Google, vaya a Inicio de sesión y seguridad> Aplicaciones con acceso a su cuenta> Administrar aplicaciones . Aquí puede revisar sus aplicaciones y revocar permisos si es necesario.

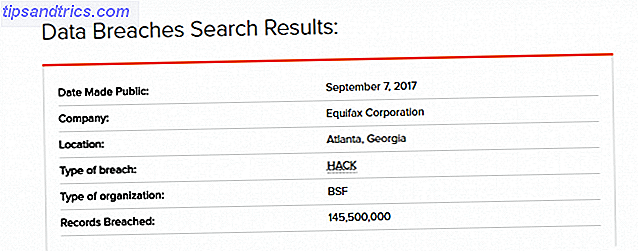

Verificar manualmente las violaciones de datos

Si bien muchas de las herramientas de esta lista son bastante completas, solo le permiten verificar ciertas credenciales o cuentas específicas. Es por eso que usar una herramienta como PrivacyRights.org puede ser útil para determinar la seguridad de su cuenta.

El sitio web tiene un registro de todas las violaciones de datos en los EE. UU. Desde 2005. Esto representa un total de más de 8, 000 infracciones.

Privacy Rights actúa como un motor de búsqueda de violación de datos, lo que le permite filtrar los resultados de acuerdo con los nombres de las empresas, la industria, la fecha de las infracciones y más. Esto requiere un poco más de esfuerzo que las otras herramientas en esta lista, pero aborda algunas de las lagunas. Por ejemplo, BreachAlarm y Have I Been Pwned no podrán informarle sobre incumplimientos de datos de cuentas que no incluyen su dirección de correo electrónico, como cuentas bancarias en línea o cuentas universitarias en línea.

Pero con la herramienta de búsqueda de derechos de privacidad, puede verificar si su banco o universidad ha sufrido una violación de datos en la última década. Simplemente busque el nombre de su institución para ver si fue pirateado.

El sitio no podrá decirle si sus datos específicos se vieron comprometidos. Sin embargo, al identificar si una institución fue violada, puede obtener información sobre si debe cambiar sus datos de inicio de sesión. Por ejemplo, buscar Equifax mostrará detalles sobre la infame violación de datos de Equifax. Cómo verificar si sus datos fueron robados en la violación de Equifax. Cómo verificar si sus datos fueron robados en Equifax. Las noticias de incumplimiento recién surgieron de una violación de datos de Equifax que afecta hasta el 80 por ciento de todos los usuarios de tarjetas de crédito de EE. UU. ¿Eres uno de ellos? He aquí cómo verificarlo. Lee mas .

No te pirateen mientras ves si te han pirateado

Es increíblemente importante mantener sus cuentas seguras y asegurarse de que sus datos no se vean comprometidos. Al mismo tiempo, su entusiasmo por hacer esto no debería ser la fuente de una violación.

Algunas herramientas disponibles en la web no son seguras. O, lo que es peor, se hacen pasar por herramientas de seguridad, pero en realidad están intentando cosechar credenciales. Esta es solo una de las formas en que los piratas informáticos acceden a sus cuentas.

Al verificar la seguridad de su cuenta, asegúrese de usar solo las herramientas que otros han avalado. Si un sitio de terceros requiere que brinde más que una simple dirección de correo electrónico, mejor evítelo.

Incluso si no ha sido afectado por una violación, siempre debe considerar aumentar la seguridad de su cuenta en línea. Para obtener sugerencias sobre cómo hacerlo, lea nuestra guía sobre cómo configurar la autenticación de dos factores Cómo configurar la autenticación de dos factores en todas sus cuentas sociales Cómo configurar la autenticación de dos factores en todas sus cuentas sociales Veamos qué plataformas de medios sociales admite la autenticación de dos factores y cómo puede habilitarla. Lea más para sus cuentas sociales.

Crédito de la imagen: belchonock / Depositphotos