Un día, llega a casa del trabajo para descubrir que su sistema de seguridad para el hogar habilitado para la nube ha sido violado y su casa ha sido robada. ¿Cómo podría suceder tal cosa? Bueno, si usted es uno de los primeros en adoptar el Internet of Things (IoT), podría descubrirlo por las malas.

¿Qué significa esta nueva frase de moda? Internet de las cosas ¿Qué es Internet de las cosas y cómo afectará nuestro futuro? [Explicaciones de MakeUseOf] ¿Qué es Internet de las cosas y cómo afectará nuestro futuro? Explica MakeUseOf Parece que hay nuevas palabras de moda que aparecen y desaparecen con cada día que nos pasa, y "Internet of Things" simplemente pasa a ser una de las ideas más recientes que ... Leer más es lo que los entusiastas de la tecnología llaman la integración de dispositivos (cosas) con Internet. Esencialmente, un refrigerador inteligente que le envía un correo electrónico cuando se está quedando sin leche; un dispositivo de fitness portátil basado en la nube que marca los servicios de emergencia cuando tiene un ataque cardíaco; un despertador inteligente que enciende la cafetera solo cuando apaga la alarma y se levanta de la cama.

Estos son los dispositivos del futuro. Construyendo Internet de las cosas, con Tessel: La Junta de Desarrollo de Node.js. Construyendo Internet de las cosas, con Tessel: La Junta de Desarrollo de Node.js Tessel es una nueva clase de junta de desarrollo que se ejecuta completamente en Nodo. .js, y después de un Kickstarter exitoso, ahora han llegado al punto de estar disponibles para todos. Lea más, conectado en red y enlazado a una nube en la que puede acceder a la información sin importar dónde se encuentre en el mundo. Incluso lejos de casa, puede estar conectado a todo lo que es importante para usted en su hogar. Es el sueño de un futurista, pero también es la pesadilla de un experto en seguridad.

Comprender IoT

Entonces, ¿qué es el Internet de las cosas en la realidad? Además de la visión del futuro del pastel en el cielo enumerado anteriormente, ya hay tecnologías que se ramifican en este ámbito. Por ejemplo, la popularidad de FitBit es una primera generación de este tipo de concepto.

The FitBit Kickstart Your Summer Fitness y pérdida de peso con FitBit Kickstart Your Summer Fitness y pérdida de peso con FitBit Con el verano acercándose, muchos de nosotros estamos empezando a pensar un poco más en serio sobre nuestro peso. En particular, es esa época del año cuando las personas se preocupan por cómo se verán en esos trajes de verano .... Read More es un dispositivo portátil que registra cuántos pasos se toman, distancia de viaje, calorías que quema, e incluso cuando y qué tan bien duermes Cuando el dispositivo se encuentra dentro del alcance de la estación base inalámbrica, envía todos los datos sobre usted a un perfil en línea que puede usar para ver su progreso.

Es una manera divertida y conveniente de ponerse en forma, ¿verdad? Pero, con Internet de esta cosa almacenando todos sus datos privados de salud y actividad, puede imaginar cuán valioso puede ser para varias personas. A los especialistas en marketing les encantaría saber si lucha por dormir bien por la noche, ya sea que tenga problemas de peso o con qué frecuencia y cuánto viaje.

Desde un punto de vista ominoso, a los delincuentes les encantaría saber cuáles son sus patrones de sueño y la frecuencia con la que cargan datos en la estación base, lo que les proporciona una idea de cuándo están normalmente en casa. Las cámaras inteligentes pueden ser pirateadas para espiar visualmente en su casa. Los peligros de seguridad de los datos recopilados por dichos dispositivos no siempre son obvios en la superficie, pero cuando se analiza la cantidad de información que revela sobre usted ¿Qué tan peligroso es compartir su información en Facebook? ¿Qué tan peligroso es compartir su información en Facebook? Leer más - puede ser desconcertante.

Los refrigeradores inteligentes podrían revelar sus hábitos alimenticios y preferencias de alimentos: una mina de oro para los especialistas en marketing. Una unidad con GPS habilitada en su automóvil que desbloquea su casa y abre su garaje cuando llegue a su hogar podría contarle a los posibles ladrones cuando esté lejos de su hogar. Esencialmente, cualquier información personal sobre ti que llegue a Internet se convierte en juego limpio, y con el movimiento de Internet de las cosas, casi todo lo que tienes se convierte en "habilitado para Internet".

Enlaces débiles de seguridad

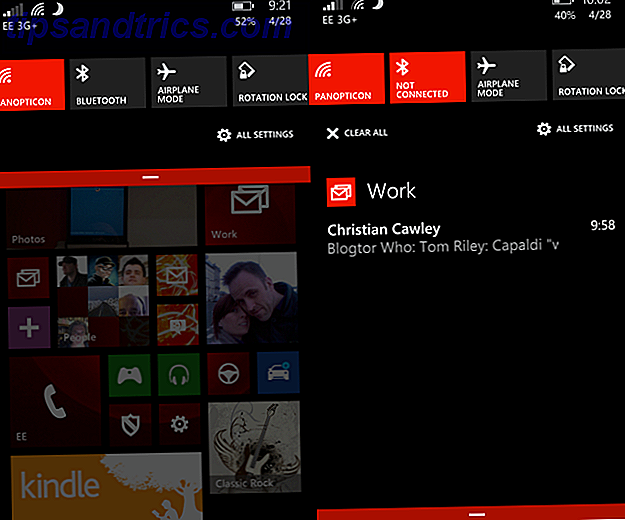

Entonces, ¿dónde están los puntos débiles en el nuevo y valiente mundo de Internet "cosas"? El peligro viene en cada "unión" en el sistema. En otras palabras, donde los dispositivos se vinculan a Internet y donde esos datos se transmiten a un destino seguro.

Stuart Dommett, jefe de marketing de negocios de Intel, lo explicó mejor en una entrevista con Inquirer:

"Vas a tener que asegurar el dispositivo o el sensor, necesitas asegurar los datos, y vas a tener que asegurar eso a través de una red abierta, realmente es un cambio masivo y masivo".

Esto es similar al caso de los correos electrónicos 7 Consejos importantes sobre seguridad del correo electrónico que debe conocer 7 Consejos importantes sobre seguridad del correo electrónico que debe conocer La seguridad en Internet es un tema que todos sabemos importante, pero a menudo se remonta a los tiempos más recónditos de nuestro mentes, engañándonos a nosotros mismos para creer que "no me va a pasar". Ya sea ... Leer más, donde los peligros de seguridad están principalmente en el lado del dispositivo de las cosas - de los usuarios que se caen por estafas de suplantación de identidad ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? ¿Qué es exactamente el phishing y qué técnicas utilizan los estafadores? Nunca he sido fan de la pesca, yo mismo. Esto se debe principalmente a una expedición temprana donde mi primo logró atrapar dos peces mientras yo capturaba zip. Al igual que en la pesca de la vida real, las estafas de phishing no son ... Leer más, para malware y adware Cambie sus malos hábitos y sus datos serán más seguros Cambie sus malos hábitos y sus datos serán más seguros. Obtenga más información capturando sus contraseñas. En el caso de los sensores inteligentes, los datos que existen en los sensores son vulnerables, los datos que se transmiten de forma inalámbrica desde el sensor a Internet son vulnerables y la transmisión de datos al servidor remoto también está en riesgo.

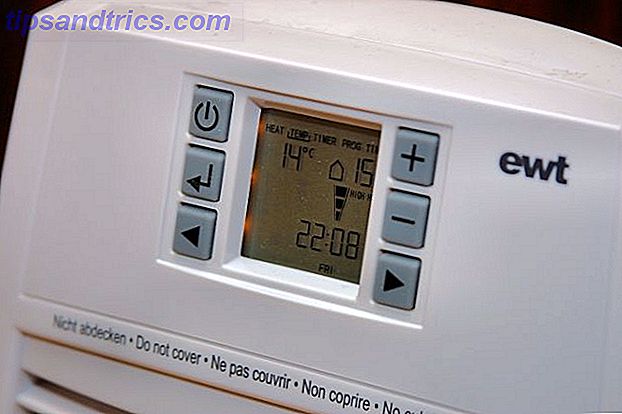

En el futuro apogeo de la Internet de las cosas, que seguramente llegará pronto, estos sensores incluirán termostatos e iluminación, dispositivos de monitoreo de la salud, monitoreo y navegación automotriz, y la abundancia de electrodomésticos inteligentes que ya se exhiben hoy en las tiendas. . Eso significa que cada uno de los sensores "inteligentes" que traerá a su vida se convierte en otra vulnerabilidad de seguridad potencial.

Olvídese de si alguien va a piratear su cuenta de correo electrónico, la preocupación del futuro será si alguien desactiva remotamente su sistema de seguridad para el hogar "inteligente". Cree un sistema de seguridad Motion Capture utilizando una Raspberry Pi. Cree un sistema de seguridad Motion Capture con una Raspberry Pi. De los muchos proyectos que puedes construir con Raspberry Pi, uno de los más interesantes y definitivamente útiles es el sistema de seguridad de captura de movimiento. Lea más, o piratee su dispositivo de control de la salud y aprende cada detalle de su historial médico.

¿IoT está condenado al Hackdom?

¿Se está cayendo el cielo cuando se trata de IoT? ¿Será inevitable que nuestro mundo se convierta en una mina de oro para los hackers y los agentes del gobierno que buscan echar un vistazo a cada aspecto de su vida (más de lo que ya hacen)?

Si los expertos en seguridad tienen algo que decir al respecto, es de esperar que la respuesta sea un rotundo "¡no!" De hecho, ya existe un Consorcio de interconexión abierta que incluye grandes corporaciones como Intel, Dell y Samsung, que son todos con la esperanza de establecer un estándar común para un método robusto y seguro para conectar dispositivos juntos sin importar el sistema operativo o la plataforma. Todavía se encuentra en las primeras etapas, donde las propuestas para dicho estándar están siendo aceptadas para su consideración. Su declaración de misión dice "Queremos conectar los próximos 25 mil millones de dispositivos para Internet de las cosas.

Debería hacer que cualquier persona que tenga la esperanza de tener un futuro seguro de la IoT se alegre de saber que, a partir de julio de 2014, McAfee se ha unido al consorcio. Con los expertos en seguridad de McAfee impulsando la adopción temprana de estándares, puede estar seguro de que la seguridad será un aspecto central. Gary Davis, jefe de expertos de seguridad en McAfee Blog Central lo explica de esta manera:

"Los refrigeradores inteligentes se pueden usar en botnets. Los televisores inteligentes se pueden usar para espiar a sus dueños. Pero estos peligros se pueden prevenir a través de buenas prácticas de consumo y mejores estándares de la industria ".

En otras palabras, si los fabricantes de estos nuevos tipos de dispositivos pueden construir seguridad directamente en los dispositivos a nivel del sensor y en cómo los sensores se comunican de forma inalámbrica con otros dispositivos, tendrá el 90% de la vulnerabilidad asegurada, sin que el consumidor tenga que haz una sola cosa. Eso es en un mundo ideal. Si el Consorcio de Interconexión Abierta puede lograr ese noble objetivo aún está por verse.

¿Vas a abrazar el Internet de las cosas? ¿O vas a evitarlo como la peste? ¡Comparte tus propios pensamientos en la sección de comentarios a continuación!